Наконечники кабельные медные ГОСТ 7386-80, которые закрепляются опрессовкой применяются для оконцевания проводов и кабелей с медными жилами сечением от 2,5 до 240 мм2 на напряжение до 35 кВ. Кабельные наконечники изготавливаются из цельнотянутой медной трубы марки не ниже М2, ГОСТ 617-72. Климатичеcкое исполнение медных наконечников — УХЛЗ. Медные кабельные наконечники под опрессовку представлены в двух базовых модификациях: Состав защитного покрытия, выполненного методом электролитической гальванообработки: олово-висмут (Sn-Bi). Допустимая толщина покрытия согласно ГОСТ 23891-80 в диапазоне от 6 до 12 мкм. Допустимое содержание висмута (Bi) 0,3-3,8%. Легирование висмутовыми добавками значительно увеличивает стойкость и долговечность оловянного покрытия. Наиболее часто встречающиеся на практике условные обозначения медных наконечников под опрессовку:

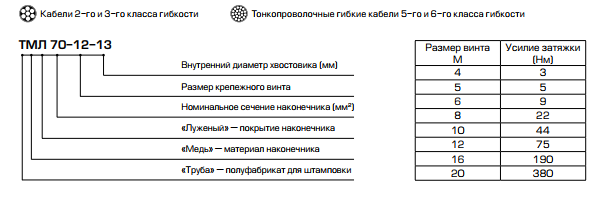

2) Цифровые обозначения: 70-12-13; 12-13; 70-12; 70.

Рекомендуемое использование медных наконечников в зависимости от класса жил проводов и кабелей и рекомендуемый инструмент для опрессовки.

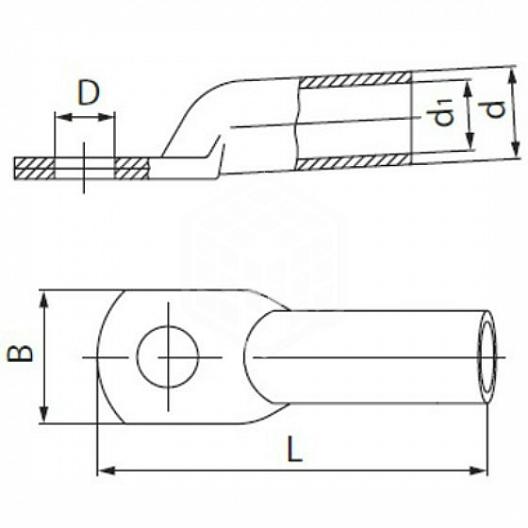

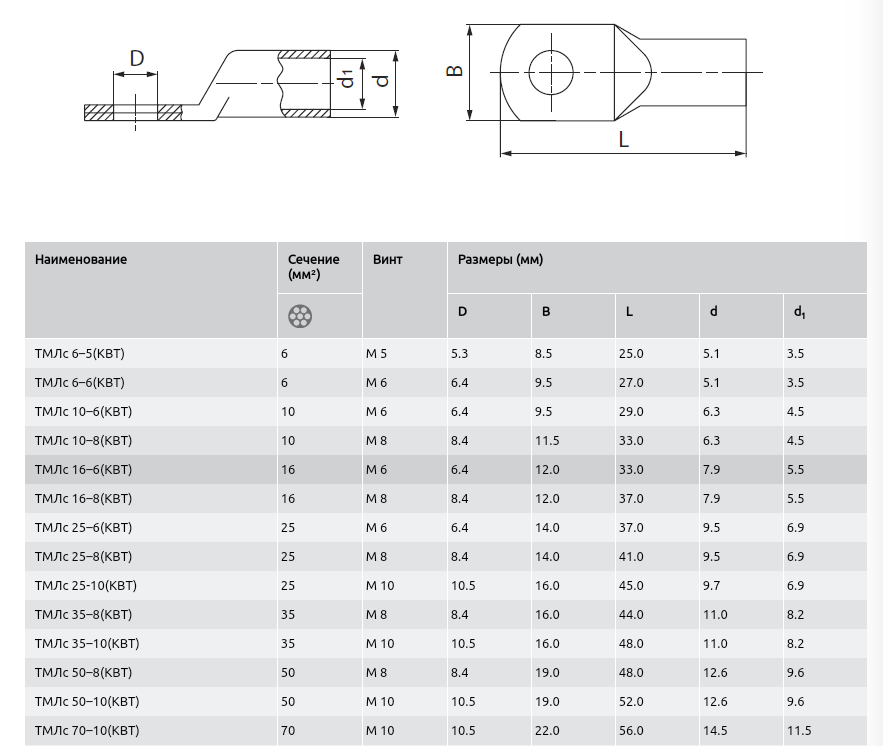

Основные технические параметры медных наконечников под опрессовку

ЦЕНА на наконечники кабельные ТМЛ

| |||||||

ТМЛ 6–6–4 Наконечник кабельный медный луженый по ГОСТ

Форматы упаковок

Потребительская упаковкаКоличество в потребительской упаковке

100

Тип потребительской упаковки

п/э пакет

Штрих-код EAN-13 потребительской упаковки4630019121241

Длина потребительской упаковки, см

11

Ширина потребительской упаковки, см

9.5

Высота потребительской упаковки, см

2

Вес брутто потребительской упаковки, кг

0. 29

29

Объём потребительской упаковки, куб.м

0.000209

Промежуточная упаковкаКоличество в промежуточной упаковке

500

Тип промежуточной упаковки

п/э пакет

Штрих-код EAN-13 промежуточной упаковки4630019121258

Длина промежуточной упаковки, см

16

Ширина промежуточной упаковки, см

18

Высота промежуточной упаковки, см

5

Вес брутто промежуточной упаковки, кг

1.49

Объём промежуточной упаковки, куб.м

0.00144

Транспортная упаковкаКоличество в транспортной упаковке

6000

Тип транспортной упаковки

картонная коробка

Штрих-код ITF-14 транспортной упаковки14630019121255

Длина транспортной упаковки, см

31. 5

5

Ширина транспортной упаковки, см

21.5

Высота транспортной упаковки, см

20.5

Вес брутто транспортной упаковки, кг

18.2

Объём транспортной упаковки, куб.м

0.013884

классификация, маркировка видов и способы крепления на кабель

Для качественного подключения рабочего провода устройства к сети необходимо обеспечить хорошее соединение. В многожильных кабелях это осуществить сложнее, чем в одножильных, поэтому в таких случаях используют специальные кабельные наконечники — медные, алюмомедные или луженые. Если соединение недостаточно прочное, то это может сказаться на качестве работы прибора.

Расшифровка маркировок

Различные типы контактных приспособлений имеют специальные комбинации символов для обозначения их основных характеристик. Буквы сообщают о виде материала — медь (М), алюминий (А) или латунь (Л). Может быть и комбинированный вариант, например, алюмомедь. Дополнительная буква Л свидетельствует о том, что медный наконечник является луженым.

Модели также бывают различными — угловыми, Т-образными и обычными, изготовленными из металлической трубки. Далее в маркировочной строке следуют цифры, на основании которых можно определить номинальное сечение подходящего под наконечник провода, а также диаметр изделия.

Разновидности наконечников

Выбор продукции, представленной на рынке, достаточно широк для того, чтобы удовлетворить запросы как любителей, так и профессиональных электриков. Существует множество различных типов оконечников, отличающихся материалом изготовления и другими параметрами.

Типы и их отличия

Все кабельные оконечники различаются по нескольким параметрам. Основная классификация базируется на виде металла, из которого они изготовлены. В связи с этим существуют такие типы изделий:

- медные;

- медные луженые;

- алюмомедные.

Латунные наконечники встречаются значительно реже, в большинстве случаев производители отдают предпочтение меди — с ней легко работать, она не подвергается агрессивному воздействию окружающей среды. Однако наилучшие показатели имеет луженый метал, поскольку он защищен от коррозии и потерь энергопередачи.

Хоть электрическая проводимость меди при лужении немного снижается, но зато в дальнейшем работа удерживается на стабильном уровне. Медный кабельный наконечник без покрытия в скором времени окисляется и постепенно теряет рабочие характеристики — соединение разогревается из-за повышения сопротивления, что в будущем может привести к возгоранию. Отталкиваясь от маркировки на корпусе изделия, можно выделить следующие виды наконечников:

- ТМ. Это классический вариант нелуженого трубчатого оконечника из меди, который изготовлен специально для соединения медных проводов с источником методом опрессовки.

Существует такое же изделие, но предназначенное для болтового соединения. Защитное покрытие отсутствует, что означает высокую подверженность коррозийным процессам.

Существует такое же изделие, но предназначенное для болтового соединения. Защитное покрытие отсутствует, что означает высокую подверженность коррозийным процессам. - ТМЛ. Изделие этого типа производится на основании ТМ. При помощи лужения наконечник покрывается защитной оболочкой, оберегающей металл от агрессивного воздействия кислот, влаги и других реактивов. Соединение кабеля тоже происходит методом опрессовки.

- ТМЛс. Наконечники с такой маркировки изготовлены специально для упрощения работы с проводами классов гибкости № 2 и 3. Диаметр изделия идеально соответствует этому же показателю кабеля.

- ТМЛ din. Произведенные по европейскому стандарту, эти наконечники для болтового соединения отличаются высоким качеством металла и луженого покрытия. Рекомендуется метод опрессовки.

- ТМЛ (2). Необычные медные луженые наконечники для опрессовки медных кабелей. Основное отличие заключается в использовании двойного отверстия для болтового соединения, чем достигается высокая прочность контакта.

Чаще производятся под заказ.

Чаще производятся под заказ. - ТМЛ-У. Специализированные изделия для подсоединения кабеля с медными жилами к выключателям МССВ.

- ТА. Кабельные оконечники из алюминия предназначаются для опрессовки алюминиевых кабелей. Имеют одно отверстие для соединения при помощи болта.

- ТАМ. Алюмомедная разновидность концевиков имеет трубчатую форму и предназначается для соединения контактов из разных металлов — алюминиевого провода и электрошины из меди. В отверстии для болтового соединения имеется медная втулка, которая тщательно впрессована и обеспечивает качественный контакт.

- ТАМ сварной. Алюминиевый оконечник с медным «ушком» соединен при помощи фрикционной молекулярной сварки.

- НБ. Болтовые наконечники отличаются способом присоединения к ним провода — для достижения хорошего результата не требуются спецсредства, кабель фиксируется при помощи болта, вкручивающегося внутрь трубки перпендикулярно проводу. Материал изделия — алюминий.

- ПМ. Луженый медный наконечник, который можно присоединить как методом опрессовки, так и пайки.

Климатическое исполнение изделия Т2. Стандарт производства — ТУ.

Климатическое исполнение изделия Т2. Стандарт производства — ТУ. - ТМЛ (45). Угловой трубчатый наконечник, выполненный из меди с защитным луженым покрытием. Площадка для крепления болта изготовлена под углом 45 градусов относительно трубки-основы.

- ТМЛ (90). Такой же тип изделия, как и в предыдущем случае, однако разница в наклоне — здесь соблюдается угол 90 градусов. Угловые наконечники изготавливаются по стандарту ТУ.

- НШП. Специальный штифтовой медный концевой фиксатор, изготовленный по евростандарту DIN. Применяется для подключения медных проводов к автоматическим выключателям.

- НШВИ и НШВИ (2). Фиксатор выполнен из меди, покрыт луженым защитным слоем и используется для оконцевания многожильных проводников. На изделии имеется изоляционный материал.

- НШВ. Аналогичные предыдущему типу наконечники изготовлены из луженой меди, однако на них отсутствует изоляция.

- ВРПИ-М (мама) и ВРПИ-П (папа). Концевики применяются для формирования быстроразъемных соединений многожильных проводов.

Это актуально, когда устройство подвижно и находится в зоне повышенной вибрации.

Это актуально, когда устройство подвижно и находится в зоне повышенной вибрации. - НВИ. Наконечники с площадкой в форме двузубцовой вилки используются для фиксации многопроволочных жил. При отсоединении контакта не требуется полностью раскручивать крепежи, можно просто немного ослабить болт и вытащить наконечник. В классическом варианте используется поливинилхлоридная изоляция.

- НВИ (н). Вилочные концевые фиксаторы с нейлоновым изолятором.

- НВИ-Т. Оконечники в форме вилки с термоусадкой, покрытой слоем термоклея в качестве изоляции.

- НКИ. Наконечники под болтовое соединение с ПВХ изоляцией. Материал — луженая медь. Существует вариант НКИ (н) с нейлоновым изоляционным слоем и НКИ-Т с термоусаживаемой трубкой.

- ВНКИ. Наконечники под болт с дополнительной втулкой из меди для увеличения прочности и вибрационной стойкости.

- НШКИ, НШПИ и НШПИ (н). Штифтовые наконечники для многожильных кабелей из луженой меди с различными видами изоляции — нейлоном, обычной ПВХ и ПВХ с самозатуханием.

Кроме оконцовочных изделий существуют специальные гильзы, а также болтовые соединители для соединения проводов между собой. Для фиксации скруток пользуются специальными изолирующими колпачками-соединителями.

Самодельные изделия

Несмотря на широчайший ассортимент кабельных наконечников, иногда пользователь сталкивается с такой ситуацией, когда возникают определенные трудности с подбором необходимого размера изделия. В таких случаях можно попробовать изготовить оконечник самостоятельно — это не потребует больших трудовых и финансовых затрат.

Для изготовления потребуется небольшой кусок трубки из выбранного материала подходящего диаметра. Один конец ее расплющивают и в нем проделывают отверстие для болта нужного размера. Изделие получается невысокого качества и может не выдержать высоких нагрузок, поэтому прибегать к такому методу можно только в крайних случаях, используя такой наконечник во временных соединениях.

Специализированные концевики

Особняком среди всех типов наконечников стоят изделия с маркировкой ТМЛ (о). Их отличительной чертой является смотровое отверстие небольшого диаметра для контролирования правильности вставки кабеля в оконечник. Однако чаще всего эти фиксаторы используются в производственной линии, поэтому их нельзя найти в обычных магазинах электротоваров и аксессуаров к ним.

Особенности крепления

Существует несколько распространенных способов крепления фиксатора на кабель. Все они различаются по сложности, качеству соединения и необходимости применения дополнительного оборудования. Оконечники устанавливают на провод при помощи следующих методов:

- Опрессовка — зажимание специальными клещами наконечника со вставленным в него кабелем.

- Закрепление с использованием болта или винта. Такая фиксация возможна только в специальных изделиях, предназначенных для этого.

В них имеется отверстие в комплекте с болтом. Провод вставляется в наконечник до упора, и подходящий по размеру болт полностью закручивается. При условии качественного выполнения работ соединение довольно крепкое.

В них имеется отверстие в комплекте с болтом. Провод вставляется в наконечник до упора, и подходящий по размеру болт полностью закручивается. При условии качественного выполнения работ соединение довольно крепкое. - Сварка.

- Пайка.

Самым простым способом является опрессовка, однако при отсутствии пресс-клещей и необходимости опрессовать силовой кабель этот метод будет представлять большую сложность. Поэтому можно воспользоваться пайкой или, если есть возможность, винтовым соединением. В промышленных условиях для опрессовки применяют механический или гидравлический пресс.

Наконечник ТМЛ: основные характеристики и виды

Наконечник ТМЛ – это специальное приспособление, которое позволяет создать наилучший контакт проводов устройства с сетью. Буква «Т» в маркировке обозначает, что деталь сделана из трубы. Буква «М» говорит о том, что изделие сделано из меди, а буква «Л» означает, что контакт луженный.

Медный луженный наконечник

В этой статье мы постарались рассмотреть, какие существуют наконечники и для чего они предназначаются.

Общие сведения

Простого подключения бытового прибора к сети порой бывает просто недостаточно. При наличии плохого контакта провод начнет испытывать различные перегрузки при подаче напряжения. Соответственно, это приведет к выходу устройства из строя или возгоранию проводки.

Популярные наконечники для проводов

Чтобы не возникали подобные неприятные ситуации нужно убедиться, что соединение выполнено надежно. Помочь справиться с подобными проблемами позволяет наконечник ТМЛ. Производители изготовляют этот элемент из различных материалов, но наиболее качественным считается медь.

Разновидности

К основным видам относят:

- Кабельные наконечники.

- Наконечники с луженным покрытием.

Луженные наконечники ТМЛ на данный момент считаются более качественными, так как они позволяют создать надежную защиту от коррозии, а это увеличивает срок эксплуатации. Еще к одному преимуществу относят то, что эта продукция совершенно не боится влаги, воздуха и других проявлений окружающей среды.

Еще к одному преимуществу относят то, что эта продукция совершенно не боится влаги, воздуха и других проявлений окружающей среды.

Оконцовка и опрессовка

Медные луженные наконечники ТМЛ предназначаются для оконцовки оголенных медных контактов. Чтобы установить это приспособление на жилы провода обычно используют обжимные клещи. При изготовлении наконечников производители могут использовать медные трубы с различным диаметром. В процессе изготовления их разрезают, а затем сжимают с одной из сторон. Впоследствии проделывается небольшое отверстие, которое предназначается для болта.

Виды наконечников под опрессовку

Опрессовка наконечников ТМЛ проводится в следующих целях:

- чтобы установить связь между электросетью и необходимым прибором;

- для установки контакта внутри одного устройства между несколькими деталями;

- для «сращивания», когда возникает необходимость удлинить имеющийся провод путем присоединения к нему другого.

Наконечник со смотровым окном

Наконечник ТМЛ(о) – это одна из разновидностей этих элементов. Их изготовление также происходит из меди. Однако, главным отличием является то, что в конструкции было предусмотрено смотровое окно. Оно позволяет убедиться в том, что контакт был подключен правильно. Чаще всего подобные разновидности специалисты используют на промышленных предприятиях, поэтому не все знают о существовании этого наконечника.

Их изготовление также происходит из меди. Однако, главным отличием является то, что в конструкции было предусмотрено смотровое окно. Оно позволяет убедиться в том, что контакт был подключен правильно. Чаще всего подобные разновидности специалисты используют на промышленных предприятиях, поэтому не все знают о существовании этого наконечника.

ТМЛ(о) – это одна из разновидностей наконечников

Биметаллические наконечники

Кабельные наконечники могут отличаться не только по материалу изготовления, но и в зависимости от способа установки. Наиболее распространенным вариантом является электротехническая биметаллическая деталь. Главная особенность заключается в наличии специального стопора, который позволяет зажать провод на нужном отрезке. Вместо меди, при изготовлении чаще всего используют алюминий. К еще одной разновидности типа этого элемента можно отнести наконечник ТМЛ КВТ.

Медные наконечники

Наиболее прочной деталью считается та, которая изготовлена из меди. Более дешевым вариантом является латунный наконечник. Многие, кто покупал эти детали, наверняка сталкивались с большим количеством цифр на упаковке. Чаще всего цифры обозначают:

Более дешевым вариантом является латунный наконечник. Многие, кто покупал эти детали, наверняка сталкивались с большим количеством цифр на упаковке. Чаще всего цифры обозначают:

- сечение провода;

- диаметр контактного стержня;

- внутренний диаметр хвостовика.

Есть еще несколько видов наконечников, и чтобы разобраться, что они из себя представляют необходимо разбираться в маркировке:

- Маркировка «ТА» обозначает, что изготовление детали происходило из трубчатого алюминия.

- «СИП» обозначает, что наконечник является изолированным самонесущим соединителем с кольцевой пластиной.

- Штыревой втулочный элемент обозначаются, как «НШВИ».

- Наиболее распространенной маркировкой считается обозначение «ТМЛ-10». Цифра обозначает диаметр провода, а также диаметр контактного стержня.

Установка элементов

На данный момент есть 4 способа, которые позволяют установить наконечники:

- Опрессовка.

- Винтовой.

- Сварочный.

- Пайка наконечников.

Справиться с первым вариантом монтажа можно с помощью 4 различных инструментов. Каждый инструмент имеет свои качества и свойства, которые нужно изучать перед выполнением работы. Например, чтобы соединить между собою силовой кабель и наконечник следует использовать более мощный инструмент.

Как сделать наконечник для провода своими руками

Одними из наиболее распространенных наконечников являются PHOENIX CONTACT. Если изучить отзывы об этой продукции тогда можно заметить, что в большинстве случаев они положительные. Делать опрессовку будет удобно, даже без использования профобжимника. Для обжима используйте молоток, но действовать нужно осторожно, так как можно повредить жилы.

Часто бывает сложно найти приспособление с подходящим размером. Поэтому многие люди изготавливают их самостоятельно. Для изготовления наконечников нужно просто взять кусок медной трубы нужного диаметра и расплющить ее один конец. Единственная проблема заключается в том, что будет сложно сказать, какое напряжение сможет выдержать самодельный наконечник.

Для изготовления наконечников нужно просто взять кусок медной трубы нужного диаметра и расплющить ее один конец. Единственная проблема заключается в том, что будет сложно сказать, какое напряжение сможет выдержать самодельный наконечник.

Читайте также: vse-elektrichestvo.ru/elektromontazh/instrumenty-elektrika/gilza-gml.html.

Луженые наконечники ТМЛ

Опрессовка как метод фиксации крепежных элементов на концах медных кабелей и другой проводки получила широкое распространение. В тех случаях, когда ни пайка, ни накрутка неспособны обеспечить требуемых механических и электрических параметров соединения, а таких большинство, применяют именно этот способ монтажа. Наконечник ТМЛ 16 6 6 представляет собой деталь, предназначенную для установки на концах кабелей с медными жилами, обеспечивая возможность быстрой и удобной их присоединение к различного рода клеммам электрооборудования, использующим винтовое соединение.

Что такое ТМЛ 16 6 6

Буквы аббревиатуры указывают на технологию производства изделия, а цифры задают базовые его габариты. Это значит, что наконечник ТМЛ 16 6 6 – это один из представителей целой серии однотипных деталей, различающихся по размерам. Буквально сокращение расшифровывается следующим образом:

Это значит, что наконечник ТМЛ 16 6 6 – это один из представителей целой серии однотипных деталей, различающихся по размерам. Буквально сокращение расшифровывается следующим образом:

- трубчатый сортамент исходного материала задается литерой Т;

- сам материал – электротехническая медь марки М2 – обозначается символом М;

- буква Л в аббревиатуре указывает на электролитическое лужение поверхности детали.

О процессе высокотемпературного отжига в маркировке ничего не сказано, но для снятия внутренних напряжений в металле и, соответственно, повышения пластичности изделия эта операция выполняется для всех моделей серии ТМЛ. Аббревиатура также не отражает тот факт, что помимо олова в лудящий состав включены легирующие примеси, в частности, висмут. Это сохраняет антикоррозийное покрытие в течение существенных промежутков времени, доводя срок эксплуатации изделия до 40 лет при работе с напряжениями до 35 кВ.

Габариты наконечников

Первая цифра в обозначении указывает на номинальное (оптимальное) сечение присоединяемой проводки и лежит в пределах от 2,5 до 240 мм2. Учитывая выбор всех размеров из стандартного ряда, деталями серии можно оконцевать практически любой, производимый промышленностью, кабель или подобрать близкое значение для группы проводников, объединенных одним наконечником.

Учитывая выбор всех размеров из стандартного ряда, деталями серии можно оконцевать практически любой, производимый промышленностью, кабель или подобрать близкое значение для группы проводников, объединенных одним наконечником.

Унификация коснулась и диаметра контактного стержня, задаваемой второй цифрой маркировки. Изделие разрабатывалось под винтовое соединение, что определяет его совместимость со стандартными резьбами, М6 или М10, например.

Последней идет цифра, указывающая диаметр внутреннего отверстия хвостовика изделия. Он также стандартизирован и унифицирован по отношению к габаритам массово выпускаемой проводки. Эти отверстия во всех моделях серии имеют фаску, что избавляет от заусенцев и обеспечивает беспрепятственный ввод провода в хвостовик.

Теперь нетрудно определить, что деталь ТМЛ 16 6 6 – это наконечник, рассчитанный на использование с медным кабелем сечением 16 мм2 или диаметром 6 мм. Он сопрягается с клеммами электрооборудования, оснащенными винтом, болтом или гайкой с контактным стержнем диаметром 6 мм.

Опрессовка кабельных наконечников — правильный порядок обжима, выбор наконечников

Как же правильно опрессовать кабельный наконечник или гильзу гидравлическим прессом? Есть ли какие-то правила или нормы которые могут повлиять на качество опрессовки? Безусловно они есть, и покупка качественного пресса еще не обеспечивает вам гарантию надежного контакта на том или ином наконечнике. Давайте рассмотрим основные моменты качественной опрессовки или обжима толстостенных наконечников.

Какой наконечник выбрать

Перед началом обжима необходимо правильно выбрать наконечник. Стоит помнить, что наконечники бывают различных видов — разная толщина гильзы, разный диаметр входного отверстия. Причем это бывает у наконечников одного сечения, но разных производителей.

Поэтому не всегда одной и той же матрицей, можно опрессовать 2 разных наконечника под провод одинакового сечения. Кроме этого, количество опрессовок гильзы также может отличаться.

Если вы хотите добиться качественного соединения, которое надежно прослужит вам годами, воспользуйтесь следующими рекомендациями.

Очищенная от изоляции жила, должна четко соответствовать диаметру хвостовой части наконечника.

Люфт может быть и он допустим, но он должен быть минимальным.

Если материал наконечника алюминий, то здесь с выбором попроще. Подбираете наконечник того же сечения, что и сечение провода. Ориентироваться можно по надписям на лопатке контактной части.

А вот если материал изделия медь, то возникают определенные сложности. Но и здесь есть несколько решений.

- ⚡существуют ГОСТ-овские таблицы, по которым можно подобрать нужный тип. Но это не совсем удобно, т.к. необходимо четко знать и различать классы гибкости жил, да и таблицы эти у вас не будут под рукой.

- ⚡замерить диаметр жилы обыкновенным штангенциркулем. После чего сравнить его с диаметром внутренней части хвостовика наконечника. Сделать это можно тем же штангенциркулем, либо по надписям на лопатке.

Третья цифра в сокращении ТМ-35-8-9 как раз и будет тем самым необходимым диаметром. То есть, если диаметр жилы который вы замерили, оказался равным 8,5мм, то самым подходящим наконечником будет именно с маркировкой ТМ-35-8-9. Заметьте, что диаметр жилы должен быть чуть-чуть меньше, но никак не больше диаметра хвостовика.

Материал изготовления наконечника и гильз должен быть одинаковым с материалом изготовления провода или кабельной жилы. Алюминиевые провода соединяйте с помощью алюминиевых гильз и наконечников. Медные с медными. Иначе коррозийных процессов не избежать.

Если нужно соединить алюминиевый наконечник с медным контактом (на выключателе или рубильнике), используйте алюмо-медный наконечник или подкладывайте алюмо-медные шайбы. Для стыковки медных и алюминиевых жил кабеля есть специальные алюмо-медные гильзы.

Подготовительные работы с кабелем

Очистите изоляцию с жил кабеля на необходимую длину. Какова эта длина?

Она должна равняться глубине наконечника, плюс 5мм запаса.

Запас требуется, потому что наконечник при опрессовке будет вытягиваться и деформироваться (особенно алюминиевый).

Срез изоляции старайтесь делать ровным, строго под углом 90 градусов к оси самого кабеля.

Если жилы кабеля имеют треугольную форму их необходимо сточить напильником для скругления. Иначе никогда не добиться вот такой плотности при опрессовке:

После удаления изоляции голую жилу требуется зачистить и обезжирить. Для этого воспользуйтесь специальными контактными пастами.

Порядок опрессовки наконечников и гильз

Для опрессовки толстостенных наконечников и гильз лучше всего использовать гидравлический пресс. В набор пресса изначально входят универсальные матрицы под любые наконечники и провода. Ни в коем случае не используйте не предназначенный для обжима инструмент (молоток, зубило и др.). Контакт опрессованный подобным образом не прослужит долго, особенно если будет постоянно испытывать большие нагрузки.

- ⚡от длины наконечника

- ⚡и ширины матрицы

В инструкции по эксплуатации пресса, которая идет в комплекте с инструментом есть табличка, где указывается требуемое количество обжимов, Учтите один момент, что данная таблица предназначена для наконечников и гильз сделанных по ГОСТ. Чем они отличаются от других марок можно узнать в статье Кабельные наконечники маркировка и виды.

Наконечник вставляйте в пресс так, чтобы маркировка сечения матрицы (35-50-70 и т.д.) отпечатывались на лицевой стороне наконечника, а не сбоку или снизу.

- ⚡первую по счету опрессовку наконечника нужно делать ближе к лопатке (там куда вставляется болт)

- ⚡следующие обжимы производите по порядку, двигаясь от лопатки к хвостовой части наконечника

- ⚡для гильз действуют те же самые правила

Делать нужно именно в этой последовательности, потому что при каждом нажиме пресса наконечник имеет свойство удлиняться (иногда до десяти процентов!). И если вы начнете прессовать с конца (не от лопатки), при последнем обжиме, с большой вероятностью, у вас в конце гильзы образуется пустота. И вы не добьетесь того контакта, который был необходим.

В первую очередь это касается всех алюминиевых изделий. Для меди это еще не настолько критично.

При обжиме со стороны лопатки — наконечник будет как бы налазить на жилу, все более уплотняя соединение. Изолированные наконечники имеют даже специальную цифровую маркировку подсказывающую порядок прессования.

Опрессовка заканчивается в момент когда матрицы смыкаются между собой. Если вам необходимо выполнить две или три опрессовки, отступаете 2-3мм от предыдущего места обжима и продолжаете обжим.

При опрессовке допустимо образование небольшого облоя. Его можно убрать или сточить напильником.

Очень распространенная ошибка — образование больших «ушей» на наконечнике. Это получается в результате не правильного выбора матрицы.

Если такие «уши» все же появились, не стоит их спиливать под ноль, до основания гильзы. Иначе может образоваться щель в наконечнике и прослабнет контакт обжима.

После того, как наконечник обжат, желательно заизолировать место между тем, где заканчивается хвостовик и оставшейся неизолированной частью жилы. Лучше всего для этого использовать термоусаживаемые трубки.

5 правил опрессовки

Подводя итог вышесказанному, если вы хотите получить качественную и долговечную опрессовку вам необходимо придерживаться пяти правил:

- правильно выбрать наконечник

- грамотно зачистить жилу

- воспользоваться специализированным инструментом

- подобрать нужную матрицу

- соблюсти последовательность обжима

Статьи по теме

Внимание! |

Искусство расшифровки кода банды

Гэри Кливанс

Ты умеешь хранить секреты? Использование кодов бандами — один из самых захватывающих и наименее понятных аспектов расследования преступных действий. Если что-то говорит о том, что эти группы хорошо известны и изощрены, так это то, как они общаются с использованием кодов банд. Банды — это культуры внутри нашей Культуры и общества внутри нашего Общества.Например, у многих более крупных, хорошо зарекомендовавших себя банд есть свои собственные общественные правила поведения (законы), трибуналы для наказания нарушителей правил (суды), сбор пошлин (налоги) и даже собственные праздники! То, как мы пытаемся расшифровать коды банд, также иногда понимают неправильно.

Техники в белых лабораторных халатах следят за миганием огней на больших компьютерах или в большой комнате, разделенной на кабинеты, заполненные помощниками, усердно подсчитывающими символы или слова для анализа с использованием частотных диаграмм букв или частотности слов.Именно так большинство людей представляют себе «науку» расшифровки кода.

В некоторых случаях версия этого видения может быть правильной, но анализ кода банды представляет определенные проблемы для науки. В кодах группировок иногда используется более одного символа для обозначения буквы алфавита. Это затрудняет использование частотных диаграмм букв. В кодах банд используются бандитский или тюремный сленг.Фраза вроде «Пошли мне воздушного змея» может не иметь смысла для кода «ученый» и затруднять перевод. Возможно, больше всего беспокоит науку о дешифровании тот факт, что авторы документов, написанных с помощью кода банды, неправильно пишут слова и не используют правила грамматики.

Когда наука о расшифровке кода банды терпит неудачу, пора обратиться к искусству. Искусство расшифровывать код банды, во многом как быть мастером пивовара или отличным поваром, требует как науки, так и опыта.Мастер-пивовар или шеф-повар знает все ингредиенты, а также время и температуру, необходимые для создания отличного пива или блюда, но по ходу дела вступает в игру субъективный анализ: «Требуется еще пять градусов тепла» или «Добавьте немного соли». . Точно так же искусство расшифровки кода банды требует, чтобы аналитик знал, что важно для культуры члена банды, который пишет сомнительный документ. История, идентификаторы и способы общения банды — все это компоненты субъективного анализа, необходимого для расшифровки закодированного документа.

В следующих примерах кода я объясню, как я использовал «искусство дешифровки» и «науку взлома кода» вместе, чтобы расшифровать закодированный документ.

Примеры, показанные на (Иллюстрация № 1 и № 2), являются примерами кода Ученика Черного Гангстера (BGD), который я расшифровал, обработав информацию, показанную на (Иллюстрация № 3). Если бы наука подсчета частоты символов использовалась для попытки декодирования этого документа, она потерпела бы неудачу, потому что автор использовал несколько символов для представления некоторых букв алфавита (Иллюстрация № 3).

Иллюстрация 1 |

Иллюстрация 2 |

Рисунок 3 |

Мне удалось начать перевод этого документа, потому что я узнал символы, используемые BGD, а затем использовал эту информацию для определения слов и фраз, которые важны для философии этой банды.Я обнаружил, что метод «знания того, что важно для писателя», может быть ценным инструментом в расшифровке кодов преступных группировок. Документ в этом образце — это документ, созданный организацией Black Gangster Disciples. Эта банда использует очень витиеватые и сложные символы.

Ученики Черного гангстера связаны с бандами Народной Нации и используют множество идентификаторов, связанных с их Бандой и Нацией, такие как «вилы», цифра «6», цифра «5», перевернутая (для обозначения неуважения к соперничающая Народная Нация), шестигранный символ «Звезда Давида» (в честь одного из основателей Black Gangster Disciple, Дэвида БАРКСДЕЙЛА) и числа «74» (для «GD»).

Показанные образцы страниц (иллюстрации с №1 по №7) являются частью пятнадцатистраничного образца, конфискованного правоохранительными органами. В частности, я смог определить слова, указанные на (иллюстрации с 4 по 7), потому что я знал, что эти фразы важны для членов BGD.

Рисунок 4 |

В первой строке этого абзаца было «Все не в порядке».

Рисунок 5 |

Вторая строка содержала «Все в порядке» (обратите внимание на знаки препинания).

Рисунок 6 |

Четвертая строка содержала «Все не в порядке»,

Рисунок 7 |

Пятая строка содержала «All Is One»,

Иногда член банды хочет скрыть свою принадлежность к определенной банде и не использует узнаваемые идентификаторы, чтобы связать его с бандой.В агентстве, конфисковавшем следующий образец кода, мне сказали, что документ, показанный на (Иллюстрация № 8), был написан членом банды Bloods, но в документе не используются общепризнанные идентификаторы банды Bloods, такие как: «B’s » или «C’s ». Ни одна буква «¢» не была перечеркнута, ни три знакомых точки в виде «собачьей лапы».

Иллюстрация 8 |

Когда я изучил документ, я увидел слово «Кровь», как показано на (Иллюстрация № 9).Используя это в качестве руководства, я поместил некоторые из этих теперь «известных» букв обратно в слова в документе и смешал их с немного большим количеством искусства и науки, я смог расшифровать оставшиеся части закодированного документа и разработать список кодовых символов. показано на (Рис. № 10).

Рисунок 9 |

Иллюстрация 10 |

Иногда банда будет использовать распознанный тип кода.Например, (Иллюстрация № 11 и № 12) показано использование кода типа «Крестики-Нолики», в данном случае используемого бандой Bloods. В этом коде используются геометрические узоры, обычно квадрат, и «X» в сочетании с «точкой» для создания символов, представляющих буквы алфавита. Цифры, показанные на (Иллюстрация № 11), изображают базовую форму этого типа кода, который изначально был создан розенкрейцерами и масонами.

Этот тип кода может быть идентифицирован по типу символов, которые взяты из фигур, составленных из компонентов символа «крестики-нолики», также называемого «знаком фунта» или «окторп» и символом «X».В стандартной конфигурации для этого типа кода используются два символа «крестики-нолики» (один с точками, другой без) и две буквы «X» (один с точками, а другой без). Буквы алфавита помещаются в открытые части этих символов, а затем буквам назначается соответствующая форма. Этот тип кода очень гибкий, потому что пользователи могут поместить любую букву в любое отверстие символа.

Иллюстрация 11 |

Вы можете увидеть на (Иллюстрация № 12), как символы, используемые в документе, образованы формами, которым присвоены буквы алфавита.Обратите внимание на использование «точек», чтобы указать, какой символ «крестики-нолики» или «X» следует использовать.

Рисунок 12 |

Искусство дешифровки снова стало отправной точкой. Благодаря знакомству с тем, как Bloods общаются друг с другом, я смог понять, что в первой строке говорилось «Peace, Blood», и с этого «хитрого» начала я смог использовать «науку» для создания таблицы символов, показанной на ( Рисунок № 13), который определяет геометрическую форму, которая представляет собой букву алфавита.

Рисунок 13 |

Как я сказал в начале этой статьи, важно знать историю, идентификаторы и то, что важно для члена банды, создающего код.

Некоторые банды, такие как члены Всемогущего латинского короля королевы нации (ALKQN), также известные как «латинские короли», настолько богаты историей, идентификаторами и образом жизни, что приведенный ниже код легко идентифицировать как документ латинского короля, а некоторые ключей к расшифровке этого кода можно найти в искусстве познания их философии.Этот документ (иллюстрации №14 и №15) начинается на английском языке и затем становится кодовыми символами. Автор этого документа был необычайно любезен, поскольку отдельные слова в документе заключены в круглые скобки.

Иллюстрация 14 |

Иллюстрация 15 |

Отчасти искусство расшифровки этого документа заключалось в знании того, насколько важны «Корона» и фраза «Amor de Rey» для банды Латинского короля (иллюстрации №16 и №17).Обратите внимание, что в (Иллюстрация № 17) термин «Amor de Rey» сокращен как «ADR». Эта фраза настолько важна для «Latin Kings», что я знал, что трехбуквенные символы должны быть «ADR». В этом документе есть множество орфографических ошибок (например, на иллюстрациях №14 и №16 слово «первый» пишется как «первый»), которые препятствовали бы использованию науки без искусства. Кодовые символы, используемые в этом документе, показаны на (Иллюстрация № 18).

Иллюстрация 16 |

Иллюстрация 17 |

Иллюстрация 18 |

Мы рассмотрели несколько различных типов кодов.Один код мы расшифровали, потому что символы банды использовались для правильной идентификации банды, а затем путем знания и поиска фраз, важных для культуры этой банды. Другой код банды намеренно избегал знакомых символов, но его можно было расшифровать из-за использования названия банды в документе. Другой образец был хорошо известным типом кода, который был принят бандами. Этот код был взломан, потому что члены банды знакомы с тем, как общаются друг с другом. Наконец, мы исследовали код, используемый бандой, богатой «культурой» и «историей», и этот код был расшифрован в результате знания того, что было важно для автора кода.Все эти коды можно было расшифровать, используя сочетание науки и «искусства расшифровки кода банды».

___________________

Об авторе: Г.С. КЛИВАНС — консультант и лектор банды. Он работает капитаном в DOC округа Вестчестер (штат Нью-Йорк).Капитан КЛИВАНС — бывший следователь окружного прокурора (офицер полиции). Он служил в резерве армии США в течение 30 лет в военной разведке и CID (федеральный агент).

С ним можно связаться по адресу: [email protected]

Устранение неполадок облегченной точки доступа, которая не может присоединиться к WLC

Введение

В этом документе дается обзор процесса обнаружения и присоединения контроллера беспроводной локальной сети (WLC).Этот документ также предоставляет информацию о некоторых причинах, по которым облегченная точка доступа (LAP) не может присоединиться к WLC, и описывает, как устранить проблемы.

Предварительные требования

Требования

Cisco рекомендует ознакомиться со следующими темами:

Условные обозначения

Дополнительные сведения об условных обозначениях см. В разделе Условные обозначения технических советов Cisco.

Обзор процесса обнаружения и присоединения контроллера беспроводной локальной сети (WLC)

В сети Cisco Unified Wireless LAP должны сначала обнаружить WLC и присоединиться к нему, прежде чем они смогут обслуживать беспроводных клиентов.

Однако возникает вопрос: как LAP нашли управляющий IP-адрес контроллера, когда он находится в другой подсети?

Если вы не укажете LAP, где находится контроллер, через параметр 43 DHCP, разрешение DNS «Cisco-capwap-controller.local_domain» или статически не настроите его, LAP не знает, где в сети найти интерфейс управления контроллер.

В дополнение к этим методам LAP автоматически ищет в локальной подсети контроллеры с 255.255.255.255 местное вещание. Кроме того, LAP запоминает управляющий IP-адрес любого контроллера, к которому она присоединяется при перезагрузках. Следовательно, если вы сначала поместите LAP в локальную подсеть интерфейса управления, она найдет интерфейс управления контроллера и запомнит адрес. Это называется грунтовкой. Это не поможет найти контроллер, если вы позже замените LAP. Поэтому Cisco рекомендует использовать параметр DHCP 43 или методы DNS.

LAP всегда сначала подключаются к адресу интерфейса управления контроллера с запросом на обнаружение.Затем контроллер сообщает LAP IP-адрес интерфейса AP-менеджера уровня 3 (который также может быть менеджером по умолчанию), чтобы LAP могла послать запрос на присоединение к интерфейсу AP-manager.

AP проходит через этот процесс при запуске:

LAP загружает и передает IP-адрес DHCP, если ему ранее не был назначен статический IP-адрес.

LAP отправляет запросы на обнаружение контроллерам с помощью различных алгоритмов обнаружения и создает список контроллеров.По сути, LAP изучает как можно больше адресов интерфейса управления для списка контроллеров через:

DHCP option 43 (подходит для глобальных компаний, где офисы и контроллеры находятся на разных континентах)

DNS-запись для cisco-capwap-controller (подходит для местных предприятий — также может использоваться, чтобы найти, где присоединяются новые точки доступа)

Примечание: Если вы используете CAPWAP, убедитесь, что есть запись DNS для cisco-capwap-controller.

Управляющие IP-адреса контроллеров, которые LAP запоминает ранее

Широковещательная передача уровня 3 в подсети

Статически настроенная информация

- Контроллеры, присутствующие в группе мобильности WLC, к которой последний раз присоединилась точка доступа

Из этого списка самый простой метод развертывания — это расположить LAP в той же подсети, что и интерфейс управления контроллера, и разрешить широковещательной рассылке LAP уровня 3 найти контроллер.Этот метод следует использовать для компаний, которые имеют небольшую сеть и не владеют локальным DNS-сервером.

Следующим по простоте способом развертывания является использование записи DNS с DHCP. У вас может быть несколько записей с одним и тем же DNS-именем. Это позволяет LAP обнаруживать несколько контроллеров. Этот метод следует использовать компаниям, которые имеют все свои контроллеры в одном месте и владеют локальным DNS-сервером. Или, если у компании есть несколько суффиксов DNS, а контроллеры разделены суффиксами.

Опция 43 DHCP-сервера используется крупными компаниями для локализации информации через DHCP. Этот метод используется на крупных предприятиях с одним DNS-суффиксом. Например, Cisco владеет зданиями в Европе, Австралии и США. Чтобы гарантировать, что LAP присоединяются к контроллерам только локально, Cisco не может использовать запись DNS и должна использовать информацию о параметре 43 DHCP, чтобы сообщить LAP, каков IP-адрес управления их локального контроллера.

Наконец, статическая конфигурация используется для сети, в которой нет DHCP-сервера.Вы можете статически настроить информацию, необходимую для присоединения к контроллеру, через консольный порт и интерфейс командной строки AP. Для получения информации о том, как статически настроить информацию о контроллере с помощью AP CLI, используйте следующую команду:

AP # capwap ap primary-base

Для получения информации о настройке опции 43 DHCP-сервера на DHCP-сервере см. Пример конфигурации опции 43 DHCP-сервера .Отправьте запрос на обнаружение каждому контроллеру в списке и дождитесь ответа на обнаружение контроллера, который содержит имя системы, IP-адреса AP-менеджера, количество AP, уже подключенных к каждому интерфейсу AP-manager, и общую избыточную емкость для контроллера. .

Просмотрите список контроллеров и отправьте запрос на присоединение к контроллеру в следующем порядке (только если точка доступа получила от него ответ на обнаружение):

Имя системы первичного контроллера (ранее настроенное на LAP)

Имя системы вторичного контроллера (ранее настроенное на LAP)

Имя системы третичного контроллера (ранее настроенное на LAP)

Главный контроллер (если LAP ранее не была настроена с использованием каких-либо имен первичного, вторичного или третичного контроллера.Используется, чтобы всегда знать, к какому контроллеру присоединяются новые LAP)

Если ничего из вышеперечисленного не наблюдается, балансируйте нагрузку между контроллерами, используя значение избыточной емкости в ответе на обнаружение.

Если два контроллера имеют одинаковую избыточную емкость, отправьте запрос на соединение первому контроллеру, который ответил на запрос обнаружения ответом на обнаружение. Если один контроллер имеет несколько диспетчеров точек доступа на нескольких интерфейсах, выберите интерфейс диспетчера точек доступа с наименьшим количеством точек доступа.

Контроллер будет отвечать на все запросы на обнаружение без проверки сертификатов или учетных данных точки доступа. Однако запросы на присоединение должны иметь действующий сертификат, чтобы получить ответ на присоединение от контроллера. Если LAP не получает ответ о присоединении по своему выбору, LAP будет пробовать следующий контроллер в списке, если только контроллер не является настроенным контроллером (первичный / вторичный / третичный).

При получении ответа о присоединении точка доступа проверяет, имеет ли она тот же образ, что и у контроллера.В противном случае точка доступа загружает образ с контроллера и перезагружается, чтобы загрузить новый образ, и начинает процесс заново с шага 1.

Если у него такой же образ программного обеспечения, он запрашивает конфигурацию у контроллера и переходит в зарегистрированное состояние на контроллере.

После загрузки конфигурации точка доступа может перезагрузиться снова, чтобы применить новую конфигурацию. Следовательно, может произойти дополнительная перезагрузка, и это нормальное явление.

Отладка с контроллера

На контроллере есть несколько команд debug , которые вы можете использовать, чтобы увидеть весь этот процесс в интерфейсе командной строки:

события debug capwap enable : Показывает пакеты обнаружения и присоединяемые пакеты.

debug capwap packet enable : Показывает информацию об уровне пакета для пакетов обнаружения и присоединения.

debug pm pki enable : Показывает процесс проверки сертификата.

debug disable-all : отключает отладку.

С помощью терминального приложения, которое может записывать вывод в файл журнала, консоль или защищенную оболочку (SSH) / Telnet для вашего контроллера, и введите следующие команды:

время ожидания сеанса конфигурации 120

config serial timeout 120

покажите run-config (и пробел, чтобы собрать все)

отладочный адрес mac

(в формате xx: xx: xx: xx: xx)

клиент отладки

события debug capwap enable

ошибок отладки capwap включить

отладка pm pki включить

После записи отладок используйте команду debug disable-all , чтобы отключить все отладки.

В следующих разделах показаны выходные данные этих команд debug , когда LAP регистрируется в контроллере.

, включить отладочные события capwap

Эта команда предоставляет информацию о событиях и ошибках CAPWAP, которые происходят во время процесса обнаружения и присоединения CAPWAP.

Это события debug capwap enable command output для LAP, который имеет тот же образ, что и WLC:

Примечание: Некоторые строки вывода были перемещены во вторую строку из-за нехватки места.

отладка события capwap включить * spamApTask7: 16 июня 12: 37: 36.038: 00: 62: ec: 60: ea: 20 Запрос на обнаружение от 172.16.17.99:46317 ! --- Запрос на обнаружение CAPWAP, отправленный LAP на WLC. * spamApTask7: 16 июня 12: 37: 36.039: 00: 62: ec: 60: ea: 20 Ответ обнаружения отправлен на порт 172.16.17.99 46317 ! --- WLC отвечает на запрос обнаружения от LAP. * spamApTask7: 16 июня 12: 38: 43.469: 00: 62: ec: 60: ea: 20 Запрос на присоединение от 172.16.17.99:46317 ! --- LAP отправляет запрос на присоединение к WLC.

* spamApTask7: 16 июня 12:38: 33.039: 00: 62: ec: 60: ea: 20 Статус обработки приоритета присоединения = 0, приоритет входящего AP 1, MaxLrads = 75, присоединенный Aps = 0

* spamApTask7: 16 июня 12 : 38: 43.469: 00: 62: ec: 60: ea: 20 Запрос на присоединение от 172.16.17.99:46317* spamApTask7: 16 июня 12: 38: 43.472: 00: 62: ec: 60: ea: 20 Версия присоединения: = 134256640

* spamApTask7: 16 июня 12: 38: 43.473: 00: 62: ec: 60: ea: 20 apType = 46 apModel: AIR-CAP2702I-E-K9

* spamApTask7: 16 июня 12:38: 43.473 : 00: 62: ec: 60: ea: 20 Присоединиться, соответственно: CAPWAP Максимальный элемент сообщения len = 90

* spamApTask7: 16 июня 12:38:43.473: 00: 62: ec: 60: ea: 20 Ответ присоединения отправлен на 172.16.17.99:46317

* spamApTask7: 16 июня 12: 38: 43.473: 00: 62: ec: 60: ea: 20 CAPWAP State: Join

! --- WLC отвечает ответом на присоединение к LAP.

* spamApTask7: 16 июня 12: 38: 43.964: 00: 62: ec: 60: ea: 20 Состояние конфигурации от 172.16.17.99:46317

* spamApTask7: 16 июня 12: 38: 43.964: 00: 62: ec: 60: ea: 20 Состояние CAPWAP: Настроить ! --- LAP запрашивает информацию о конфигурации от WLC.* spamApTask7: 16 июня, 12:38:43.964: 00: 62: ec: 60: ea: 20 Обновление информации IP для AP 00: 62: ec: 60: ea: 20 - static 0, 172.16.17.99/255.255.254.0, gtw 172.16.16.1

* spamApTask7: 16 июня 12:38: 43.964: 00: 62: ec: 60: ea: 20 Обновление IP 172.16.17.99 ===> 172.16.17.99 для AP 00: 62: ec: 60: ea: 20

* spamApTask7: 16 июня 12: 38: 43.964: 00: 62: ec: 60: ea: 20 Запуск spamDecodeVlanProfMapPayload for00: 62: ec: 60: ea: 20

* spamApTask7: 16 июня 12: 38: 43.964: 00: 62: ec: 60: ea: 20 Установка MTU на 1485

* spamApTask7: 16 июня 12: 38: 44.019: 00: 62: ec: 60: ea: 20 Ответ о состоянии конфигурации отправлен на 172: 16: 17: 99! --- WLC отвечает, предоставляя LAP всю необходимую информацию о конфигурации. * spamApTask7: 16 июня 12: 38: 46.882: 00: 62: ec: 60: ea: 20 Запрос события изменения состояния от 172.16.17.99:46317

* spamApTask7: 16 июня 12: 38: 46.883: 00: 62: ec : 60: ea: 20 Изменение состояния радио для слота: 0 состояние: 2 причина: 0 подробная причина: 69

* spamApTask7: 16 июня 12: 38: 46.883: 00: 62: ec: 60: ea: 20 Ответ на событие изменения состояния отправлено на 172.16.17.99:46317

.

.

.

.* spamApTask7: 16 июня 12: 38: 46.883: 00: 62: ec: 60: ea: 20 Состояние CAPWAP: Выполнено

* spamApTask7: 16 июня 12:38:46.883: 00: 62: ec: 60: ea: 20 Отправляем оставшуюся конфигурацию в AP 172.16.17.99:46317!

.

.

.

. ! --- LAP запущен и готов к обслуживанию беспроводных клиентов. * spamReceiveTask: 16 июня 12: 38: 46.897: 00: 62: ec: 60: ea: 20 Запрос на обновление конфигурации для полезной нагрузки RrmInterferenceCtrl отправлен на 172: 16: 17: 99* spamReceiveTask: 16 июня 12: 38: 46.897: 00: 62: ec: 60: ea: 20 Запрос на обновление конфигурации для полезной нагрузки RrmNeighbourCtrl отправлен на 172.16.17.99

* spamReceiveTask: 16 июня 12:38:46.897: 00: 62: ec: 60: ea: 20 Запрос на обновление конфигурации для полезной нагрузки RrmReceiveCtrl отправлен на 172: 16: 17: 99

* spamReceiveTask: 16 июня 12: 38: 46.897: 00: 62: ec: 60: ea : 20 Запрос на обновление конфигурации для полезной нагрузки CcxRmMeas отправлен на 172.16.17.99

! --- WLC отправляет все RRM и другие параметры конфигурации в LAP.

Как упоминалось в предыдущем разделе, как только LAP регистрируется на WLC, он проверяет, есть ли у него тот же образ, что и у контроллера.Если изображения на LAP и WLC различны, LAP сначала загружают новый образ с WLC. Если LAP имеет тот же образ, он продолжает загружать конфигурацию и другие параметры с WLC.

Вы увидите эти сообщения в выходных данных команды debug capwap events enable , если LAP загружает изображение с контроллера как часть процесса регистрации:

* spamApTask6: 17 июня 14: 23: 28.677: 00: 62: ec: 60: ea: 20 Отправка блока данных изображения длиной 1324 и msgLength = 1327* spamApTask6: 17 июня 14:23:28.677: 00: 62: ec: 60: ea: 20 Запрос данных изображения отправлен на 172.16.17.201:46318

* spamApTask6: 17 июня 14: 23: 28.693: 00: 62: ec: 60: ea: 20 Данные изображения Ответ с 172.16.17.201:46318

После завершения загрузки образа LAP перезагрузится, запустит обнаружение и снова присоединится к алгоритму.

отладка pm pki включить

Как часть процесса присоединения, WLC аутентифицирует каждую LAP, проверяя, что его сертификат действителен.

Когда AP отправляет запрос на присоединение CAPWAP к WLC, он встраивает свой сертификат X.509 в сообщении CAPWAP. AP также генерирует случайный идентификатор сеанса, который также включается в запрос на присоединение CAPWAP. Когда WLC получает запрос на присоединение CAPWAP, он проверяет подпись сертификата X.509, используя открытый ключ AP, и проверяет, был ли сертификат выдан доверенным центром сертификации.

Он также проверяет начальную дату и время для интервала действия сертификата AP и сравнивает эту дату и время со своей собственной датой и временем (следовательно, часы контроллера должны быть установлены так, чтобы соответствовать текущей дате и времени).Если сертификат X.509 подтвержден, WLC генерирует случайный ключ шифрования AES. WLC вставляет ключ AES в свой механизм шифрования, чтобы он мог зашифровать и расшифровать будущие управляющие сообщения CAPWAP, которыми обмениваются с точкой доступа. Обратите внимание, что пакеты данных отправляются в открытом виде в туннеле CAPWAP между LAP и контроллером.

Команда debug pm pki enable показывает процесс проверки сертификата, который происходит во время фазы соединения на контроллере. Команда debug pm pki enable также отобразит хэш-ключ AP во время процесса присоединения, если AP имеет самоподписанный сертификат (SSC), созданный программой преобразования LWAPP.Если AP имеет изготовленный установленный сертификат (MIC), вы не увидите хэш-ключ.

Примечание. Все точки доступа, произведенные после июня 2006 г., имеют MIC.

Вот вывод команды debug pm pki enable , когда LAP с MIC присоединяется к контроллеру:

Примечание: Некоторые строки вывода были перемещены во вторую строку из-за нехватки места.

* spamApTask4: 20 марта, 11: 05: 15.687: [SA] OpenSSL Get Issuer Handles: блокировка таблицы сертификатов CA* spamApTask4: 20 марта, 11:05:15.688: [SA] OpenSSL Get Issuer Handles: x509 subject_name / C = US / ST = California / L = San Jose / O = Cisco Systems /

CN=AP3G2-1005cae83a42/[email protected]

* spamApTask4: Mar 20 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: Issuer_name / O = Cisco Systems / CN = Cisco Manufacturing CA

* spamApTask4: 20 марта 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: CN AP3G2-1005cae83a42

* spamApTask4: 20 марта, 11:05: 15.688: [SA] OpenSSL Получить дескрипторы эмитента: IssuerCertCN Cisco Manufacturing CA

* spamApTask4: 20 марта 11:05:15.688: [SA] GetMac: MAC: 1005.cae8.3a42

* spamApTask4: 20 марта 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: openssl Mac-адрес в теме 10: 05: ca: e8: 3a: 42

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: CN AP3G2-1005cae83a42

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: IssuerCertCN Cisco Manufacturing CA 9038 * spamApTask4: 20 марта, 11: 05: 15.688: [SA] GetMac: MAC: 1005.cae8.3a42

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: openssl Mac-адрес в теме - 10 : 05: ca: e8: 3a: 42

* spamApTask4: 20 марта, 11:05:15.688: [SA] OpenSSL Получить дескрипторы эмитента: имя сертификата в теме - AP3G2-1005cae83a42* spamApTask4: 20 марта, 11: 05: 15.688: [SA] OpenSSL Получить дескрипторы эмитента: выдавший сертификат извлечен из имени субъекта.

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] OpenSSL Get Issuer Handles: Сертификат выдается Cisco Systems.

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] Получение сертификата x509 для CertName cscoDefaultMfgCaCert

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] sshpmGetCID: * Assessment of SpamTask: * 903 20 марта, 11:05:15.688: [SA] sshpmGetCID: найден соответствующий сертификат CA cscoDefaultMfgCaCert в строке 5

* spamApTask4: 20 марта, 11: 05: 15.688: [SA] Найден CID 260e5e69 для имени сертификата cscoDefaultMfgCaCert 05: 15: 15: 006: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 20: 00: 00: 00: 00, ни. 15.688: [SA]: SA] CACertTable: найден соответствующий идентификатор CID cscoDefaultMfgCaCert в строке 5 x509 0x2cc7c274* spamApTask4: 20 марта 11: 05: 15.688: [SA] Получение сертификата x509 для CertName cscoDefaultNewRoot3 * [SACamert]: 1538118: 15382 spam. sshpmGetCID: вызывается для оценки

* spamApTask4: 20 марта, 11:05:15.688: [SA] sshpmGetCID: найден соответствующий сертификат CA cscoDefaultNewRootCaCert в строке 4* spamApTask4: 20 марта, 11: 05: 15.688: [SA] Найден CID 28d7044e для имени сертификата cscoDefaultNewRootCaCert: 15883 * SA] CACertTable: найден соответствующий CID cscoDefaultNewRootCaCert в строке 4 x509 0x2cc7c490

* spamApTask4: 20 марта 11: 05: 15.691: [SA] Verify User Certificate: X509 Cert Verification code: 1

05 * spamApTask4: 15.691 : [SA] Проверка сертификата пользователя: X509 Текст результата проверки сертификата: ok

* spamApTask4: 20 марта 11:05:15.691: [SA] sshpmGetCID: вызывается для оценки

* spamApTask4: 20 марта, 11: 05: 15.691: [SA] sshpmGetCID: обнаружен соответствующий сертификат CA cscoDefaultMfgCaCert в строке 5 11:* MarApTask4 : [SA] Проверить сертификат пользователя: OPENSSL X509_Verify: AP Cert Verfied Using> cscoDefaultMfgCaCert <

* spamApTask4: 20 марта 11: 05: 15.691: [SA] OpenSSL Get Issuer Handles: Проверить срок действия сертификата )

* spamApTask4: 20 марта, 11:05:15.691: [SA] sshpmGetCID: вызывается для оценки

* spamApTask4: 20 марта 11: 05: 15.691: [SA] sshpmGetCID: найден соответствующий сертификат идентификатора cscoDefaultIdCert в строке 2

* spamApTask4: 15.6 марта 11: 05 [SA] sshpmFreePublicKeyHandle: вызывается с помощью 0x1b0b9380* spamApTask4: 20 марта 11:05: 15.691: [SA] sshpmFreePublicKeyHandle: освобождение открытого ключа

Отладка из AP

Если отладки контроллера не указывают на запрос на присоединение, вы можете отлаживать процесс с точки доступа, пока точка доступа имеет консольный порт.Вы можете увидеть процесс загрузки AP с помощью этих команд, но сначала вы должны войти в режим включения (пароль по умолчанию — Cisco):

debug dhcp detail : Показывает информацию о параметре 43 DHCP-сервера.

- debug ip udp : показывает все пакеты UDP, полученные и переданные точкой доступа.

отладочное событие клиента capwap : показывает события capwap для AP.

- ошибка клиента capwap отладки : показывает ошибки capwap для AP.

- клиентское событие debug dtls : показывает события DTLS для точки доступа.

- debug dtls error enable : Показывает ошибки DTLS для точки доступа.

undebug all : отключает отладку на AP.

Вот пример вывода команды debug capwap . Этот частичный вывод дает представление о пакетах, которые отправляются точкой доступа во время процесса загрузки для обнаружения и присоединения к контроллеру.

APможет обнаружить WLC с помощью одной из следующих опций:! --- AP обнаруживает WLC с помощью опции 43

* 28 июня 08:43:05.839:% CAPWAP-5-DHCP_OPTION_43: адрес контроллера 10.63.84.78 получен через DHCP

* 28 июня 08: 43: 15.963:% CAPWAP-3-EVENTLOG: запрос обнаружения отправлен на 10.63.84.78 с типом обнаружения 2! --- capwap Discovery Request с использованием статически сконфигурированной информации контроллера.

* 28 июня 08: 43: 15.963:% CAPWAP-3-EVENTLOG: запрос обнаружения отправлен на 10.63.84.32 с типом обнаружения, установленным на 1! --- Capwap Discovery Request, отправленный с использованием широковещательной рассылки подсети.

* 28 июня 08: 43: 15.963:% CAPWAP-3-EVENTLOG: запрос обнаружения отправлен на 255.255.255.255 с типом обнаружения 0! --- capwap Join Request отправлен на интерфейс AP-Manager по DHCP обнаружил контроллер.

* 28 июня 08:40: 29.031:% CAPWAP-5-SENDJOIN: отправка запроса на присоединение на номер 10.63.84.78

LAP не подключается к контроллеру, почему?

Сначала ознакомьтесь с основами

Может ли AP и WLC обмениваться данными?

Убедитесь, что точка доступа получает адрес от DHCP (проверьте, арендует ли сервер DHCP MAC-адрес точки доступа).

Попробуйте пропинговать AP с контроллера.

Убедитесь, что конфигурация STP на коммутаторе выполнена правильно, чтобы пакеты в сети VLAN не блокировались.

Если эхо-запросы успешны, убедитесь, что AP имеет по крайней мере один метод, с помощью которого можно обнаружить по крайней мере одну консоль WLC или telnet / ssh в контроллере для запуска отладок.

Каждый раз, когда AP перезагружается, он инициирует последовательность обнаружения WLC и пытается найти AP.Перезагрузите AP и проверьте, присоединяется ли он к WLC.

Вот некоторые из часто встречающихся проблем, из-за которых LAP не присоединяются к WLC.

Уведомление о поле: истечение срока действия сертификата — FN63942

Сертификаты, встроенные в оборудование, действительны в течение 10 лет после изготовления. Если вашим AP или WLC больше 10 лет, сертификаты с истекшим сроком действия могут вызвать проблемы с присоединением AP. Более подробную информацию по этому вопросу можно найти в этом уведомлении:

https: // www.cisco.com/c/en/us/support/docs/field-notices/639/fn63942.html

Возможные проблемы, на которые стоит обратить внимание: примеры

Проблема 1: Время контроллера выходит за пределы интервала действия сертификата

Выполните следующие действия для устранения этой проблемы:

Проблема отладка ошибки клиента dtls + событие клиента отладки dtls команды на AP:

* 28 июня, 09: 21: 25.011: DTLS_CLIENT_EVENT: dtls_process_Certificate: Обработка...Первая проверка сертификата не удалась 001A

* 28 июня, 09: 21: 25.031: DTLS_CLIENT_ERROR: ../capwap/base_capwap/capwap/base_capwap_wtp_dtls.c:509 Сертификат проверен!

* 28 июня 09: 21: 25.031: DTLS_CLIENT_EVENT: dtls_send_Alert: Отправка FATAL: Предупреждение о неверном сертификате

* 28 июня 09: 21: 25.031: DTLS_CLIENT_EVENT: dtls_client_process_record: Ошибка обработки сертификата.

* 28 июня, 09: 21: 25.031: DTLS_CLIENT_EVENT: dtls_disconnect: отключение соединения DTLS 0x8AE7FD0

* 28 июня, 09:21:25.031: DTLS_CLIENT_EVENT: dtls_free_connection: Free Called ... для соединения 0x8AE7FD0

* 28 июня 09: 21: 25.031: DTLS_CLIENT_EVENT: dtls_send_Alert: отправка FATAL: Close notify AlertЭта информация ясно показывает, что время контроллера выходит за пределы интервала действия сертификата точки доступа. Следовательно, AP не может зарегистрироваться на контроллере. Сертификаты, установленные в AP, имеют предопределенный интервал действия. Время контроллера должно быть установлено таким образом, чтобы оно находилось в пределах срока действия сертификата сертификата точки доступа.

Выполните команду show time из интерфейса командной строки контроллера, чтобы убедиться, что дата и время, установленные на вашем контроллере, попадают в этот интервал достоверности. Если время контроллера больше или меньше, чем этот интервал действия сертификата, измените время контроллера, чтобы оно попадало в этот интервал.

Примечание: Если время установлено неправильно на контроллере, выберите Commands> Set Time в режиме графического интерфейса контроллера или введите команду config time в интерфейсе командной строки контроллера, чтобы установить время контроллера.

На точках доступа с доступом через интерфейс командной строки проверьте сертификаты с помощью команды show crypto ca Certificates из интерфейса командной строки точки доступа.

Эта команда позволяет проверить интервал действия сертификата, установленный в точке доступа. Это пример:

AP00c1.649a.be5c # show crypto ca cert

...................................... ......

...........................................

.............................................

.. ..............................................

Сертификат

Статус: доступен

Серийный номер сертификата (шестнадцатеричный ). Системы

l = Сан-Хосе

st = Калифорния

c = US

Точки распространения CRL:

http://www.cisco.com/security/pki/crl/cmca2.crl

Срок действия:

Дата начала: 01:05 : 37 UTC 24 марта 2016 г.

дата окончания: 01:15:37 UTC 24 марта 2026 г.

Связанные точки доверия: Cisco_IOS_M2_MIC_cert

Хранилище:

..................................

................ ....................

............................. .........Выходные данные не указаны полностью, поскольку с выходными данными этой команды может быть связано много интервалов допустимости. Вам необходимо учитывать только интервал достоверности, указанный Связанной точкой доверия: Cisco_IOS_MIC_cert с соответствующим именем AP в поле имени. В этом примере это имя: C1200-001563e50c7e. Это фактический период действия сертификата, который следует учитывать.

- обратитесь к CSCuq19142 LAP / WLC MIC или истечение срока действия SSC вызывает сбой DTLS:

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCuq19142

Проблема 2: Несоответствие в нормативном домене

Вы видите это сообщение в debug capwap events enable command output:

* spamApTask7: 28 июня 11: 56: 49.177: 00: cc: fc: 13: e5: e0 AP 00: cc: fc: 13: e5: e0: код страны не настроен (BE).

* spamApTask7: 28 июня, 11:56:49.177: 00: cc: fc: 13: e5: e0 AP 00: cc: fc: 13: e5: e0: код страны не настроен (BE).

* spamApTask7: 28 июня 11: 56: 49.177: 00: cc: fc: 13: e5: e0 Установка MTU на 1485

* spamApTask7: 28 июня 11: 56: 49.177: 00: cc: fc: 13: e5: e0 AP 00: cc: fc: 13: e5: e0: Код страны не настроен (BE).

* spamApTask7: 28 июня 11: 56: 49.177: 00: cc: fc: 13: e5: e0 Несоответствие нормативного домена: AP 00: cc: fc: 13: e5: e0 не разрешено присоединиться. Разрешенные домены: 802.11bg: -A

* spamApTask7: 28 июня 11: 56: 49.177: 00: cc: fc: 13: e5: e0 Поиск соединения DTLS для удаления для AP (192: 168: 47: 29/60390)

* spamApTask7: 28 июня, 11:56:49.177: 00: cc: fc: 13: e5: e0 Отключение сеанса DTLS Capwap-Ctrl 0x1d4df620 для AP (192: 168: 47: 29/60390). Notify (true)

* spamApTask7: 28 июня 11: 56: 49.177: 00: cc: fc: 13: e5: e0 acDtlsPlumbControlPlaneKeys: lrad: 192.168.47.29 (60390) mwar: 10.63.84.78 (5246)907log будет WLC ms покажите следующее:

* spamApTask5: 28 июня 11: 52: 06.536:% CAPWAP-3-DTLS_CLOSED_ERR: capwap_ac_sm.c: 7095 00: cc: fc: 13: e5: e0: соединение DTLS

закрыто для AP 192: 168 : 47: 28 (60389), Контроллер: 10: 63: 84: 78 (5246) Несоответствие нормативного домена

Сообщение ясно указывает на несоответствие в регулирующей области LAP и WLC.WLC поддерживает несколько регуляторных доменов, но каждый регуляторный домен должен быть выбран до того, как AP сможет присоединиться к этому домену. Например, WLC, который использует регулирующий домен -A, может использоваться только с AP, которые используют нормативный домен -A (и так далее). При покупке точек доступа убедитесь, что они используют один и тот же нормативный домен. Только тогда AP могут зарегистрироваться на WLC.

Примечание. Радиомодули 802.1b / g и 802.11a должны находиться в одном нормативном домене для одной точки доступа.

Проблема 3: список авторизации AP включен на WLC; LAP отсутствует в списке авторизации

В таких случаях вы увидите это сообщение на контроллере в выходных данных команды debug capwap events enable :

Ср, 12 сентября 17:42:39 2007: 00: 0b: 85: 51: 5a: e0 Получен ЗАПРОС НА ОБНАРУЖЕНИЕ CAPWAP от AP 00: 0b: 85: 51: 5a: e0 до 00: 0b: 85: 33: 52: 80 на порту '1' 12 сентября, среда, 17:42:39 2007: 00: 0b: 85: 51: 5a: e0 Успешная передача CAPWAP Discovery-Response к AP 00: 0b: 85: 51: 5a: e0 на порту 1 12 сентября, среда, 17:42:39 2007: 00: 0b: 85: 51: 5a: e0 Получен ЗАПРОС НА ОБНАРУЖЕНИЕ LWAPP от AP 00: 0b: 85: 51: 5a: e0 до ff: ff: ff: ff: ff: ff на порту '1' 12 сентября, среда, 17:42:39 2007: 00: 0b: 85: 51: 5a: e0 Успешная передача CAPWAP Discovery-Response к AP 00: 0b: 85: 51: 5a: e0 на порту 1 12 сентября, среда, 17:42:50 2007: 00: 0b: 85: 51: 5a: e0 Получен запрос на присоединение к CAPWAP от AP 00: 0b: 85: 51: 5a: e0 до 00: 0b: 85: 33: 52: 80 на порту '1' 12 сентября, среда, 17:42:50 2007: 00: 0b: 85: 51: 5a: e0 AP ap: 51: 5a: e0: txNonce 00: 0B: 85: 33: 52: 80 rxNonce 00: 0B: 85: 51: 5A: E0 12 сентября, среда, 17:42:50 2007: 00: 0b: 85: 51: 5a: e0 Путь MTU запроса соединения CAPWAP от AP 00: 0b: 85: 51: 5a: e0 - 1500, режим удаленной отладки - 0 12 сентября, среда, 17:42:50 2007: spamRadiusProcessResponse: Ошибка авторизации AP для 00: 0b: 85: 51: 5a: e0

Если вы используете LAP с консольным портом, вы увидите это сообщение при выполнении команды debug capwap client error command:

AP001d.a245.a2fb # * 1 марта 00:00: 52.267: LWAPP_CLIENT_ERROR_DEBUG: spamHandleJoinTimer: не получил Присоединиться к ответу * 1 марта 00:00: 52.267: LWAPP_CLIENT_ERROR_DEBUG: IP-адресов диспетчера AP больше не осталось.

Это снова явный признак того, что LAP не является частью списка авторизации AP на контроллере.

Вы можете просмотреть статус списка авторизации AP с помощью этой команды:

(Контроллер Cisco)> показать список аутентификации Авторизуйте AP против AAA....................... включено Разрешить AP с самоподписанным сертификатом (SSC) .... отключено

Чтобы добавить LAP в список авторизации AP, используйте команду config auth-list add mic

Проблема 4. На AP

поврежден сертификат или открытый ключ.LAP не присоединяется к контроллеру из-за проблемы с сертификатом.

Выдать debug capwap errors enable and debug pm pki enable commands. Вы видите сообщения, указывающие на то, что сертификаты или ключи повреждены.

Примечание: Некоторые строки вывода были перемещены во вторые строки из-за нехватки места.

Вт, 12 августа 17:36:09 2008: 00: 0f: 24: a9: 52: e0 CAPWAP Запрос на присоединение не включает действительный сертификат в CERTIFICATE_PAYLOAD из AP 00: 0f: 24: a9: 52: e0 . Вт 12 августа 17:36:09 2008: 00: 0f: 24: a9: 52: e0 Удаление и удаление AP 00: 0f: 24: a9: 52: e0 из быстрого пути Вт, 12 августа, 17:36:09 2008: 00: 0f: 24: a9: 52: e0 Невозможно освободить открытый ключ для AP

Используйте один из этих двух вариантов для решения проблемы:

Проблема 5: Контроллер получает сообщение об обнаружении AP в неправильной VLAN (вы видите отладку сообщения об обнаружении, но не ответ)

Вы видите это сообщение в debug capwap events enable command output:

Получен запрос на обнаружение с широковещательной рассылкой подсети с неправильным IP-адресом точки доступа (A.B.C.D)!

Это сообщение означает, что контроллер получил запрос на обнаружение через широковещательный IP-адрес, у которого есть исходный IP-адрес, которого нет ни в одной из настроенных подсетей на контроллере. Это также означает, что контроллер отбрасывает пакет.

Проблема в том, что точка доступа не отправляет запрос на обнаружение на управляющий IP-адрес. Контроллер сообщает о широковещательном запросе на обнаружение из VLAN, которая не настроена на контроллере. Обычно это происходит, когда клиент соединяет разрешенные VLAN вместо того, чтобы ограничивать их беспроводными VLAN.

Выполните следующие действия для решения этой проблемы:

Если контроллер находится в другой подсети, точки доступа должны быть с начальным значением для IP-адреса контроллера, или точки доступа должны получить IP-адрес контроллера с помощью любого из методов обнаружения.

Коммутатор настроен так, чтобы разрешить использование некоторых VLAN, которых нет на контроллере. Ограничьте разрешенные VLAN на магистралях.

Проблема 6: AP не может присоединиться к WLC, брандмауэр блокирует необходимые порты

Если в корпоративной сети используется брандмауэр, убедитесь, что на брандмауэре включены следующие порты, чтобы LAP могла подключаться и взаимодействовать с контроллером.

Необходимо включить эти порты:

Включите эти порты UDP для трафика CAPWAP:

Данные — 5247

Контроль — 5246

Включите эти порты UDP для мобильного трафика:

16666–16666

16667–16667

Включите порты UDP 5246 и 5247 для трафика CAPWAP.

TCP 161 и 162 для SNMP (для беспроводной системы управления [WCS])

Эти порты являются дополнительными (в зависимости от ваших требований):

Проблема 7: Повторяющийся IP-адрес в сети

Это еще одна распространенная проблема, которая наблюдается, когда AP пытается присоединиться к WLC.Вы можете увидеть это сообщение об ошибке, когда AP пытается присоединиться к контроллеру.

Больше нет IP-адресов диспетчера точек доступа

Одна из причин появления этого сообщения об ошибке — наличие в сети повторяющегося IP-адреса, совпадающего с IP-адресом диспетчера точек доступа. В таком случае LAP продолжает цикл питания и не может подключиться к контроллеру.

Отладка покажет, что WLC получает запросы на обнаружение LWAPP от AP и передает ответ обнаружения LWAPP на AP.Однако WLC не получают запросы на соединение LWAPP от AP.

Для устранения этой проблемы проверьте связь с менеджером AP с проводного хоста в той же IP-подсети, что и менеджер AP. Затем проверьте кеш ARP. Если обнаружен повторяющийся IP-адрес, удалите устройство с повторяющимся IP-адресом или измените IP-адрес на устройстве, чтобы оно имело уникальный IP-адрес в сети.

AP может затем присоединиться к WLC.

Проблема 8: LAP с образом сетки не могут присоединиться к WLC

Облегченная точка доступа не регистрируется на WLC.В журнале отображается сообщение об ошибке

Ошибка аутентификации AAA для имени пользователя: 5475xxx8bf9c Пользователь Тип: ПОЛЬЗОВАТЕЛЬ WLAN

Это может произойти, если облегченная точка доступа была поставлена с изображением сетки и находится в режиме моста. Если LAP была заказана с программным обеспечением сетки, вам необходимо добавить LAP в список авторизации AP. Выберите Security> AP Policies и добавьте AP в список авторизации. Затем AP должна присоединиться, загрузить образ с контроллера, затем зарегистрироваться на WLC в режиме моста.Затем вам нужно перевести точку доступа в локальный режим. LAP загружает образ, перезагружается и регистрируется обратно в контроллер в локальном режиме.

Проблема 9: Неверный адрес «Microsoft DHCP».

Точки доступамогут довольно быстро обновлять свои IP-адреса при попытке присоединиться к WLC, что может привести к тому, что серверы DHCP Windows помечают эти IP-адреса как «BAD_ADDRESS», что может быстро истощить пул DHCP.

Дополнительную информацию можно найти по адресу: https://www.cisco.com/c/en/us/td/docs/wireless/controller/8-2/config-guide/b_cg82/b_cg82_chapter_0101000.html # dhcp-release-override-on-aps

(PDF) Реализация на ПЛИС декодера H.264 CAVLC с использованием высокоуровневого синтеза

26 S. Cicho´n, M. Gorgo´n

минимизация количества ошибок, так как тот же тестовый стенд C может использоваться позже в Моделирование HDL и функциональная проверка аппаратного обеспечения

. Дальнейшая работа может включать дальнейшую скорость и оптимизацию

области. Другое направление могло заключаться в том, чтобы

включить все части внутреннего декодера как программные или аппаратные

программные процессы, и продвигать реализацию к

на всех ПЛИС.

Благодарность

Авторы хотели бы поблагодарить Impulse Accelerated Tech-

nologies (http://www.impulseaccelerated.com) за лицензию на программное обеспечение Pro

для интегрированной среды разработки CoDeveloper

.

Работа поддержана грантом AGH-UST

11.11.120.612.

Ссылки

[1] Дамак, Т., Билаварн, С., Масмуди, Н. (2015 г.,

март). Проект смешанной архитектуры на основе HLS-

для H.264 / AVC CAVLD. In Systems, Signals

& Devices (SSD), 12-я Международная конференция Multi-

, 2015 г. (стр. 1-4). IEEE.

[2] FFmpeg GitHub. (2017). https://github.com/

FFmpeg

[3] Эталонное программное обеспечение H.264 / AVC JM. (2017). http:

//iphome.hhi.de/suehring/tml/download/

[4] Ли, Г.Г., Сюй, С.М., Чен, К.Ф., и Сяо, К.Дж.

(2012, декабрь). Архитектура высокопроизводительного

контекстно-адаптивного декодера кодирования переменной длины в

AVC / H.264. В Обработке сигналов и информации

Ежегодный саммит и конференция Ассоциации(AP-

SIPA ASC), 2012 Азия и Тихий океан (стр. 1-5). IEEE.

[5] Лю, X., Chen, Y., Nguyen, T., Gurumani, S., Rup-

,now, K., Chen, D. (2016, февраль). Синхронизация высокого уровня

тезис сложных приложений: декодер видео H.264

. В материалах Международного симпозиума ACM / SIGDA

2016 года по программируемым в полевых условиях массивам

(стр.224-233). ACM.

[6] Moon, Y.H. (2007). Новый метод декодирования токенов коэффициентов

с эффективным доступом к памяти в стандарте кодирования видео H.

264 / AVC. Транзакции IEEE

по схемам и системам для видеотехники, 17 (6),

729-736

[7] Пеллерин, Д., Тибо, С. (2005). Практический fpga pro-

грамм в гр. Пресса Прентис Холл.

[8] PICO M503. (2017). http://picocomputing.com/

продуктов / hpc-modules / m-503/

[9] Richardson, I.Э. (2011). Расширенный стандарт сжатия видео H. 264

. John Wiley & Sons

[10] Со, Дж. Х., Джо, Х. Х., Сим, Д. Г., Ким, Д. Х., и Сонг,

Дж. Х. (2013). Быстрый CAVLD H.264 / AVC на процессоре декодирования потока bit-

. EURASIP Journal on

Image and Video Processing, 2013 (1), 23

[11] Вэнь, Ю.Н., Ву, Г.Л., Чен, С.Дж., Ху, Й.Х. (2006 г.,

декабрь). Многосимвольный параллельный кодер CAVLC de-

для H.264 / AVC. В цепях и системах,

2006.APCCAS 2006. Конференция по Азиатско-Тихоокеанскому региону IEEE

,(стр. 1240–1243). IEEE.

[12] Wiegand, T., Sullivan, G.J., Bjontegaard, G.,

Luthra, A. (2003). Обзор стандарта кодирования видео H. 264 / AVC

. IEEE Transactions on cir-

cuits and systems for video technology, 13 (7), 560-

576

[13] Zajac, W. (2011). Реализация кодека MPEG-4

для видео с высокой скоростью передачи данных, магистерская работа, AGH

Без аутентификации

Дата загрузки | 20.05.18 2:22

Глава 11.Преобразование данных

Описываются инструменты и советы по преобразованию форматов данных в системе Debian.

Стандартные инструменты находятся в очень хорошем состоянии, но поддержка частных форматов данных ограничена.

11.1. Инструменты преобразования текстовых данных

Мое внимание привлекли следующие пакеты для преобразования текстовых данных.

Таблица 11.1. Список средств преобразования текстовых данных

| упаковка | попкон | размер | ключевое слово | описание |

|---|---|---|---|---|

libc6 | V: 935, I: 999 | 12771 | кодировка | конвертер кодировки текста между языками от iconv (1) (фундаментальный) |

перекодировать | В: 3, Я: 25 | 603 | кодировка + eol | конвертер кодировки текста между языками (универсальный, больше псевдонимов и функций) |

konwert | В: 1, Я: 54 | 134 | кодировка | конвертер кодировки текста между языками (фантазия) |

нкф | В: 0, Я: 11 | 358 | кодировка | переводчик набора символов для японского языка |

ткс | В: 0, Я: 0 | 518 | кодировка | переводчик набора символов |