Всё об IP адресах и о том, как с ними работать / Хабр

Доброго времени суток, уважаемые читатели Хабра!

Не так давно я написал свою первую статью на Хабр. В моей статье была одна неприятная шероховатость, которую моментально обнаружили, понимающие в сетевом администрировании, пользователи. Шероховатость заключается в том, что я указал неверные IP адреса в лабораторной работе. Сделал это я умышленно, так как посчитал что неопытному пользователю будет легче понять тему VLAN на более простом примере IP, но, как было, совершенно справедливо, замечено пользователями, нельзя выкладывать материал с ключевой ошибкой.

В самой статье я не стал править эту ошибку, так как убрав её будет бессмысленна вся наша дискуссия в 2 дня, но решил исправить её в отдельной статье с указание проблем и пояснением всей темы.

Для начала, стоит сказать о том, что такое IP адрес.

IP-адрес — уникальный сетевой адрес узла в компьютерной сети, построенной на основе стека протоколов TCP/IP (TCP/IP – это набор интернет-протоколов, о котором мы поговорим в дальнейших статьях).

Максимальным возможным числом в любом октете будет 255 (так как в двоичной системе это 8 единиц), а минимальным – 0.

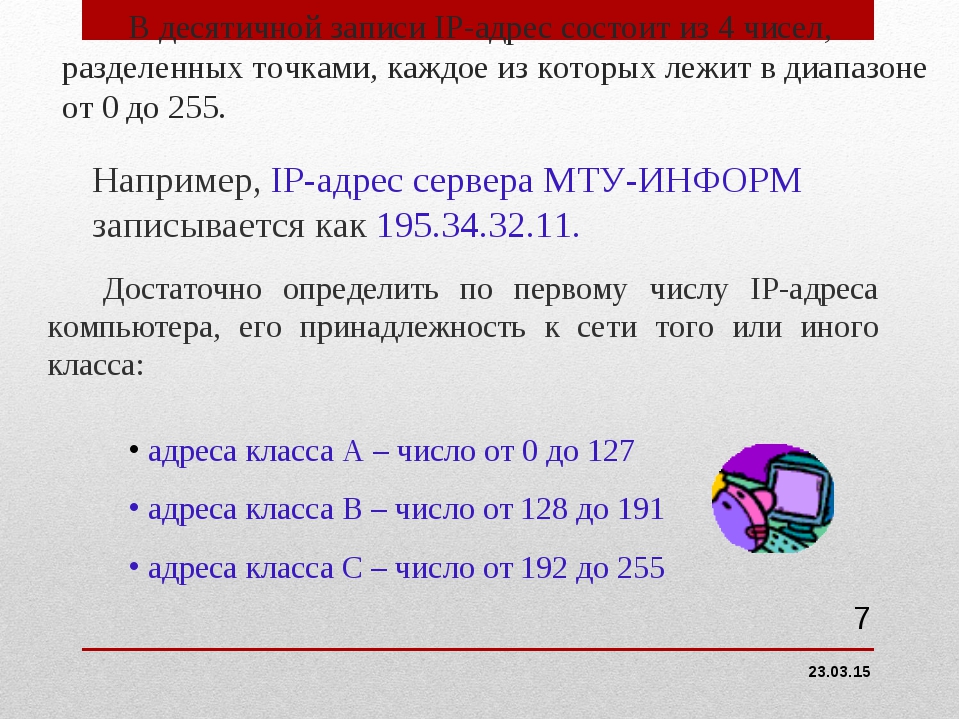

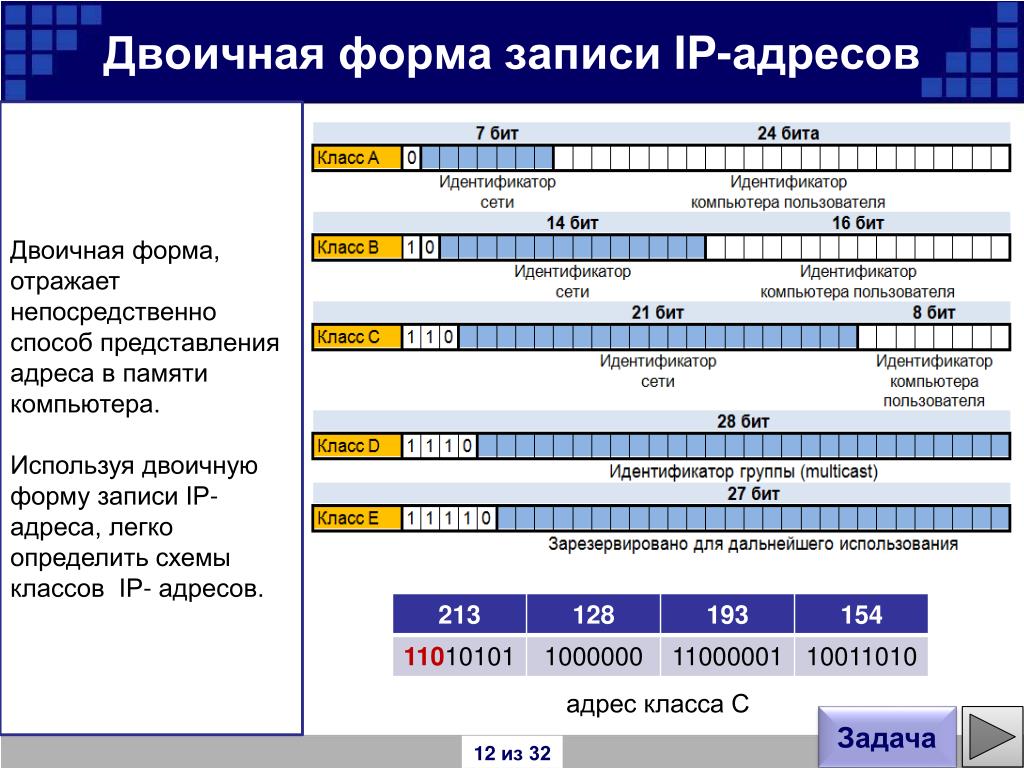

Далее давайте разберёмся с тем, что называется классом IP (именно в этом моменте в лабораторной работе была неточность).

IP-адреса делятся на 5 классов (A, B, C, D, E). A, B и C — это классы коммерческой адресации. D – для многоадресных рассылок, а класс E – для экспериментов.

Класс А: 1.0.0.0 — 126.0.0.0, маска 255.0.0.0

Класс В: 128.0.0.0 — 191.255.0.0, маска 255.255.0.0

Класс С: 192.0.0.0 — 223.255.255.0, маска 255.255.255.0

Класс D: 224.0.0.0 — 239.255.255.255, маска 255.255.255.255

Класс Е: 240.0.0.0 — 247.255.255.255, маска 255.255.255.255

Теперь о

«цвете»IP. IP бывают

белыеи

серые(или

публичныеи

частные).

Публичным IP адресомназывается IP адрес, который используется для

выхода в Интернет. Адреса, используемые в

локальных сетях, относят к

частным. Частные IP не маршрутизируются в Интернете.

Публичные адреса назначаются публичным веб-серверам для того, чтобы человек смог попасть на этот сервер, вне зависимости от его местоположения, то есть через Интернет. Например, игровые сервера являются публичными, как и сервера Хабра и многих других веб-ресурсов.

Например, игровые сервера являются публичными, как и сервера Хабра и многих других веб-ресурсов.

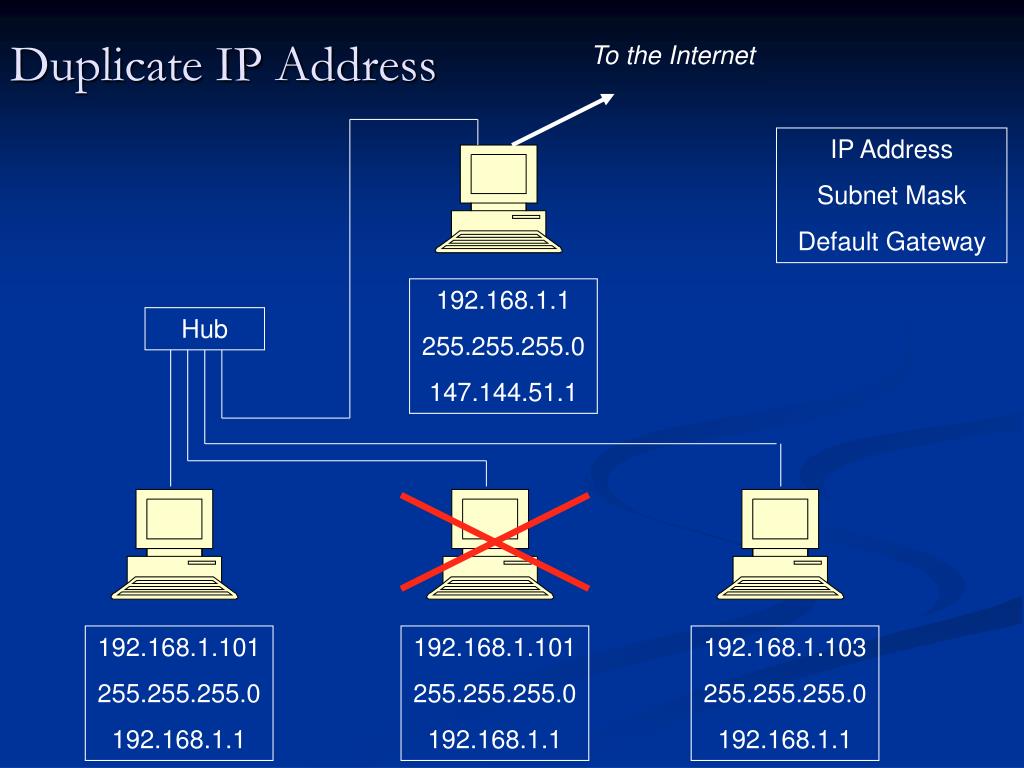

Большое отличие частных и публичных IP адресов заключается в том, что используя частный IP адрес мы можем назначить компьютеру любой номер (главное, чтобы не было совпадающих номеров), а с публичными адресами всё не так просто. Выдача публичных адресов контролируется различными организациями.

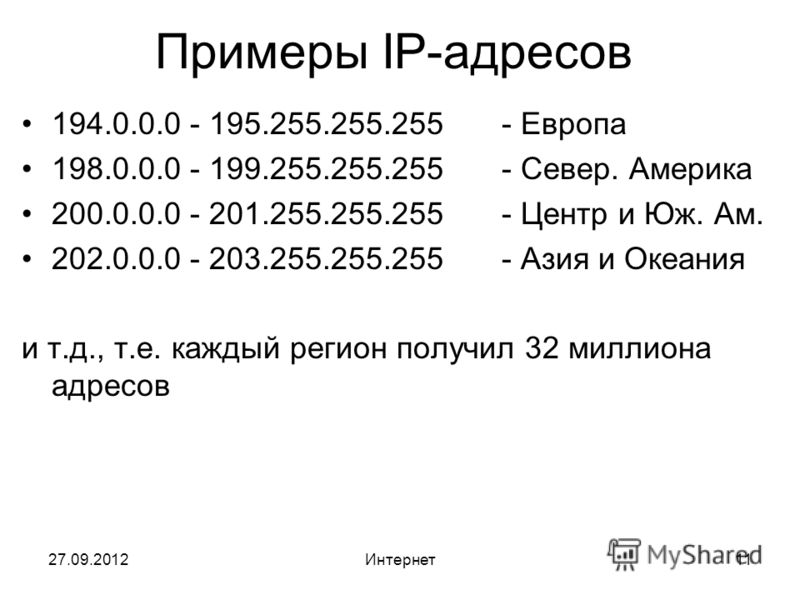

Допустим, Вы молодой сетевой инженер и хотите дать доступ к своему серверу всем пользователям Интернета. Для этого Вам нужно получить публичный IP адрес. Чтобы его получить Вы обращаетесь к своему интернет провайдеру, и он выдаёт Вам публичный IP адрес, но из рукава он его взять не может, поэтому он обращается к локальному Интернет регистратору (LIR – Local Internet Registry), который выдаёт пачку IP адресов Вашему провайдеру, а провайдер из этой пачки выдаёт Вам один адрес. Локальный Интернет регистратор не может выдать пачку адресов из неоткуда, поэтому он обращается к региональному Интернет регистратору (RIR – Regional Internet Registry).

Поскольку мы занимаемся созданием локальных вычислительных сетей (LAN — Local Area Network), мы будем пользоваться именно частными IP адресами. Для работы с ними необходимо понимать какие адреса частные, а какие нет. В таблице ниже приведены частные IP адреса, которыми мы и будем пользоваться при построении сетей.

Из вышесказанного делаем вывод, что пользоваться при создании локальной сеть следует адресами из диапазона в таблице. При использовании любых других адресов сетей, как например, 20.*.*.* или 30.*.*.* (для примера взял именно эти адреса, так как они использовались в лабе), будут большие проблемы с настройкой реальной сети.

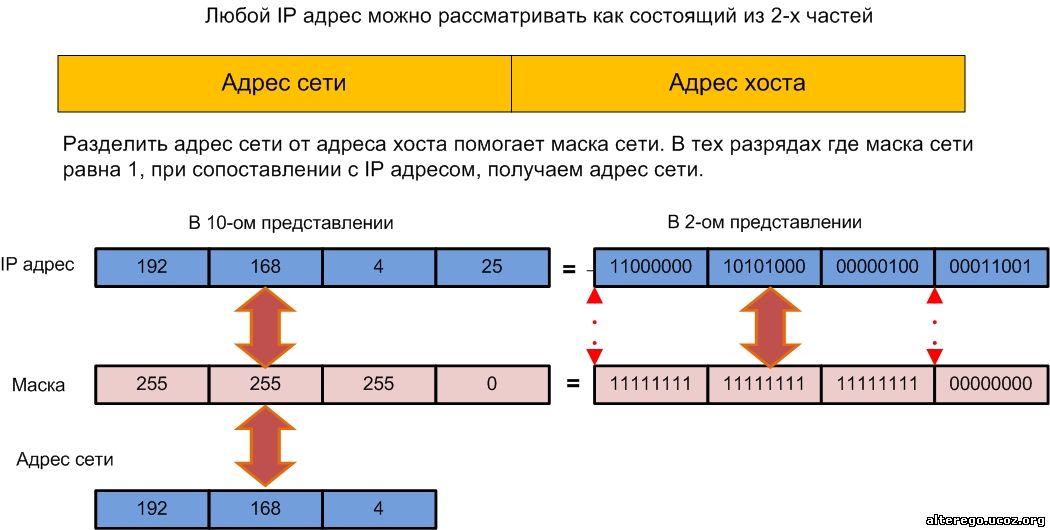

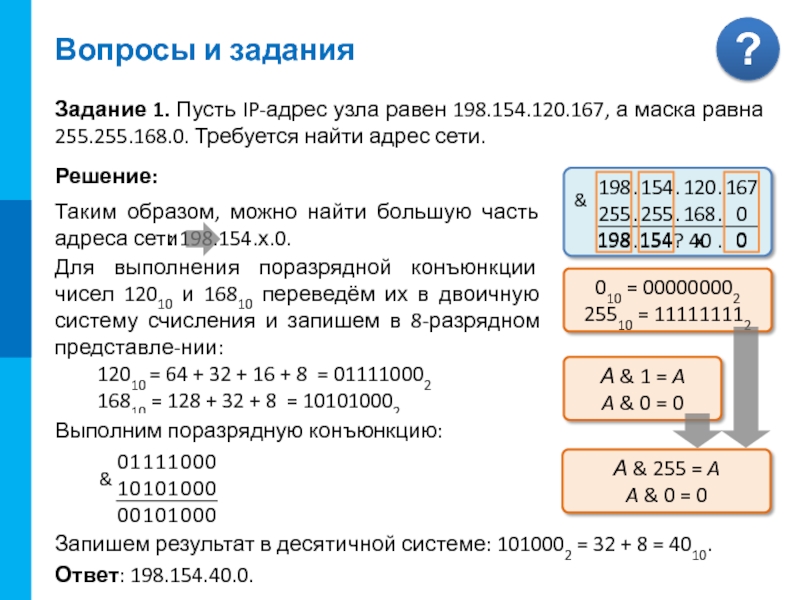

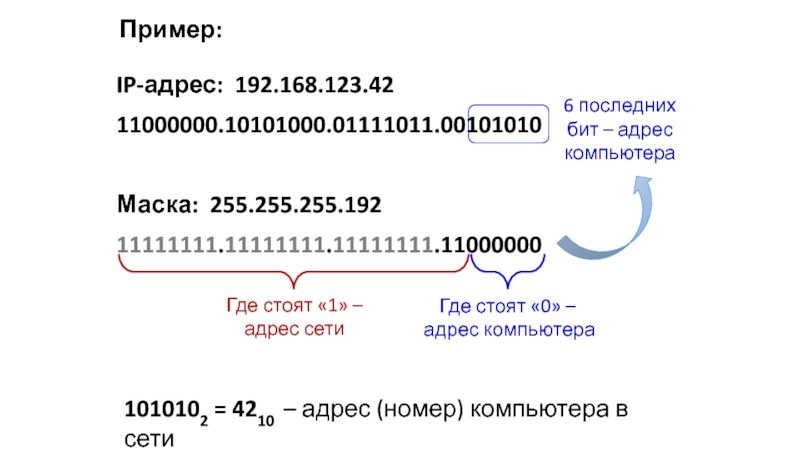

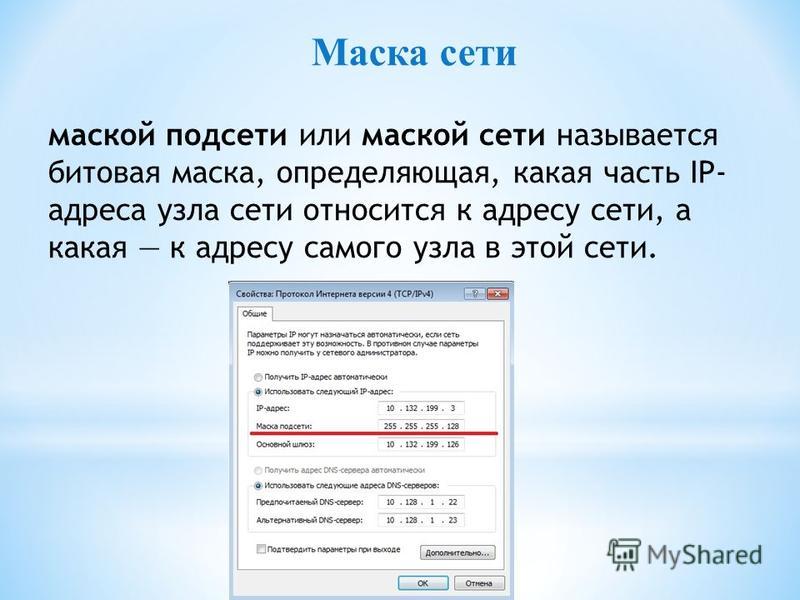

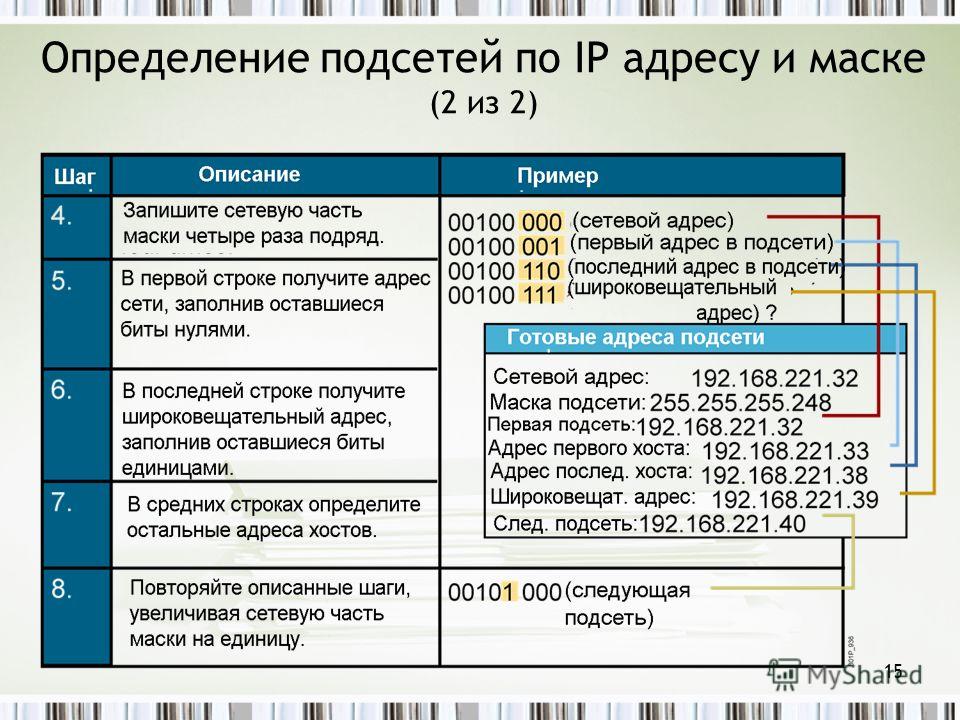

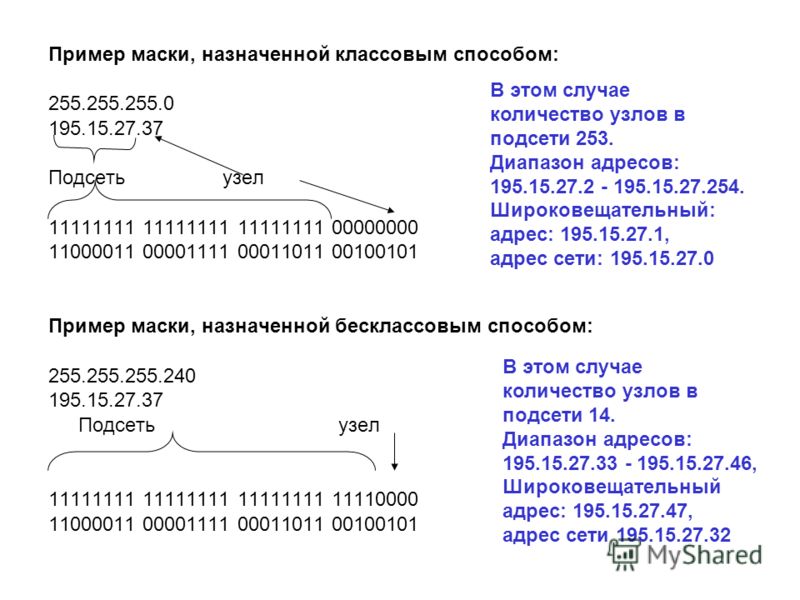

Из таблицы частных IP адресов вы можете увидеть третий столбец, в котором написана маска подсети. Маска подсети — битовая маска, определяющая, какая часть IP-адреса узла сети относится к адресу сети, а какая — к адресу самого узла в этой сети.

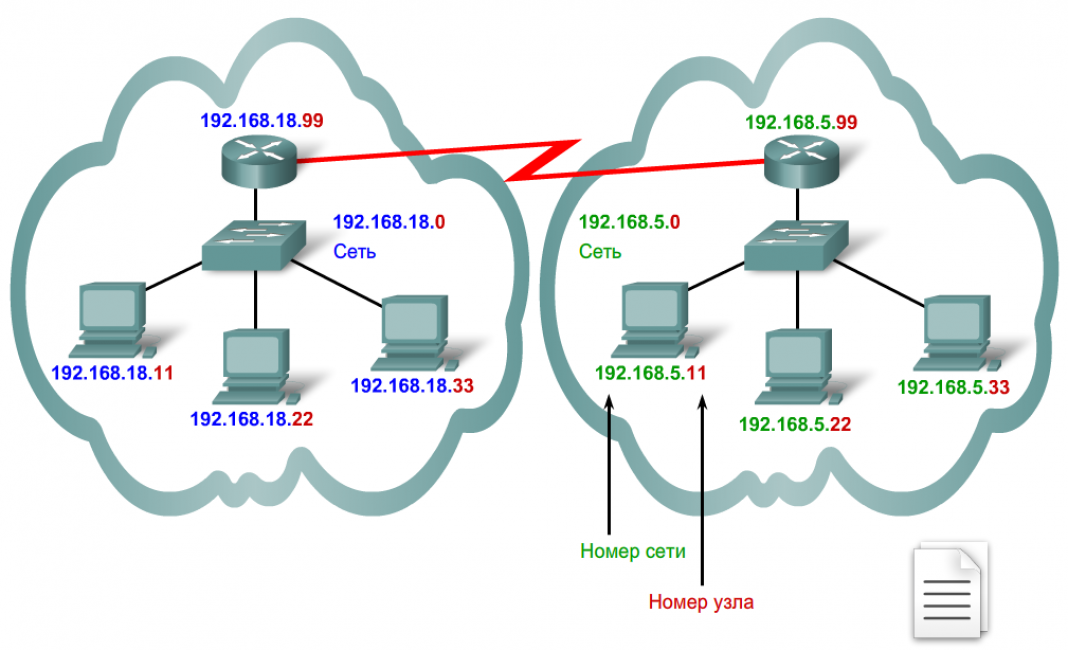

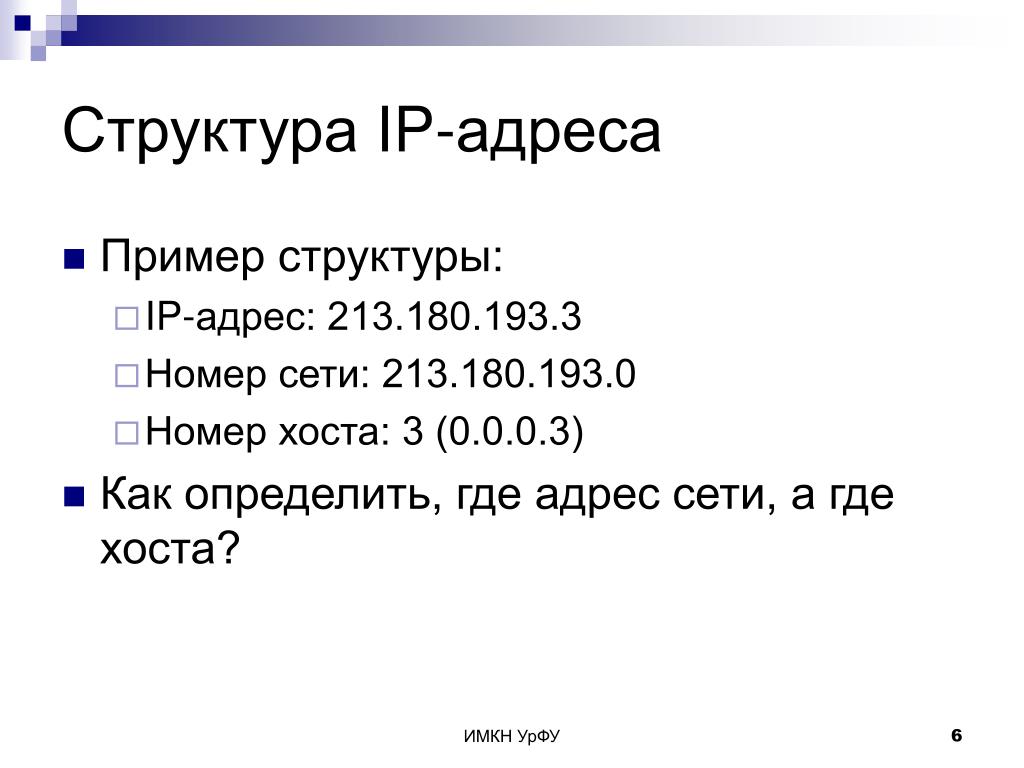

У всех IP адресов есть две части

Сеть – это та часть IP, которая не меняется во всей сети и все адреса устройств начинаются именно с номера сети.

Узел – это изменяющаяся часть IP. Каждое устройство имеет свой уникальный адрес в сети, он называется узлом.

Маску принято записывать двумя способами: префиксным и десятичным. Например, маска частной подсети A выглядит в десятичной записи как 255.0.0.0, но не всегда удобно пользоваться десятичной записью при составлении схемы сети. Легче записать маску как префикс, то есть /8.

Так как маска формируется добавлением слева единицы с первого октета и никак иначе, но для распознания маски нам достаточно знать количество выставленных единиц.

Таблица масок подсети

Высчитаем сколько устройств (в IP адресах — узлов) может быть в сети, где у одного компьютера адрес 172.16.13.98 /24.

172.16.13.0 – адрес сети

172.16.13.1 – адрес первого устройства в сети

172.16.13.254 – адрес последнего устройства в сети

172.16.13.255 – широковещательный IP адрес

172.16.14.0 – адрес следующей сети

Итого

254 устройства в сети

Теперь вычислим сколько устройств может быть в сети, где у одного компьютера адрес 172.16.13.98 /16.

172.16.0.0 – адрес сети

172.16.0.1 – адрес первого устройства в сети

172.16.255.254 – адрес последнего устройства в сети

172.16.255.255 – широковещательный IP адрес

172.17.0.0 – адрес следующей сети

Итого

65534 устройства в сети

В первом случае у нас получилось 254 устройства, во втором 65534, а мы заменили только номер маски.

Посмотреть различные варианты работы с масками вы можете в любом калькуляторе IP. Я рекомендую этот.

До того, как была придумана технология масок подсетей (VLSM – Variable Langhe Subnet Mask), использовались классовые сети, о которых мы говорили ранее.

Теперь стоит сказать о таких IP адресах, которые задействованы под определённые нужды.

Адрес 127.0.0.0 – 127.255.255.255 (loopback – петля на себя). Данная сеть нужна для диагностики.

169.254.0.0 – 169.254.255.255 (APIPA – Automatic Private IP Addressing). Механизм «придумывания» IP адреса. Служба APIPA генерирует IP адреса для начала работы с сетью.

Теперь, когда я объяснил тему IP, становиться ясно почему сеть, представленная в лабе, не будет работать без проблем. Этого стоит избежать, поэтому исправьте ошибки исходя из информации в этой статье.

Ссылка на лабу

Что такое IP-адреса и для чего они используются?

IP-адрес – это уникальный адрес, идентифицирующий устройство в интернете или локальной сети. IP означает «Интернет-протокол» – набор правил, регулирующих формат данных, отправляемых через интернет или локальную сеть.

По сути, IP-адрес – это идентификатор, позволяющий передавать информацию между устройствами в сети: он содержит информацию о местоположении устройства и обеспечивает его доступность для связи. IP-адреса позволяют различать компьютеры, маршрутизаторы и веб-сайты в интернете и являются важным компонентом работы интернета.

Что такое IP-адрес?

IP-адрес – это строка чисел, разделенных точками. IP-адреса представляют собой набор из четырех чисел, например, 192.158.1.38. Каждое число в этом наборе принадлежит интервалу от 0 до 255. Таким образом, полный диапазон IP-адресации – это адреса от 0. 0.0.0 до 255.255.255.255.

0.0.0 до 255.255.255.255.

IP-адреса не случайны. Они рассчитываются математически и распределяются Администрацией адресного пространства Интернета (Internet Assigned Numbers Authority, IANA), подразделением Корпорации по присвоению имен и номеров в Интернете (Internet Corporation for Assigned Names and Numbers, ICANN). ICANN – это некоммерческая организация, основанная в США в 1998 году с целью поддержки безопасности интернета и обеспечения его доступности для всех пользователей. Каждый раз, когда кто-либо регистрирует домен в интернете, он пользуется услугами регистратора доменных имен, который платит ICANN небольшой сбор за регистрацию домена.

Как работают IP-адреса

Понимание того, как работают IP-адреса, поможет разораться, почему определенное устройство не подключается так, как ожидалось, и устранить неполадки в работе сети.

org/1999/xhtml»>Интернет-протокол работает так же, как и любой другой язык: передает информацию с использованием установленных правил. Устройства обнаруживают другие подключенные устройства и обмениваются с ними информацией, используя этот протокол. Проще говоря, все компьютеры, где бы они не находились, могут общаться друг с другом.Использование IP-адресов обычно происходит незаметно. Процесс работает следующим образом:

- Устройство подключается к интернету не напрямую: сначала оно подключается к сети, подключенной к интернету, а сеть, в свою очередь, предоставляет устройству доступ к интернету.

- Если вы находитесь дома, скорее всего, этой сетью является сеть вашего интернет-провайдера. В офисе это будет сеть вашей компании.

- IP-адрес назначается устройству вашим интернет-провайдером.

- Ваша интернет-активность проходит через интернет-провайдера, а он перенаправляет вам ответы на запросы, используя ваш IP-адрес.

Поскольку провайдер предоставляет доступ в Интернет, его роль заключается в назначении IP-адрес вашему устройству.

Поскольку провайдер предоставляет доступ в Интернет, его роль заключается в назначении IP-адрес вашему устройству. - Однако ваш IP-адрес может измениться, например, при включение или выключение модема или маршрутизатора. Можно также связаться с интернет-провайдером, чтобы он изменил IP-адрес.

- Если вы находитесь вне дома, например, путешествуете, и берете с собой устройство, домашний IP-адрес не закрепляется за устройством. Это связано с тем, что устройство будет использовать другую сеть (Wi-Fi в отеле, аэропорту, кафе) для доступа в интернет и другой временный IP-адрес, назначенный интернет-провайдером в отеле, аэропорту или кафе.

Как следует из этого процесса, существуют различные типы IP-адресов, которые будут описаны ниже.

Типы IP-адресов

Существуют разные категории IP-адресов, и в каждой категории имеются разные типы.

w3.org/1999/xhtml»>Клиентские IP-адресаУ каждого человека или компании с тарифным планом на получение интернет-услуг есть два типа IP-адресов: частный и общедоступный. Термины частный и общедоступный относятся к сетевому расположению: частный IP-адрес используется внутри сети, а общедоступный – за пределами сети.

Частные IP-адреса

Каждое устройство, которое подключается к вашей интернет-сети, имеет частный IP-адрес. Это могут быть компьютеры, смартфоны, планшеты, а также любые устройства с поддержкой Bluetooth, такие как динамики, принтеры, смарт-телевизоры. С развитием интернета вещей растет и количество частных IP-адресов в домашней сети. Маршрутизатору необходимо идентифицировать каждое из этих устройств, а многие устройства также должны идентифицировать друг друга. Поэтому маршрутизатор генерирует частные IP-адреса, которые являются уникальными идентификаторами каждого устройства и позволяют различать их в сети.

Общедоступные IP-адреса

Общедоступный IP-адрес – это основной адрес, связанный со всей сетью. Каждое подключенное устройство имеет собственный IP-адрес, но они также включены в состав основного IP-адреса сети. Как было описано выше, общедоступный IP-адрес предоставляется маршрутизатору интернет-провайдером. Обычно у интернет-провайдеров есть большой пул IP-адресов, которые они присваивают клиентам. Общедоступный IP-адрес – это адрес, который устройства за пределами интернет-сети будут использовать для распознавания этой сети.

Общедоступные IP-адреса

Общедоступные IP-адреса бывают двух видов: динамические и статические.

Динамические IP-адреса

Динамические IP-адреса меняются автоматически и регулярно. Интернет-провайдеры покупают большой пул IP-адресов и автоматически присваивают их своим клиентам. Периодически они меняют присвоенные IP-адреса и помещают старые IP-адреса обратно в пул для использования другими клиентами. Обоснованием этого подхода служит экономия средств провайдера. Автоматизация регулярного изменения IP-адресов позволяет им не выполнять никаких действий для восстановления IP-адреса клиента, например, если он переезжает. Также имеются преимущества с точки зрения безопасности, поскольку изменение IP-адреса затрудняет взлом сетевого интерфейса злоумышленниками.

Периодически они меняют присвоенные IP-адреса и помещают старые IP-адреса обратно в пул для использования другими клиентами. Обоснованием этого подхода служит экономия средств провайдера. Автоматизация регулярного изменения IP-адресов позволяет им не выполнять никаких действий для восстановления IP-адреса клиента, например, если он переезжает. Также имеются преимущества с точки зрения безопасности, поскольку изменение IP-адреса затрудняет взлом сетевого интерфейса злоумышленниками.

Статические IP-адреса

В отличие от динамических IP-адресов, статические IP- адреса остаются неизменными. После того, как сеть назначает IP-адрес, он остается неизменным. Большинству частных лиц и организаций не нужны статические IP-адреса, но для организаций, планирующих размещать собственные серверы, наличие статического IP-адреса крайне важно. Это связано с тем, что статический IP-адрес гарантирует, что привязанные к нему веб-сайты и адреса электронной почты будут иметь постоянные IP-адреса. Это очень важно, если требуется, чтобы другие устройства могли находить их в интернете.

Это очень важно, если требуется, чтобы другие устройства могли находить их в интернете.

В результате возникла классификация по типам IP-адресов веб-сайтов.

Два типа IP-адресов веб-сайтов

Для владельцев веб-сайтов, использующих пакет веб-хостинга (что характерно для большинства веб-сайтов), а не собственный сервер, существует два типа IP-адресов веб-сайтов: общие и выделенные.

Общие IP-адреса

Веб-сайты, использующие общие хостинговые планы от провайдеров веб-хостинга, обычно являются одним из многих веб-сайтов, размещенных на одном сервере. Это, как правило, веб-сайты физических лиц или компаний малого и среднего бизнеса, с ограниченным объемом трафика, количеством страниц и т. д. Такие веб-сайты имеют общие IP-адреса.

Выделенные IP-адреса

w3.org/1999/xhtml»>В некоторых тарифных планах веб-хостинга есть возможность приобрести выделенный IP-адрес (или адреса). Это может упростить получение SSL-сертификата и позволяет использовать собственный FTP-сервер (сервер протокола передачи файлов). Кроме того, это упрощает организацию общего доступа и передачу файлов в рамках организации и позволяет использовать анонимный FTP-доступ. Выделенный IP-адрес также позволяет получить доступ к веб-сайту, используя только IP-адрес, а не доменное имя. Это полезно, если требуется создать и протестировать его перед регистрацией домена.Как выполняется поиск IP-адресов

Самый простой способ выяснить общедоступный IP-адрес маршрутизатора – выполнить поиск в Google по словам «What is my IP address?» (Какой у меня IP-адрес?). Ответ отобразится в Google вверху страницы.

На других веб-сайтах будет отображаться та же информация: они видят общедоступный IP-адрес, потому что при посещении сайта маршрутизатор выполняет запрос и, следовательно, раскрывает информацию. Такие сайты, как WhatIsMyIP.com и IPLocation показывают название и город интернет-провайдера.

Такие сайты, как WhatIsMyIP.com и IPLocation показывают название и город интернет-провайдера.

Как правило, этим способом можно узнать только приблизительное местоположение провайдера, а не фактическое местоположение устройства. При использовании этого способа необходимо также выйти из VPN. Чтобы узнать фактический адрес местоположения устройства по общедоступному IP-адресу, обычно требуется предоставить интернет-провайдеру ордер на обыск.

Выяснение частного IP-адреса зависит от платформы:

Windows:

- Используйте командную строку.

- В строке поиска Windows укажите cmd (без кавычек).

- В появившемся окне введите ipconfig (без кавычек), чтобы отобразилась информация об IP-адресе.

Mac:

- Перейдите в Системные настройки.

- Выберите сеть, и отобразится требуемая информация.

- Перейдите в настройки.

- Выберите Wi-Fi и щелкните значок «i» в кружочке рядом с названием используемой сети. IP-адрес отобразится на закладке DHCP.

Чтобы проверить IP-адреса других устройств в сети, перейдите к маршрутизатору. Способ доступа к маршрутизатору зависит от его бренда и используемого программного обеспечения. Как правило, для доступа необходимо иметь возможность ввести IP-адрес шлюза маршрутизатора в веб-браузере, находясь в той же сети. Оттуда нужно перейти к пункту «Подключенные устройства», где отобразится список всех устройств, подключенных к сети в настоящее время или подключавшихся недавно, включая их IP-адреса.

Угрозы безопасности IP-адресов

Киберпреступники могут использовать различные методы получения IP-адреса. Двумя наиболее распространенными способами являются социальная инженерия и преследование в интернете.

Двумя наиболее распространенными способами являются социальная инженерия и преследование в интернете.

Социальная инженерия

Злоумышленники могут использовать социальную инженерию, чтобы обманом заставить вас раскрыть IP-адрес. Например, они могут найти вас в Skype или аналогичном приложении для обмена мгновенными сообщениями, использующем IP-адреса для связи. Если вы общаетесь с незнакомцами в этих приложениях, важно знать, что они могут видеть ваш IP-адрес. Злоумышленники могут использовать инструмент Skype Resolver, позволяющий определить IP-адрес по имени пользователя.

Интернет-преследование

Злоумышленники могут отследить ваш IP-адрес, просто наблюдая за вашей онлайн-активностью. Любые действия в интернете могут раскрыть ваш IP-адрес, от игры в видеоигры до комментариев на веб-сайтах и форумах.

w3.org/1999/xhtml»>Получив ваш IP-адрес, злоумышленники могут перейти на веб-сайт отслеживания IP-адресов, например whatismyipaddress.com, ввести его и получить примерную информацию о вашем местоположении. Затем они могут использовать другие данные из открытых источников, чтобы проверить, связан ли IP-адрес именно с вами. Они могут также использовать LinkedIn, Facebook и другие социальные сети, чтобы узнать, где вы живете, а затем проверить, соответствует ли это полученным из IP-адреса данным.Если преследователь из Facebook использует фишинговую атаку по установке шпионских программ против людей с вашим именем, он сможет подтвердить вашу личность по IP-адресу вашей системы.

Если киберпреступники знают ваш IP-адрес, они смогут атаковать вас или даже выдать себя за вас. Важно знать о таких рисках и способах борьбы с ними. Эти риски включают:

Загрузка нелегального контента с вашего IP-адреса

w3.org/1999/xhtml»>Известно, что злоумышленники используют взломанные IP-адреса для загрузки нелегального контента и других материалов, и при этом хотят избежать отслеживания такой загрузки. Например, используя идентификатор вашего IP-адреса, злоумышленники могут загружать пиратские фильмы, музыку и видео, что является нарушением условий использования услуг провайдера, и, что гораздо более серьезно, контент, связанный с терроризмом или детской порнографией. Это может означать, что по чужой вине вы можете привлечь внимание правоохранительных органов.Отслеживание местоположения

Если злоумышленники знают ваш IP-адрес, они могут использовать технологию геолокации для определения вашего региона, города и страны. Им достаточно лишь немного покопаться в социальных сетях, чтобы идентифицировать ваш дом. Затем они могут устроить ограбление, когда выяснят, что вас нет дома.

Прямая атака на вашу сеть w3.org/1999/xhtml»>Злоумышленники могут нацелиться напрямую на вашу сеть, применив различные типы атак. Одна из самых популярных – DDoS-атака (атака, вызывающая распределенный отказ в обслуживании). При этом типе кибератаки злоумышленники используют ранее зараженные машины для генерации большого количества запросов к целевой системе или серверу. Это создает слишком большую нагрузку на серверы и приводит к нарушению работы служб. По сути, при этом отключается интернет. Такая атака обычно нацелена на компании и сервисы видеоигр, но может также применяться и против отдельных лиц, хотя это гораздо менее распространено. Онлайн-геймеры подвергаются особенно высокому риску, поскольку их экран виден при трансляции (и на нем можно обнаружить IP-адрес).

Взлом устройства

Для подключения к интернету используются порты и IP-адрес. Для каждого IP-адреса существуют тысячи портов, и злоумышленник, знающий ваш IP-адрес, может их проверить и попытаться установить соединение. Например, он может завладеть вашим телефоном и украсть вашу информацию. Если злоумышленник получит доступ к вашему устройству, он может установить на него вредоносные программы.

Например, он может завладеть вашим телефоном и украсть вашу информацию. Если злоумышленник получит доступ к вашему устройству, он может установить на него вредоносные программы.

Как защитить и скрыть свой IP-адрес

Скрытие IP-адреса – это способ защитить персональные данные и свою личность в интернете. Два основных способа скрыть IP-адрес:

- Использование прокси-сервера.

- Использование виртуальной частной сети (VPN).

Прокси-сервер – это промежуточный сервер, через который перенаправляется трафик.

- Интернет-серверы, которые вы посещаете, видят только IP-адрес этого прокси-сервера, а не ваш IP-адрес.

- Когда эти серверы передают вам ответную информацию, она направляется на прокси-сервер, который затем направляет ее вам.

Недостатком прокси-серверов является то, что некоторые службы могут следить за вами, поэтому важно использовать только доверенные прокси-серверы. В зависимости от используемого прокси-сервера, в браузер может добавляться реклама.

VPN является лучшим решением.

- Когда вы подключаете компьютер, смартфон или планшет к VPN, устройство работает так, будто оно находится в той же локальной сети, что и VPN.

- Весь сетевой трафик передается через безопасное соединение с VPN.

- Компьютер работает так, будто он находится в сети, обеспечивая безопасный доступ к ресурсам локальной сети, даже если вы находитесь в другой стране.

- Вы также можете использовать интернет, как если бы вы находились в местоположении VPN. Это позволяет безопасно использовать общедоступный Wi-Fi и получить доступ к веб-сайтам с географической блокировкой.

Когда нужно использовать VPN

При использовании VPN ваш IP-адрес будет скрыт, а трафик перенаправляется через отдельный сервер, что обеспечивает безопасность работы в сети. Ситуации, когда целесообразно использовать VPN:

При использовании общедоступной сети Wi-Fi

При использовании общедоступной сети Wi-Fi, даже если она защищена паролем, рекомендуется использовать VPN. Если злоумышленники находится в той же сети Wi-Fi, они могут с легкостью отслеживать ваши данные. Базовая система безопасности, используемая в обычной общедоступной сети Wi-Fi, не обеспечивает надежной защиты от других пользователей в этой сети.

Использование VPN повышает уровень безопасности ваших данных, обеспечивает обход провайдера общедоступного Wi-Fi и шифрует все ваши сообщения.

В путешествии

При поездке в другую страну, например, в Китай, VPN обеспечивает доступ к недоступным в этой стране сервисам, например, к заблокированному в Китае Facebook.

VPN позволяет использовать оплаченные видеосервисы, доступные в вашей стране, но недоступные в других странах из-за проблем с международным доступом. Использование VPN позволяет использовать сервисы, как если бы вы были дома. Путешественники также могут найти более дешевые авиабилеты при использовании VPN, поскольку цены для разных стран могут отличаться.

При удаленной работе

Это особенно актуально во время эпидемии COVID, когда многие работают удаленно. Часто работодатели требуют использования VPN для удаленного доступа к сервисам компании из соображений безопасности. При подключении к серверу вашего офиса, VPN предоставляет вам доступ к внутренним сетям и ресурсам компании, когда вы не в офисе. Такое же подключение возможно к вашей домашней сети, если вы не дома.

Часто работодатели требуют использования VPN для удаленного доступа к сервисам компании из соображений безопасности. При подключении к серверу вашего офиса, VPN предоставляет вам доступ к внутренним сетям и ресурсам компании, когда вы не в офисе. Такое же подключение возможно к вашей домашней сети, если вы не дома.

Когда хочется конфиденциальности

Использование VPN полезно, даже если вы находитесь дома и пользуетесь интернетом в повседневных целях. При каждом входе на веб-сайт, сервер, к которому вы подключаетесь, регистрирует ваш IP-адрес и связывает его с другими данными о вас, которые есть на сайте: привычкам просмотра, переходам, времени, затрачиваемом на просмотр конкретных страниц. Эти данные затем могут быть проданы рекламным компаниям и использоваться для подбора персонализированной рекламы, поэтому реклама в интернете иногда кажется такой подозрительно личной. IP-адрес также можно использовать для отслеживания местоположения, даже если вы отключили сервис геолокации. Использование VPN не позволяет оставлять следы в сети.

Использование VPN не позволяет оставлять следы в сети.

Не забывайте и о мобильных устройствах. У них тоже есть IP-адреса и, вероятно, они используются в большем количестве мест, чем домашний компьютер, включая общие точки доступа Wi-Fi. Рекомендуется использовать VPN на мобильном устройстве при подключении к сети, которая не является полностью доверенной.

Другие способы защиты конфиденциальности

Изменение параметров конфиденциальности в приложениях для обмена мгновенными сообщениями

Установленные на устройстве приложения являются основным источником взлома IP-адресов. В качестве инструмента злоумышленники могут использовать приложения для обмена мгновенными сообщениями и другие приложения для звонков. Использование приложений для обмена мгновенными сообщениями позволяет принимать звонки и сообщения только от лиц из вашего списка контактов, а не от незнакомцев. Изменение параметров конфиденциальности затрудняет поиск вашего IP-адреса, поскольку незнакомцы не смогут с вами связаться.

Изменение параметров конфиденциальности затрудняет поиск вашего IP-адреса, поскольку незнакомцы не смогут с вами связаться.

Использование уникальных паролей

Пароль устройства – единственная преграда, ограничивающая доступ к вашему устройству. Некоторые предпочитают использовать установленные по умолчанию пароли устройств, что делает их уязвимыми для атак. Как и для всех учетных записей, для устройства следует использовать уникальный и надежный пароль, который нелегко расшифровать. Надежный пароль состоит из букв верхнего и нижнего регистра, цифр и специальных символов. Он помогает защитить устройство от взлома IP-адреса.

Внимательность к фишинговым письмам и вредоносному контенту

Большая часть вредоносных программ и программ для отслеживания устройств устанавливается с использованием фишинговых писем. При подключении к любому сайту, он получает доступ к IP-адресу и местоположению устройства, что делает устройство уязвимым для взлома. Будьте бдительны при открытии писем от неизвестных отправителей и не переходите по ссылкам, ведущим на неавторизованные сайты. Обращайте пристальное внимание на содержимое электронных писем, даже если они отправлены с известных сайтов и от легальных компаний.

Будьте бдительны при открытии писем от неизвестных отправителей и не переходите по ссылкам, ведущим на неавторизованные сайты. Обращайте пристальное внимание на содержимое электронных писем, даже если они отправлены с известных сайтов и от легальных компаний.

Установите комплексное антивирусное решение и поддерживайте его в актуальном состоянии. Например, Антивирусные программы «Лаборатории Касперского» обеспечивают защиту от вирусов для компьютеров и Android-устройств, защищают и хранят пароли и личные документы, шифруют данные, отправляемые и получаемые по сети, с помощью VPN.

Защита IP-адреса – важный аспект защиты вашей личности в интернете. Обеспечение безопасности с помощью описанных выше шагов – это способ обезопасить себя от самых разных кибератак.

Статьи по теме:

TCP/IP-адреса и подсети — Windows Client

- Чтение занимает 10 мин

В этой статье

Эта статья предназначена как общее введение к понятиям сетей и подсетей протокола Интернета (IP). В конце статьи включается глоссарий.

В конце статьи включается глоссарий.

Применяется к: Windows 10 — все выпуски

Исходный номер КБ: 164015

Сводка

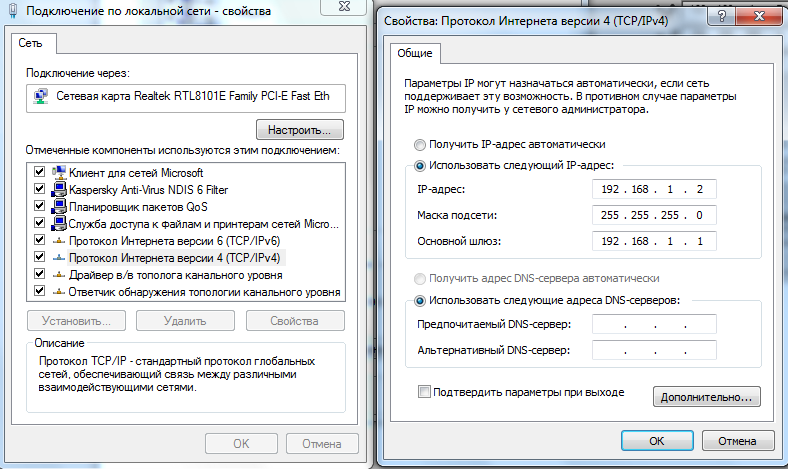

При настройке протокола TCP/IP на компьютере Windows, параметры конфигурации TCP/IP требуют:

- IP-адрес

- Маска подсети

- Шлюз по умолчанию

Чтобы правильно настроить TCP/IP, необходимо понять, как адресованы сети TCP/IP и разделены на сети и подсети.

Успех TCP/IP как сетевого протокола Интернета во многом объясняется его способностью подключать сети разных размеров и системы разных типов. Эти сети произвольно определяются на три основных класса (наряду с несколькими другими), которые имеют заранее определенные размеры. Каждая из них может быть разделена системными администраторами на более мелкие подсети. Маска подсети используется для разделения IP-адреса на две части. Одна часть определяет хост (компьютер), другая — сеть, к которой она принадлежит. Чтобы лучше понять, как работают IP-адреса и подсети, посмотрите IP-адрес и узнайте, как он организован.

IP-адреса: сети и хосты

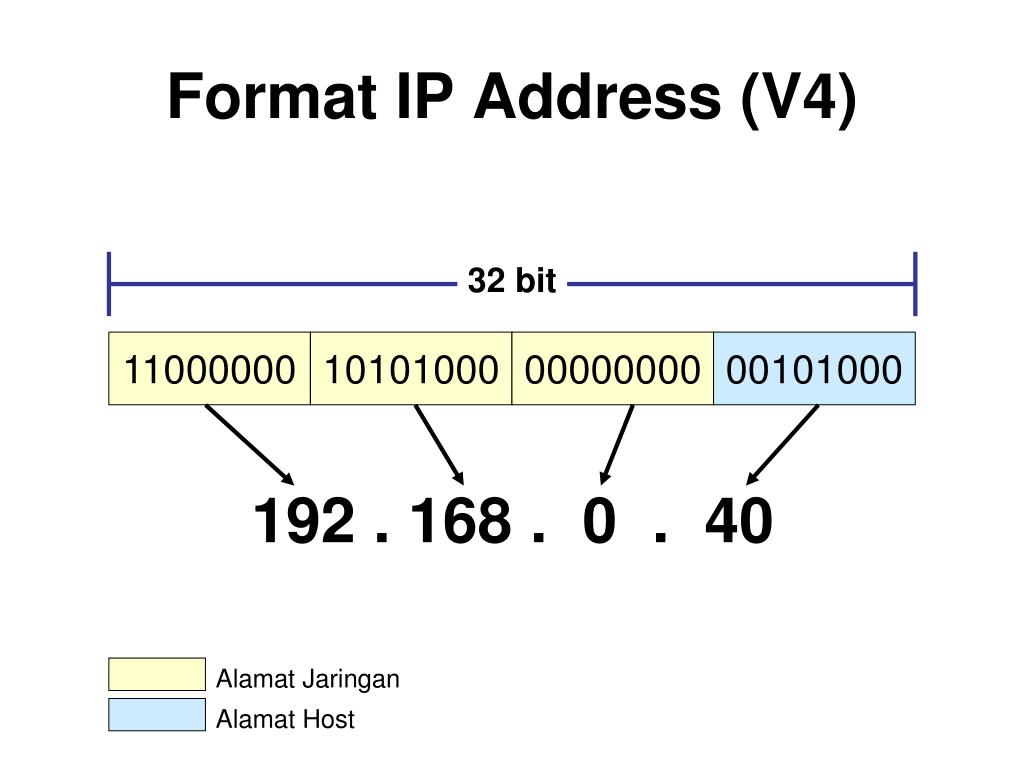

IP-адрес — это 32-битный номер. Он уникально идентифицирует хост (компьютер или другое устройство, например принтер или маршрутизатор) в сети TCP/IP.

IP-адреса обычно выражаются в формате dotted-decimal с четырьмя номерами, разделенными периодами, такими как 192.168.123.132. Чтобы понять, как подсети используются для различия между хостами, сетями и подсетями, изучите IP-адрес в двоичной нотации.

Например, ip-адрес 192.168.123.132 (в двоичной нотации) — это 32-битный номер 110000000101000111101110000100. Это число может быть трудно понять, поэтому разделите его на четыре части из восьми двоичных цифр.

Эти 8-битные разделы называются octets. В этом примере IP-адрес становится 11000000.10101000.01111011.10000100. Это число имеет немного больше смысла, поэтому для большинства применений преобразуем двоичный адрес в формат dotted-decimal (192.168.123.132). Десятичные числа, разделенные периодами, — это октеты, преобразованные из двоичных в десятичные.

Чтобы сеть TCP/IP широкой области (WAN) эффективно работала в качестве коллекции сетей, маршрутизаторы, которые передают пакеты данных между сетями, не знают точного расположения хоста, для которого предназначен пакет информации. Маршрутизаторы знают только о том, какая сеть является членом хоста, и используют сведения, хранимые в таблице маршрутов, чтобы определить, как получить пакет в сеть принимающего пункта назначения. После доставки пакета в сеть назначения пакет доставляется соответствующему хосту.

Чтобы этот процесс работал, IP-адрес имеет две части. Первая часть IP-адреса используется в качестве сетевого адреса, последняя — как хост-адрес. Если взять пример 192.168.123.132 и разделить его на эти две части, вы получите 192.168.123. Сетевой адрес .132 Host или 192.168.123.0. 0.0.0.132 — адрес хозяина.

Маска subnet

Второй элемент, необходимый для работы TCP/IP, — это маска подсети. Маска подсети используется протоколом TCP/IP для определения того, находится ли хост в локальной подсети или в удаленной сети.

В TCP/IP части IP-адреса, используемые в качестве сетевых и хост-адресов, не исправлены. Если у вас нет дополнительных сведений, то сетевые и хост-адреса выше не могут быть определены. Эта информация предоставляется в другом 32-битовом номере, называемом подсетевой маской. В этом примере маска подсети — 255.255.255.0. Это не очевидно, что это число означает, если вы не знаете 255 в двоичной нотации равно 11111111. Таким образом, подсетевая маска 1111111.1111111.11111111.000000000.

Разделять IP-адрес и подсетевую маску вместе, можно разделять сетевые и хост-части адреса:

110000000.10101000.01111011.10000100 — IP-адрес (192.168.123.132)

111111111.11111111.1111111.00000000 — маска subnet (255.255.255.0)

Первые 24 бита (количество из них в подсети) определены как сетевой адрес. Последние 8 битов (количество оставшихся нулей в маске подсети) определены как адрес хоста. Он дает следующие адреса:

110000000.10101000.0111011.000000000 — адрес сети (192.168. 123.0)

123.0)

00000000.00000000.0000000.10000100 — адрес хозяина (000.000.000.132)

Итак, в этом примере с помощью маски подсети 255.255.255.0 используется сетевой ID 192.168.123.0, а адрес хоста — 0.0.0.132. Когда пакет поступает в подсеть 192.168.123.0 (из локальной подсети или удаленной сети) и имеет адрес назначения 192.168.123.132, компьютер получает его из сети и обрабатывает его.

Почти все маски десятичных подсетей преобразуются в двоичные числа, которые являются слева, и все нули справа. Некоторые другие распространенные подсети маски:

Десятичный двоичный 255.255.255.192 1111111.11111111.1111111.11000000 0 255.255.255.224 1111111.11111111.1111111.11100000

Internet RFC 1878 (доступна в InterNIC-Public Information Regarding Internet Domain Name Registration Services)описывает допустимые подсети и подсети, которые можно использовать в сетях TCP/IP.

Классы сети

Интернет-адреса выделяются организацией InterNIC,управляющей Интернетом. Эти IP-адреса делятся на классы. Наиболее распространенными из них являются классы A, B и C. Классы D и E существуют, но не используются конечными пользователями. Каждый из классов адресов имеет другую подсетевую маску по умолчанию. Класс IP-адреса можно определить, посмотрев его первый октет. Ниже следующую следующую линейку адресов Интернета класса A, B и C, каждый из которых имеет пример:

Наиболее распространенными из них являются классы A, B и C. Классы D и E существуют, но не используются конечными пользователями. Каждый из классов адресов имеет другую подсетевую маску по умолчанию. Класс IP-адреса можно определить, посмотрев его первый октет. Ниже следующую следующую линейку адресов Интернета класса A, B и C, каждый из которых имеет пример:

Сети класса A используют маску подсети по умолчанию 255.0.0.0 и имеют 0-127 в качестве первого октета. Адрес 10.52.36.11 — это адрес класса А. Его первый octet — 10, то есть от 1 до 126 включительно.

Сети класса B используют маску подсети по умолчанию 255.255.0.0 и имеют 128-191 в качестве первого октета. Адрес 172.16.52.63 — это адрес класса B. Его первый octet — 172, который составляет от 128 до 191 включительно.

Сети класса C используют маску подсети по умолчанию 255.255.255.0 и имеют 192-223 в качестве первого октета. Адрес 192.168.123.132 — это адрес класса C. Его первый octet 192, который находится между 192 и 223, включительно.

В некоторых сценариях значения маски подсети по умолчанию не соответствуют потребностям организации по одной из следующих причин:

- Физическая топология сети

- Номера сетей (или хостов) не соответствуют ограничениям маски подсети по умолчанию.

В следующем разделе рассказывается, как можно разделить сети с помощью масок подсети.

Subnetting

Сеть TCP/IP класса A, B или C может быть дополнительно разделена системным администратором или подсети. Это становится необходимым при согласовании логической адресной схемы Интернета (абстрактного мира IP-адресов и подсетей) с физическими сетями, которые используются в реальном мире.

Системный администратор, которому выделен блок IP-адресов, может управлять сетями, которые не организованы таким образом, чтобы легко вписываться в эти адреса. Например, у вас есть широкая сеть с 150 хостами в трех сетях (в разных городах), подключенных маршрутизатором TCP/IP. Каждая из этих трех сетей имеет 50 хостов. Вам выделена сеть класса C 192.168.123.0. (Для иллюстрации этот адрес на самом деле из диапазона, который не выделяется в Интернете.) Это означает, что для 150 хостов можно использовать адреса 192.168.123.1 по 192.168.123.254.

Вам выделена сеть класса C 192.168.123.0. (Для иллюстрации этот адрес на самом деле из диапазона, который не выделяется в Интернете.) Это означает, что для 150 хостов можно использовать адреса 192.168.123.1 по 192.168.123.254.

Два адреса, которые не могут использоваться в вашем примере, являются 192.168.123.0 и 192.168.123.255, так как двоичные адреса с хост-частью всех и все нули недействительны. Нулевой адрес недействителен, так как используется для указания сети без указания хоста. 255-й адрес (в двоичной нотации— хост-адрес всех) используется для передачи сообщения каждому хосту в сети. Просто помните, что первый и последний адрес в любой сети или подсети не может быть назначен любому отдельному хосту.

Теперь вы можете предоставить IP-адреса 254 хостов. Он отлично работает, если все 150 компьютеров находятся в одной сети. Однако 150 компьютеров находятся в трех отдельных физических сетях. Вместо того, чтобы запрашивать дополнительные блоки адресов для каждой сети, вы разделите сеть на подсети, которые позволяют использовать один блок адресов в нескольких физических сетях.

В этом случае вы разделите сеть на четыре подсети, используя подсетевую маску, которая делает сетевой адрес больше и возможный диапазон адресов хостов меньше. Другими словами, вы «заимствуете» некоторые биты, используемые для хост-адреса, и используете их для сетевой части адреса. Подсетевая маска 255.255.255.192 предоставляет четыре сети по 62 хостов каждая. Он работает, так как в двоичной нотации 255.255.255.192 то же самое, что и 11111111.1111111.110000000. Первые две цифры последнего октета становятся сетевыми адресами, поэтому вы получаете дополнительные сети 00000000 (0), 010000000 (64), 10000000 (128) и 110000000 (192). (Некоторые администраторы будут использовать только две подсети с использованием 255.255.255.192 в качестве маски подсети. Дополнительные сведения по этому вопросу см. в разделе RFC 1878.) В этих четырех сетях последние шесть двоичных цифр можно использовать для хост-адресов.

Используя подсетевую маску 255.255.255.192, сеть 192.168.123.0 становится четырьмя сетями 192.168.123.0, 192.168.123.64, 192.168.123.128 и 192.168.123.192. Эти четыре сети будут иметь допустимые хост-адреса:

192.168.123.1-62 192.168.123.65-126 192.168.123.129-190 192.168.123.193-254

Помните, что двоичные хост-адреса со всеми или всеми нулями являются недействительными, поэтому нельзя использовать адреса с последним октетом 0, 63, 64, 127, 128, 191, 192 или 255.

Вы можете увидеть, как это работает, глядя на два хост-адреса, 192.168.123.71 и 192.168.123.133. Если используется маска подсети класса C по умолчанию 255.255.255.0, оба адреса находятся в сети 192.168.123.0. Однако, если вы используете подсетевую маску 255.255.255.192, они находятся в разных сетях; 192.168.123.71 на сети 192.168.123.64, 192.168.123.133 — на сети 192.168.123.128.

Шлюзы по умолчанию

Если компьютер tCP/IP должен общаться с хостом в другой сети, он обычно общается с помощью устройства, называемого маршрутизатором. В терминах TCP/IP маршрутизатор, указанный в хосте, который связывает подсеть хостов с другими сетями, называется шлюзом по умолчанию. В этом разделе объясняется, как TCP/IP определяет, отправлять ли пакеты в шлюз по умолчанию для достижения другого компьютера или устройства в сети.

Когда хост пытается взаимодействовать с другим устройством с помощью TCP/IP, он выполняет процесс сравнения с помощью определенной подсети и IP-адреса назначения по сравнению с подсети и собственным IP-адресом. В результате этого сравнения компьютеру сообщается, является ли назначение локальным хостом или удаленным хостом.

Если в результате этого процесса определяется назначение локального хоста, компьютер отправляет пакет в локальной подсети. Если в результате сравнения определяется назначение удаленного хоста, компьютер перенаправлен пакет в шлюз по умолчанию, определенный в свойствах TCP/IP. После этого маршрутизатор несет ответственность за перенаправку пакета в правильную подсеть.

Устранение неполадок

Проблемы сети TCP/IP часто возникают из-за неправильной конфигурации трех основных записей в свойствах TCP/IP компьютера. Понимая, как ошибки в конфигурации TCP/IP влияют на сетевые операции, можно решить множество распространенных проблем TCP/IP.

Неправильная маска подсети. Если сеть использует подсетевую маску, не подлежащую маске по умолчанию для своего класса адресов, и клиент по-прежнему настроен с помощью маски подсети по умолчанию для класса адресов, связь не будет работать с некоторыми соседними сетями, но не с удаленными. Например, если вы создаете четыре подсети (например, в примере подсетей), но используете неправильную подсетевую маску 255.255.255.0 в конфигурации TCP/IP, хосты не смогут определить, что некоторые компьютеры находятся на разных подсетях, чем их собственные. В этой ситуации пакеты, предназначенные для хостов различных физических сетей, которые являются частью одного и того же адреса класса C, не будут отправлены в шлюз по умолчанию для доставки. Распространенным симптомом этой проблемы является то, что компьютер может общаться с хостами, которые находятся в локальной сети, и может общаться со всеми удаленными сетями, за исключением тех сетей, которые находятся поблизости и имеют один и тот же адрес класса A, B или C. Чтобы устранить эту проблему, просто введите правильную подсетевую маску в конфигурации TCP/IP для этого хоста.

Неправильный IP-адрес. Если вы ставите компьютеры с IP-адресами, которые должны быть на отдельных подсетях в локальной сети друг с другом, они не смогут общаться. Они будут пытаться отправлять пакеты друг другу с помощью маршрутизатора, который не может переадретировать их правильно. Симптомом этой проблемы является компьютер, который может общаться с хостами в удаленных сетях, но не может общаться с некоторыми или всеми компьютерами в локальной сети. Чтобы устранить эту проблему, убедитесь, что все компьютеры одной физической сети имеют IP-адреса в одной подсети IP. Если в одном сегменте сети иссякли IP-адреса, существуют решения, которые выходят за рамки этой статьи.

Неправильный шлюз по умолчанию: компьютер, настроенный с неправильным шлюзом по умолчанию, может взаимодействовать с хостами в своем сетевом сегменте. Но он не сможет общаться с хостами в некоторых или всех удаленных сетях. Хост может общаться с некоторыми удаленными сетями, но не с другими, если верны следующие условия:

- Одна физическая сеть имеет несколько маршрутизаторов.

- Неправильный маршрутизатор настроен как шлюз по умолчанию.

Эта проблема распространена, если в организации есть маршрутизатор к внутренней сети TCP/IP и другой маршрутизатор, подключенный к Интернету.

Ссылки

Две популярные ссылки на TCP/IP:

- «TCP/IP Illustrated, Volume 1: The Protocols», Richard Stevens, Addison Wesley, 1994

- «Работа в Интернете с TCP/IP, том 1: принципы, протоколы и архитектура», Дуглас E. Comer, Prentice Hall, 1995

Рекомендуется, чтобы системный администратор, отвечающий за сети TCP/IP, мог иметь хотя бы одну из этих ссылок.

Глоссарий

Адрес трансляции— IP-адрес с хост-частью, которая является всеми.

Host—A computer or other device on a TCP/IP network.

Internet—Глобальная коллекция сетей, подключенных друг к другу и общих IP-адресов.

InterNIC—Организация, ответственная за администрирование IP-адресов в Интернете.

IP—Сетевой протокол, используемый для отправки сетевых пакетов через сеть TCP/IP или Интернет.

IP-адрес — уникальный 32-битный адрес для хоста в сети TCP/IP или в Интернете.

Network—Существует два использования сети терминов в этой статье. Одна из них — это группа компьютеров в одном физическом сегменте сети. Другой — диапазон адресов IP-сети, выделенный системным администратором.

Сетевой адрес— IP-адрес с хост-частью, которая имеет все нули.

Octet—8-bit number, 4 из которых состоят из 32-битного IP-адреса. Они имеют диапазон 000000000-1111111, соответствующий десятичных значениям 0-255.

Пакет — единица данных, передаемая через сеть TCP/IP или широкую сеть области.

RFC (Запрос на комментарий)—Документ, используемый для определения стандартов в Интернете.

Маршрутизатор— устройство, которое передает сетевой трафик между различными IP-сетями.

Subnet Mask — 32-битный номер, используемый для разграничеть сетевые и хост-части IP-адреса.

Subnet или Subnetwork — это сеть меньшего размера, созданная путем деления более крупной сети на равные части.

TCP/IP—Используется широко, набор протоколов, стандартов и утилит, обычно используемых в Интернете и крупных сетях.

Широкая сеть области (WAN)—Большая сеть, которая является коллекцией небольших сетей, разделенных маршрутизаторами. Интернет — пример большого WAN.

IP — Перевод на русский

IP addresses used by Google Docs may be used by other Google properties.

IP-адреса Документов Google могут использоваться в других настройках Google.When you’re looking to migrate to IP surveillance, give yourself a head start.

Сделайте рывок, когда вы соберетесь перейти к системам IP наблюдения.In a fully digital IP-Surveillance system, images from a network camera are digitized once

В полностью цифровой системе охранного IP-видеонаблюдения изображение оцифро-With IP-based cameras you also have the choice of various aspect ratios.

С IP-камерами вы также можете выбирать различные форматы изображения.An IP-based system offers many advantages compared to an analog system.

IP-система имеет много преимуществ по сравнению с аналоговой системой.These cameras have an IP66 rating and are ready for the outdoors at delivery.

Эти камеры имеют класс защиты IP66 и готовы к использованию вне помещений сразу после установки.IP-based cameras are not restricted to the low resolution of analog cameras.

IP-камеры не ограничиваются низким разрешением аналоговых камер.instead of Google.com), please let us know; we may be incorrectly detecting your IP address.

вместо Google.ru), сообщите нам об этом. Возможно, мы неправильно определяем ваш IP-адрес.The cameras are protected inside weatherproof housings and connected to a shared IP network.

Камеры заключены в герметичные кофры и объединены в общую IP-сеть.Additionally, some internet service providers assign a single IP address to more than one person.

Кроме того, некоторые интернет-провайдеры назначают один IP-адрес нескольким пользователям.The IP address field will auto-populate with an example IP address.

В поле IP-адрес будет автоматически подставлен пример IP-адреса.Google identifies a customer’s Internet Protocol (IP) address to determine where that customer is located.

Google определяет IP-адреса покупателей, чтобы получить данные об их местоположении.A headset designed for use with IP telephony systems.

Гарнитура разработана для использования с телефонными системами на базе IP.You can also specify an IP address, an IPv6 address, or a non-http URL.

Также можно указать IP-адрес, IPv6-адрес или не-http URL.Now the mechanism, as I said, for doing this, is you need to take out anybody pointing to those IP addresses.

Механизм, как я уже сказал, состоит в преследовании любого, кто указывает на «не те» IP-адреса.The location and IP mappings might not always be accurate, especially in cases where the logins are old.

на основе IP-адреса не всегда отображается верно, особенно если регистрационные данные созданы давно.IP cameras connect easily into your existing data network.

IP-камеры легко подключаются к вашей существующей сети.Case studies of successful IP-based video installations

Практические случаи успешных видеоинсталляций на базе IPTo exclude by IP address:

Ниже мы объясним, как это сделать. Для исключения по IP-адресу выполните следующие действия.Any IP addresses pre-fetched from those pages

любые IP-адреса, предварительно прочитанные с этих страниц.IP калькулятор онлайн

Калькулятор производит расчет адреса сети IPv4, широковещательного адреса, ip-адрес первого узла, ip-адрес последнего узла, количество узлов в заданной сети, маску подсети и инверсию маски (wildcard mask).

Данные представлены в десятичной и двоичных системах исчисления.

При построении сети, классы подсетей выбираются исходя из предполагаемого количества узлов в компьютерной сети. Если изначально выбрана подсеть вмещающая малое количество узлов (например, класс С c маской 255.255.255.0), при большом росте компьютерной сети часто приходится менять подсеть и маску подсети, чтобы не усложнять адресацию.

И наоборот, если изначально выбрана подсеть включающая в себя огромное количество хостов (например, класса А с маской 255.0.0.0), то при возникновении в компании филиальной сети, приходится сжимать подсети чтобы выделять подсети под филиалы.

Использование:

Для того, чтобы рассчитать сетевые параметры, укажите IP-адрес хоста и маску подсети.

Справочная информация для IPv4:

Адреса зарезервированные для особых целей:

| Подсеть | Назначение |

|---|---|

| 0.0.0.0/8 | Адреса источников пакетов «этой» («своей») сети, предназначены для локального использования на хосте при создании сокетов IP. Адрес 0.0.0.0/32 используется для указания адреса источника самого хоста. |

| 10.0.0.0/8 | Для использования в частных сетях. |

| 127.0.0.0/8 | Подсеть для коммуникаций внутри хоста. |

| 169.254.0.0/16 | Канальные адреса; подсеть используется для автоматического конфигурирования адресов IP в случает отсутствия сервера DHCP. |

| 172.16.0.0/12 | Для использования в частных сетях. |

| 100.64.0.0/10 | Для использования в сетях сервис-провайдера. |

| 192.0.0.0/24 | Регистрация адресов специального назначения. |

| 192.0.2.0/24 | Для примеров в документации. |

| 192.168.0.0/16 | Для использования в частных сетях. |

| 198.51.100.0/24 | Для примеров в документации. |

| 198.18.0.0/15 | Для стендов тестирования производительности. |

| 203.0.113.0/24 | Для примеров в документации. |

| 240.0.0.0/4 | Зарезервировано для использования в будущем. |

| 255.255.255.255 | Ограниченный широковещательный адрес. |

Зарезервированные адреса, которые маршрутизируются глобально.

| Подсеть | Назначение |

|---|---|

| 192.88.99.0/24 | Используются для рассылки ближайшему узлу. Адрес 192.88.99.0/32 применяется в качестве ретранслятора при инкапсуляции IPv6 в IPv4 (6to4) |

| 224.0.0.0/4 | Используются для многоадресной рассылки. |

Маски и размеры подсетей

| Маска подсети | Префикс, бит | Количество подсетей | Количество хостов | Количество адресов | Класс подсети |

|---|---|---|---|---|---|

| 128.0.0.0 | /1 | 2147483646 | 2147483648 | А | |

| 192.0.0.0 | /2 | 1073741822 | 1073741824 | А | |

| 224.0.0.0 | /3 | 536870910 | 536870912 | А | |

| 240.0.0.0 | /4 | 268435454 | 268435456 | А | |

| 248.0.0.0 | /5 | 134217726 | 134217728 | А | |

| 252.0.0.0 | /6 | 67108862 | 67108864 | А | |

| 254.0.0.0 | /7 | 33554430 | 33554432 | А | |

| 255.0.0.0 | /8 | 16777214 | 16777216 | А | |

| 255.128.0.0 | /9 | 8388606 | 8388608 | B | |

| 255.192.0.0 | /10 | 4194302 | 4194304 | B | |

| 255.224.0.0 | /11 | 2097150 | 2097152 | B | |

| 255.240.0.0 | /12 | 1048574 | 1048576 | B | |

| 255.248.0.0 | /13 | 524286 | 524288 | B | |

| 255.252.0.0 | /14 | 262142 | 262144 | B | |

| 255.254.0.0 | /15 | 131070 | 131072 | B | |

| 255.255.0.0 | /16 | 65534 | 65536 | B | |

| 255.255.128.0 | /17 | 2 | 32766 | 32768 | C |

| 255.255.192.0 | /18 | 4 | 16382 | 16384 | C |

| 255.255.224.0 | /19 | 8 | 8190 | 8192 | C |

| 255.255.240.0 | /20 | 16 | 4094 | 4096 | C |

| 255.255.248.0 | /21 | 32 | 2046 | 2048 | C |

| 255.255.252.0 | /22 | 64 | 1022 | 1024 | C |

| 255.255.254.0 | /23 | 128 | 510 | 512 | C |

| 255.255.255.0 | /24 | 256 | 254 | 256 | C |

| 255.255.255.128 | /25 | 2 | 126 | 128 | C |

| 255.255.255.192 | /26 | 4 | 62 | 64 | C |

| 255.255.255.224 | /27 | 8 | 30 | 32 | C |

| 255.255.255.240 | /28 | 16 | 14 | 16 | C |

| 255.255.255.248 | /29 | 32 | 6 | 8 | C |

| 255.255.255.252 | /30 | 64 | 2 | 4 | C |

| 255.255.255.254 | /31 | 2* | 2 | C | |

| 255.255.255.255 | /32 | 1* | 1 | C |

Мой IP, узнать свой IP адрес онлайн

Как узнать свой IP-адрес

Сервис определения IP-адреса показывает публичный IP-адрес вашего компьютера, каким он виден другим сервисам в интернете. По умолчанию это адрес, выдаваемый вашим интернет-провайдером.

Важно! Если вы используете анонимайзер или VPN-сервис, ваш IP-адрес изменится на новый и будет отличаться от выданного провайдером.

Проверяйте свой IP-адрес, если вам важно отслеживать свою анонимность в сети или подключаться к сайтам и приложениям с ограничением по IP.

Если мой IP-адрес постоянно меняется, это плохо?

Скорее всего, у вашего компьютера динамический IP, то есть при каждом новом подключении провайдер выдает новый IP. Это не плохо, но может быть неудобно, если почта или платежный кошелек защищен от входа с других IP, кроме разрешенных.

Если вам нужен постоянный и неизменный IP-адрес, обратитесь к своему провайдеру для подключения выделенного IP.

Кто может увидеть мой реальный IP?

Все интернет-сайты и сервисы, которые вы посещаете, видят ваш IP-адрес, но если вы защищены надежным прокси-сервером или VPN, то будет виден только «подставной» IP-адрес, а реальный будет невозможно определить.

Могут ли меня найти по моему IP-адресу?

Это очень затруднительно без доступа к базам интернет-провайдеров, которые обычно закрыты и надежно защищены. Максимум, что можно узнать в большинстве случаев по реальному IP-адресу — это город и страну. Чаще всего фраза «вычислю по айпи» является шуткой, поскольку на практике это почти неосуществимо.

Что нужно знать об IP-адресе

Каждый компьютер, с которого кто-то выходит в сеть интернет, получает свой IP-адрес. У вас же есть реальный адрес, на который вам могут прислать письмо? Вот и в сети нужна идентификация. Давайте вместе разбираться, что же такое IP-адрес, что из себя представляет, как используется, помогает ли найти конкретного пользователя.

7 наиболее популярных вопросов об IP-адресах

Очень многие пользователи даже не задумываются над тем, что у них есть IP-адрес. Ну есть, и что? Однако, если вы всё-таки хотите узнать побольше, заинтересованы этой темой, почитайте наши ответы на наиболее распространённые вопросы:

- IP-адрес — что это? 15.90.135.17. Вот вам чей-то IP-адрес. 32-битовый код из цифр от 0 до 255. И всё. Комбинация цифр, которая вам, как обычному пользователю, сразу ни о чём не говорит;

- А что же скрывает этот цифровой код? На самом деле за цифрами IP-адреса стоят данные о вашей стране, городе и официальном провайдере. Помните, что идентифицируют не вас, а именно провайдера! У него есть юридический адрес, который и покажет расшифровка IP-адреса;

- Как узнать эти сведения? Просто воспользоваться сервисом. Например, на бирже контента Адвего. Узнать IP-адрес и все данные по нему здесь можно совершенно бесплатно, мгновенно, онлайн;

- Как могут быть использованы данные о моём IP-адресе? Ресурсам и сайтам, которые вы посещаете, важно знать ваш регион. Чтобы показывать вам рекламу, нацеленную именно на него. В поисковой системе вам тоже будут демонстрироваться сайты вашей страны расположения, на вашем языке. Кроме того, например, электронные почты и кошельки могут быть защищены от проникновений с чужого IP-адреса. Это дополнительные меры защиты;

- И что, выражение «я тебя по айпи вычислю» — вовсе не шутка? Успокойтесь! Никто не узнает ваши ФИО и конкретный адрес квартиры и дома по IP-адресу. Повторимся — будет вычислен ваш провайдер, а его базы данных всегда надёжно защищены. Так что пользуйтесь возможностями быть фактически анонимом, «путешествуя» по интернету;

- Мой IP-адрес меняется каждый раз, я проверял на Адвего. Почему? У вашего провайдера динамический IP-адрес. Неудобства для вас могут возникнуть в случае защиты электронного кошелька и почты. В целом, динамические IP-адреса встречаются редко, обычно у каждого провайдера есть свой конкретный код;

- Как мне изменить свой IP-адрес? Если нужно войти на ресурс, по каким-то причинам запрещённый в вашей стране или просто с целью обеспечения полной анонимности, советуем пользоваться VPN браузеров и прокси-сервисами, чтобы сменить IP-адрес. Это просто — нужно выбрать другую страну. И всё, вот вы уже житель немецкого города Дрезден.

ip — Викисловарь

| См. также ип, IP. |

Содержание

- 1 Азербайджанский

- 1.1 Морфологические и синтаксические свойства

- 1.2 Произношение

- 1.3 Семантические свойства

- 1.3.1 Значение

- 1.3.2 Синонимы

- 1.3.3 Антонимы

- 1.3.4 Гиперонимы

- 1.3.5 Гипонимы

- 1.4 Родственные слова

- 1.5 Этимология

- 1.6 Фразеологизмы и устойчивые сочетания

- 2 Гагаузский

- 2.1 Морфологические и синтаксические свойства

- 2.2 Произношение

- 2.3 Семантические свойства

- 2.3.1 Значение

- 2.3.2 Синонимы

- 2.3.3 Антонимы

- 2.3.4 Гиперонимы

- 2.3.5 Гипонимы

- 2.4 Родственные слова

- 2.5 Этимология

- 2.6 Фразеологизмы и устойчивые сочетания

- 2.7 Библиография

- 3 Турецкий

- 3.1 Морфологические и синтаксические свойства

- 3.2 Произношение

- 3.3 Семантические свойства

- 3.3.1 Значение

- 3.3.2 Синонимы

- 3.3.3 Антонимы

- 3.3.4 Гиперонимы

- 3.3.5 Гипонимы

- 3.4 Родственные слова

- 3.5 Этимология

- 3.6 Фразеологизмы и устойчивые сочетания

- 4 Узбекский

- 4.1 Морфологические и синтаксические свойства

- 4.2 Произношение

- 4.3 Семантические свойства

- 4.3.1 Значение

- 4.3.2 Синонимы

- 4.3.3 Антонимы

- 4.3.4 Гиперонимы

- 4.3.5 Гипонимы

- 4.4 Родственные слова

- 4.5 Этимология

- 4.6 Фразеологизмы и устойчивые сочетания

- 4.7 Библиография

Морфологические и синтаксические свойства[править]

| падеж | ед. ч. | мн. ч. |

|---|---|---|

| Им. | ip | iplər |

| Р. | ipin | iplərin |

| Д. | ipə | iplərə |

| В. | ipi | ipləri |

| М. | ipdə | iplərdə |

| Исх. | ipdən | iplərdən |

ip

Существительное.

Корень: -ip-.

Произношение[править]

- МФА: [ip]

Семантические свойства[править]

IpЗначение[править]

- верёвка ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы[править]

Антонимы[править]

- —

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

| Ближайшее родство | |

Этимология[править]

От ??

Фразеологизмы и устойчивые сочетания[править]

Для улучшения этой статьи желательно:

|

Морфологические и синтаксические свойства[править]

ip

Существительное.

Корень: -ip-.

Произношение[править]

Семантические свойства[править]

IpЗначение[править]

- верёвка; канат ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы[править]

Антонимы[править]

- —

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

| Ближайшее родство | |

Этимология[править]

От ??

Фразеологизмы и устойчивые сочетания[править]

Библиография[править]

Для улучшения этой статьи желательно:

|

Морфологические и синтаксические свойства[править]

| падеж | ед. ч. | мн. ч. |

|---|---|---|

| Им. | ip | ipler |

| В. | ipi | ipleri |

| Д. | ipe | iplere |

| М. | ipte | iplerde |

| Исх. | ipten | iplerden |

| Р. | ipin | iplerin |

ip

Существительное.

Корень: -ip-.

Произношение[править]

- МФА: [ip]

Семантические свойства[править]

IpЗначение[править]

- верёвка, бечёвка; шнур, нитка ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы[править]

Антонимы[править]

- —

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

| Ближайшее родство | |

Этимология[править]

От ??

Фразеологизмы и устойчивые сочетания[править]

Для улучшения этой статьи желательно:

|

| В узб. Википедии есть страница «ip». |

Морфологические и синтаксические свойства[править]

| падеж | ед. ч. | мн. ч. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Им. | ip | iplar | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Р. | ipning | iplarning | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Д. | ipga | iplarga | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| В. | ipni | iplarni | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| М. | ipda | iplarda | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Исх. | ipdan | iplardan | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ip (ип)

Существительное.

Корень: -ip-.

Произношение[править]

Семантические свойства[править]

Значение[править]

- нить, нитка ◆ Отсутствует пример употребления (см. рекомендации).

- шнур, шнурок ◆ Отсутствует пример употребления (см. рекомендации).

- перен. узы ◆ Отсутствует пример употребления (см. рекомендации).

- струна (музыкального инструмента) ◆ Отсутствует пример употребления (см. рекомендации).

Синонимы[править]

Антонимы[править]

- —

- —

- —

- —

Гиперонимы[править]

Гипонимы[править]

Родственные слова[править]

| Ближайшее родство | |

| |

Этимология[править]

Происходит от ??

Фразеологизмы и устойчивые сочетания[править]

Библиография[править]

Для улучшения этой статьи желательно:

|

О шифровании IP-адресов: анализ безопасности с учетом конфиденциальности | by Bert Hubert

Часто вопросы конфиденциальности и правила мешают анализу безопасности. Я большой поклонник конфиденциальности, но я также большой поклонник безопасности и защиты от взлома. Если вас взломали, у вас тоже нет конфиденциальности.

ОБНОВЛЕНИЕ: этот пост привел к разработке стандарта «ipcipher», который описывает, как все это сделать с возможностью взаимодействия. Критика приветствуется!

Трассировка для каждого клиента / подписчика чрезвычайно полезна для исследования безопасности сетей.В частности, списки DNS-запросов на IP-адрес очень упрощают обнаружение зараженных пользователей или зараженных устройств, особенно если вы посмотрите на «вчерашний трафик» и сравните его с сегодняшними данными об угрозах.

Однако сотрудники службы конфиденциальности справедливо возражают против безудержного раскрытия информации о том, какой IP-адрес какой веб-сайт посещал. Так что делать? У взломанных клиентов, безусловно, меньше конфиденциальности, чем у тех, у кого нет, поэтому исследование имеет смысл.

Шифрование IP-адресов

Имея бесконечное количество информации, мы могли бы провести лучший анализ.Однако бесконечное количество информации на самом деле больше вредит конфиденциальности, чем помогает. Интересная золотая середина — это то, где у нас есть информация для анализа, но она не влияет сразу на конфиденциальность.

Одно из возможных решений — зашифровать IP-адреса в файлах журнала с помощью секретного ключа. Этот ключ хранится у сотрудника по конфиденциальности или его отдела, и если на основе зашифрованных IP-адресов будет найдено что-то интересное, адрес можно расшифровать для дальнейших действий.

Прежде чем углубляться в плюсы и минусы этого, давайте посмотрим на используемую технологию.Чтобы существующие инструменты оставались полезными, IP-адрес должен оставаться IP-адресом той же длины или представления. Например, зашифровать адреса в файле PCAP означает оставить все структуры на месте, но изменить 32 бита адреса IPv4 на 32 других бита.

Это не так просто, как кажется. Обычные хорошо известные блочные шифры работают с 56, 64, 128 битами или даже более. Конечно, мы могли бы обнулить 32-битный IPv4-адрес и зашифровать его, но на выходе получилось бы 128 бит.И все 128 битов потребуются для восстановления исходных 32 бит!

Другое решение — XOR 32-битного IP-адреса, но проблема заключается в том, что XOR бесполезен в качестве алгоритма шифрования. Например, 1.2.3.4 и 1.2.3.5 будут выполнять XOR почти с одним и тем же значением. Это не шифрование.

Потоковые шифры бесполезны, поскольку они раскрывают слишком много структуры IP-адресов. Все 1.2.3.0/24 имеют одни и те же первые 24 бита.

До недавнего времени «лучшим» опубликованным решением для 32-битного шифрования было Skip32 (вариант Skipjack), автором которого был Грег Роуз в 1999 году.К сожалению, Skip32 чрезвычайно слаб и не может быть рекомендован для использования.

ipcrypt

В 2015 году известный криптограф Жан-Филипп Аумассон выпустил «ipcrypt», вдохновленный SipHash (который был изобретен Аумассоном и Дэном Дж. Бернстайном).

ipcrypt шифрует адреса IPv4 на другие адреса IPv4 с использованием 128-битного ключа. Эталонные реализации находятся на Go и Python и работают с версиями IP-адресов ASCII.

Также доступна версия C, автором которой является известный разработчик и исследователь безопасности Фрэнк Денис.Эта версия работает с двоичным представлением адресов IPv4.

Доступен небольшой формальный анализ ipcrypt, но, учитывая его наследие и авторство, он кажется надежным выбором.

Обратите внимание, что новая книга Жана-Филиппа Аумассона «Серьезная криптография» будет доступна в августе 2017 года. Предварительный просмотр и образец главы доступны на сайте No Starch Press.

Шифрование IPv6

IPv6 значительно упрощает весь этот процесс. Поскольку IPv6-адреса имеют длину 128 бит, для использования доступно множество блочных шифров.AES широко доступен и подходит. Режим шифрования не требуется («прямой ECB»).

Плюсы и минусы

Теперь, в обсуждении этой темы в Твиттере, разные люди сразу же заявили, что шифрование IP-адресов несовершенно. К сожалению, ничего нет. Шифрование IP-адреса с использованием статического ключа обеспечивает не анонимность, а псевдонимность. При наличии достаточного количества следов и журналов «личность» IP-адреса становится очевидной.

Если DNS-трафик IP-адреса 0.12.24.1 включает в себя множество сайтов, имеющих отношение к DNS, ДНК, стартапам, физике, PowerDNS и Open-Xchange, вы можете быть уверены, что 0.12.24.1 — это я.

Кроме того, как и в любой системе шифрования, статический ключ, используемый для шифрования, конечно, может просочиться. Это внезапно сделало бы все зашифрованные файлы снова «настоящими».

Обе проблемы можно решить, если часто менять и даже разрушать ключ. Например, ежедневное использование нового ключа означает невозможность долгосрочной корреляции данных, поскольку IP-адрес клиента шифруется на новый адрес максимум через 24 часа.Во-вторых, уничтожение ключа серьезно ограничивает ущерб, который могут нанести старые файлы.

Однако положительный эффект от проведения такого анализа впечатляет. В PowerDNS мы часто анализируем анонимные следы DNS-трафика подписчиков наших клиентов, и это позволяет нам немедленно обнаруживать скомпрометированные учетные записи, что затем позволяет пользователям PowerDNS действовать с этими данными.

Подводя итоги

Правила конфиденциальности затрудняют выполнение всего необходимого нам анализа. Шифрование IP-адресов «на месте» с использованием часто меняющегося ключа позволяет проводить такой анализ под псевдонимом и при этом выявлять проблемы.Затем сотрудники по вопросам конфиденциальности могут расшифровать соответствующие IP-адреса, чтобы принять меры.

Анализатор и декодер WLAN — CommView для WiFi

Эта вкладка используется для отображения подробной информации о WLAN. соединения (только протоколы IP и IPv6). Чтобы начать съемку пакеты, выберите Файл => Начать захват в меню или нажмите соответствующую кнопку на панели инструментов. Обратите внимание, что эта вкладка не будет заполняется, если программа не способна расшифровать Трафик WLAN с шифрованием WEP / WPA.Если ваша WLAN использует WEP или WPA шифрование, все отправляемые пакеты данных зашифрованы, и невозможно получить информацию об их IP-адресе, если только вы ввели правильный ключ дешифрования нажав Настройки => Ключи WEP / WPA в меню. В случае расшифровки WPA требуются дополнительные действия; см. Общие сведения о WPA Расшифровка.

Значение столбцов таблицы поясняется ниже:

IP-адрес источника, IP-адрес назначения — показывает пару IP-адресов, между которыми проходят пакеты послал.Программа автоматически определяет местонахождение любого IP адрес, и в зависимости от ваших настроек геолокации может отображать название страны или флаг рядом с IP-адресом. Для дополнительной информации, см. Параметры настройки.

В — показывает количество полученных пакетов.

Из — показывает количество отправленных пакетов.

Сессии — показывает количество установленных сессий TCP / IP. Если нет TCP соединения были установлены (соединение не удалось, или протокол UDP / IP или ICMP / IP), это значение равно нулю.

Порты — перечисляет порты удаленного компьютера, используемые во время TCP / IP-соединения или попытка подключения. Этот список может быть пустым, если протокол не TCP / IP. Порты могут отображаться как числовые значения или как соответствующие названия сервисов. Для дополнительной информации, см. Параметры настройки.

Имя хоста — показывает имя хоста удаленного компьютера. Если имя хоста не может быть решено, этот столбец пуст.

Байты — показывает количество байтов, переданных во время сеанс.

Последний пакет — показывает время последнего пакета, отправленного / полученного в течение сеанс.

Вы можете показать или скрыть отдельные столбцы, щелкнув список правой кнопкой мыши. заголовок или используя View => Latest Меню столбцов IP-подключений. Порядок столбцов можно изменить, перетащив заголовок столбца в Новое место.Щелкните правой кнопкой мыши список последних IP-подключений. вызывает меню со следующими командами:

Быстрый фильтр — находит пакеты, отправленные между выбранными IP-адресами и отображает их в новом окне. То же действие выполняется, когда вы дважды щелкните это окно.

Копировать — копирует локальный IP-адрес, удаленный IP-адрес или имя хоста в буфер обмена.

Показать все порты — отображает окно с полным списком портов, используемых в связь между выбранной парой IP-адресов.Это полезно, когда использовалось много портов, и они не помещаются в соответствующий столбец.

Обмен данными — отображает окно с информацией об объеме передаваемых данных между выбранной парой IP-адресов и временем последнего пакет.

Прыгать в — позволяет перейти к первому / последнему пакету с выбранным исходный / целевой IP-адрес; программа отобразит пакеты tab и установите курсор мыши на пакет, который соответствует критерий.

SmartWhois — отправляет выбранный IP-адрес источника или назначения в SmartWhois, если он установлен в вашей системе. SmartWhois — это автономный приложение, разработанное нашей компанией, способное получить информация о любом IP-адресе или имени хоста в мире. Это автоматически предоставляет информацию, связанную с IP-адресом, например, домен, имя сети, страна, штат или провинция, город. В программу можно скачать с наш сайт.

Создать псевдоним — приносит вверх окно, в котором вы можете назначить легко запоминающийся псевдоним выбранный IP-адрес.

Сохранить последние IP-соединения как — позволяет сохранить содержимое вкладки «Последние IP-соединения» как отчет в формате HTML.

Очистить последние IP-соединения — очищает стол.

Больше статистики — показывает окно с передачей данных и раздачей протоколов статистика.

Выборочное дешифрование SSL — iboss

Обзор выборочного дешифрования HTTPS

Облако iboss имеет встроенные в платформу возможности глубокой проверки SSL и TLS. Доступны настраиваемые параметры выборочного дешифрования, позволяющие выбрать, какой зашифрованный трафик проверять, а какой оставить нетронутым. А поскольку облако iboss работает в облаке, достигается возможность дешифрования в больших масштабах. Облако iboss может мгновенно предоставить следующие преимущества:

- Проверяйте зашифрованный трафик HTTPS, SSL и TLS, чтобы увидеть ранее невидимый трафик и активность

- Проверять содержимое на наличие вредоносных файлов и обратных вызовов Центра управления и контроля ботнета (CnC) для предотвращения вредоносных программ и быстрого устранения заражения

- Повышение прозрачности действий, включая поисковые системы, для выявления пользователей с высоким и высоким уровнем риска с помощью подробных отчетов, включающих поисковые запросы и другие события с полным URL

- Получите контроль над рискованным поведением на зашифрованных сайтах, включая предотвращение доступа к рискованному контенту и поисков, приводящих к рискованным результатам

- Получите контроль и видимость на YouTube и других сайтах потокового видео, чтобы предотвратить опасный контент и уменьшить пропускную способность из-за непродуктивной деятельности

- Выборочно выберите, что нужно расшифровать, из огромного количества критериев, включая расшифровку на основе домена, IP-адреса, категории и группы пользователей

- Предотвратите потерю данных, проверив файлы и контент, скрытые глубоко внутри зашифрованного HTTPS-трафика, который может направляться на сайты хранения, такие как DropBox и Box

- Простое развертывание и реализация дешифрования SSL за секунды, поскольку все сложности автоматически решаются облачной платформой iboss

Проблемы, связанные с HTTPS и зашифрованным трафиком

Согласно прогнозам, в 2019 году зашифрованный трафик достигнет и превысит 75% всего веб-трафика.Переход на HTTPS необходим для обеспечения конфиденциальности и безопасности. Это создает различные проблемы, поскольку зашифрованный трафик препятствует надлежащей проверке на предмет злонамеренных передач и несоответствующих действий. Правила предписывают и налагают штрафы за ненадлежащую проверку и предотвращение доступа и передачи к контенту, нарушающему правила. Сюда входит проверка контента, связанного с инсайдерской торговлей в сфере финансов, на предмет соответствия SEC, PII и медицинских записей в области медицины на предмет соответствия HIPAA, а также контента для взрослых и насилия в образовании на предмет соответствия CIPA.Проверка зашифрованного трафика сопряжена с множеством проблем, которые ложатся тяжелым бременем на ИТ-персонал, отвечающий за обеспечение безопасности организации и ее пользователей:

- Проектирование решения для выполнения дешифрования может быть сложным и требует экспертных знаний о передовых методах асимметричного шифрования, которые лежат в основе HTTPS

- Развертывание дешифрования включает в себя реализацию стратегии доставки необходимых «корневых» сертификатов на устройства, что является сложным из-за различных типов используемых устройств

- Если расшифровка доступна в решении устройства веб-шлюза, нагрузка на устройства и прокси-серверы веб-шлюза увеличивается экспоненциально, когда дешифрование включено, что приводит к остановке сети

- Стоимость приобретения и развертывания дополнительных устройств безопасности для дешифрования становится чрезвычайно дорогостоящей и неуправляемой, расходуя ИТ-бюджеты

- Необходимость расшифровывать трафик на устройствах, принадлежащих организации, в то время как пользователи являются мобильными, что усложняет реализацию, поскольку пользователи находятся за пределами периметра сети

- Необходимость выборочного дешифрования становится очень сложной задачей, поскольку некоторый трафик, например доверенные банковские сайты, не нужно проверять

- Без проверки зашифрованного HTTPS-трафика организация день ото дня становится все более слепой к Интернет-трафику, содержащему вредоносные и несоответствующие передачи, что приводит к неспособности контролировать передачу и все большую недостаточную прозрачность в инструментах отчетности

Облако iboss решает проблему дешифрования HTTPS

Облако iboss было разработано с учетом требований современного Интернета и включает в себя все функции, необходимые для проверки и управления зашифрованным трафиком HTTPS.Облако iboss может легко решить эти проблемы, поскольку оно абстрагирует все трудности, связанные с реализацией дешифрования HTTPS, так что ИТ-администраторы могут сосредоточиться на защите пользователей.

Повышение прозрачности и контроля за зашифрованным трафиком HTTPS

Облако iboss будет проверять все содержимое передачи HTTPS, включая файлы, заголовки и полные URL-адреса, чтобы обеспечить надлежащую видимость и контроль. ИТ-администраторы получают возможности проверки, необходимые для ранее скрытого трафика, чтобы обеспечить соблюдение действующих правил безопасности и снизить риск.Также создаются подробные журналы событий, обеспечивающие необходимую видимость действий пользователя и передач, созданных из зашифрованных передач.

Проверять зашифрованные передачи на наличие вредоносных программ и инфекций