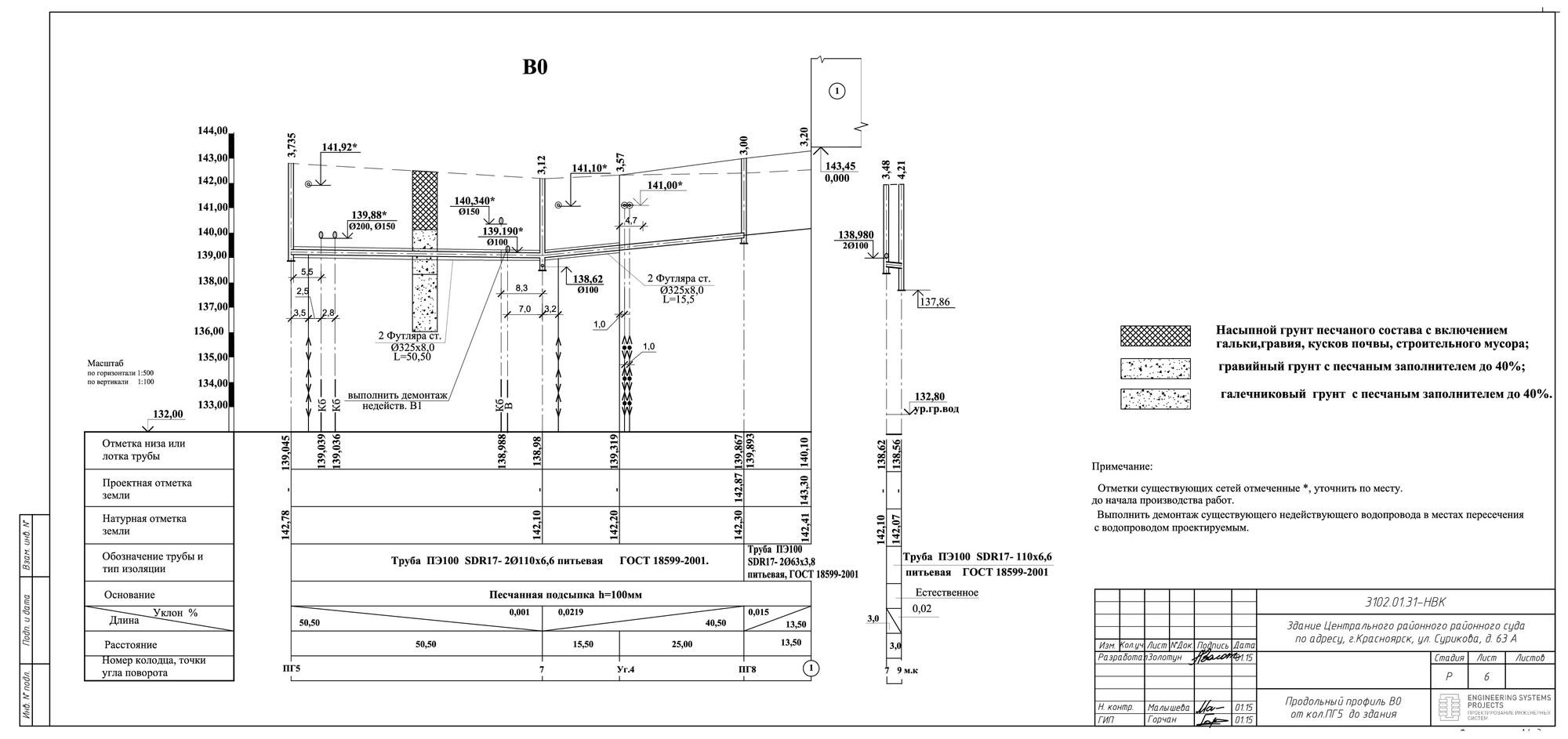

НВК. Наружные сети водоснабжения и канализации

Компания ООО «СЭР» занимается проектированием внутренних и наружных сетей водоснабжения и канализации.

Проектирование водоснабжения и канализации — это процесс разработки документации необходимой и достаточной для строительства сетей и сооружений водоснабжения и канализации. Начинается с утверждения технического задания и заканчивается авторским надзором за строительством. Результатом работы проектной организации является проектная документация в объеме 87 постановления правительства Российской Федерации или рабочая документация в объеме ГОСТов на соответствующие системы.

Проектирование систем водоснабжения

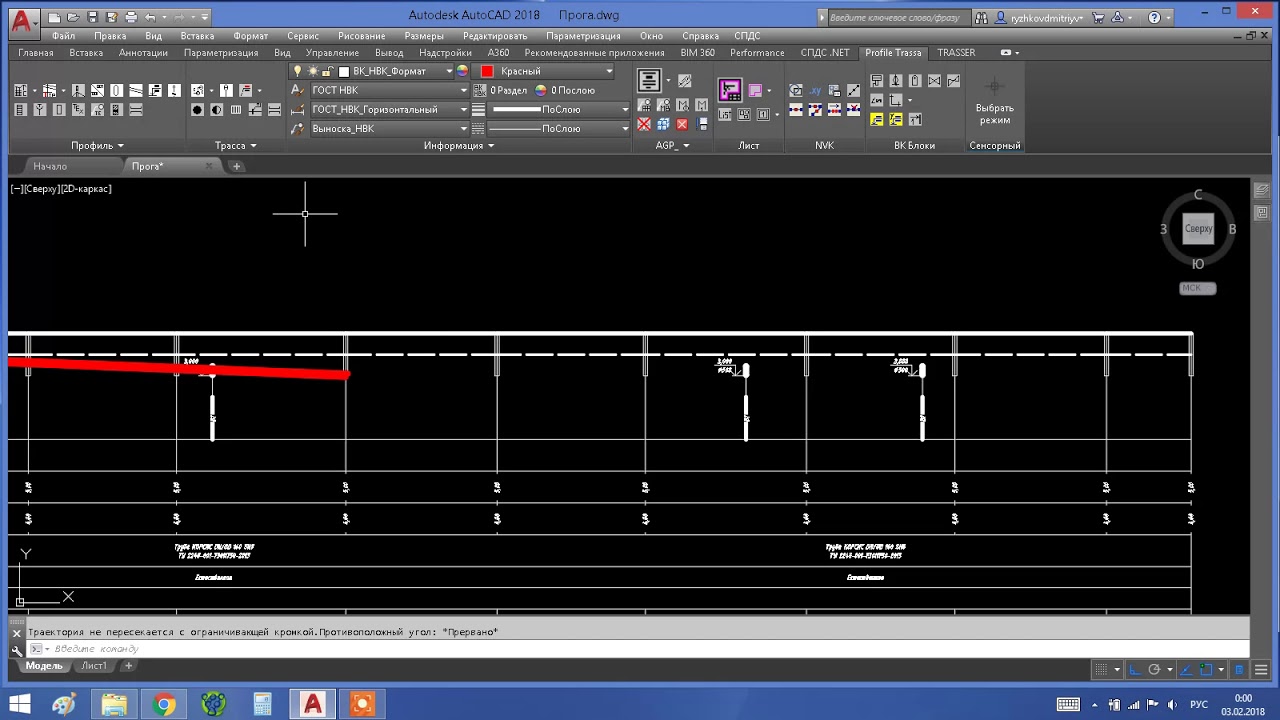

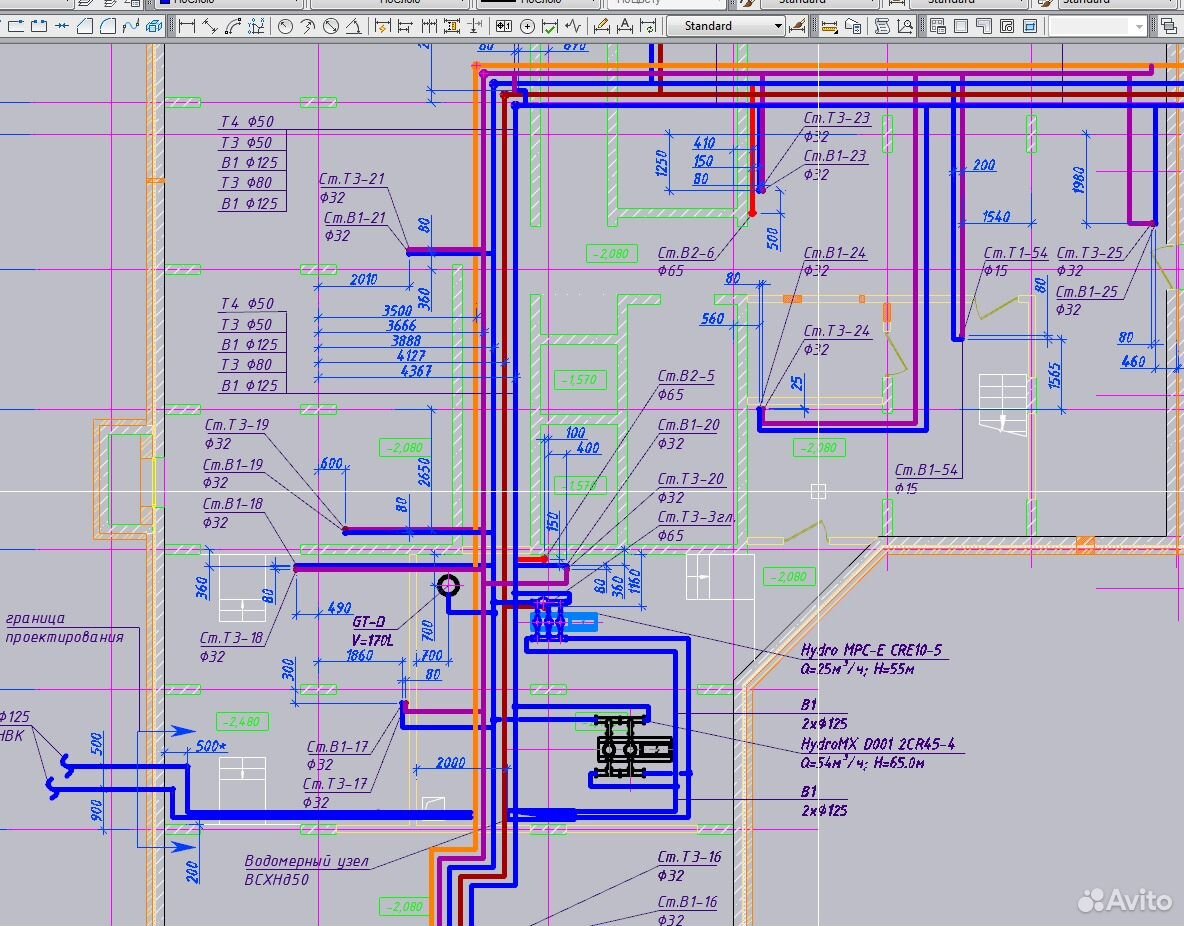

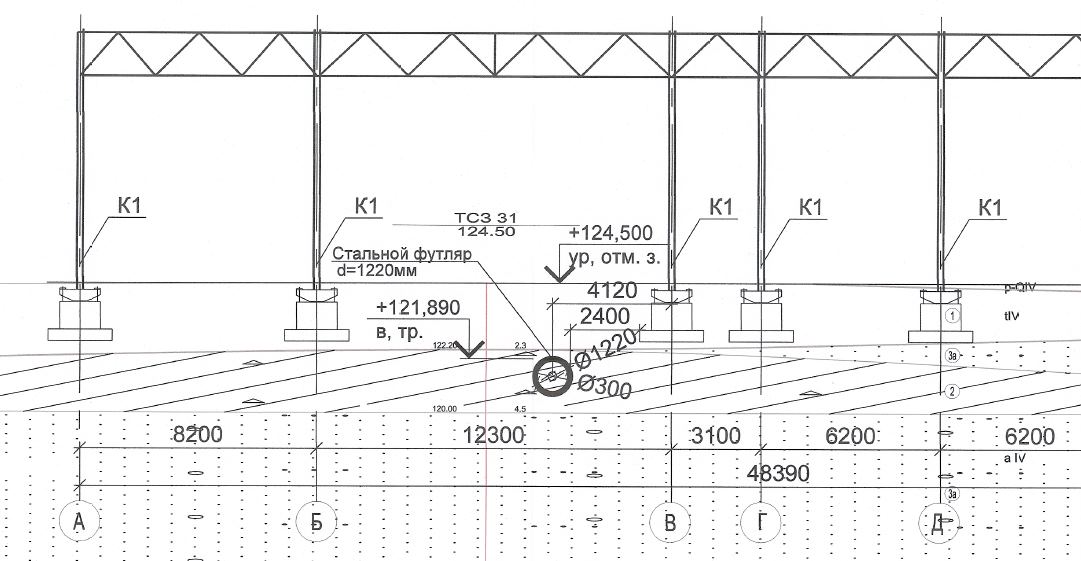

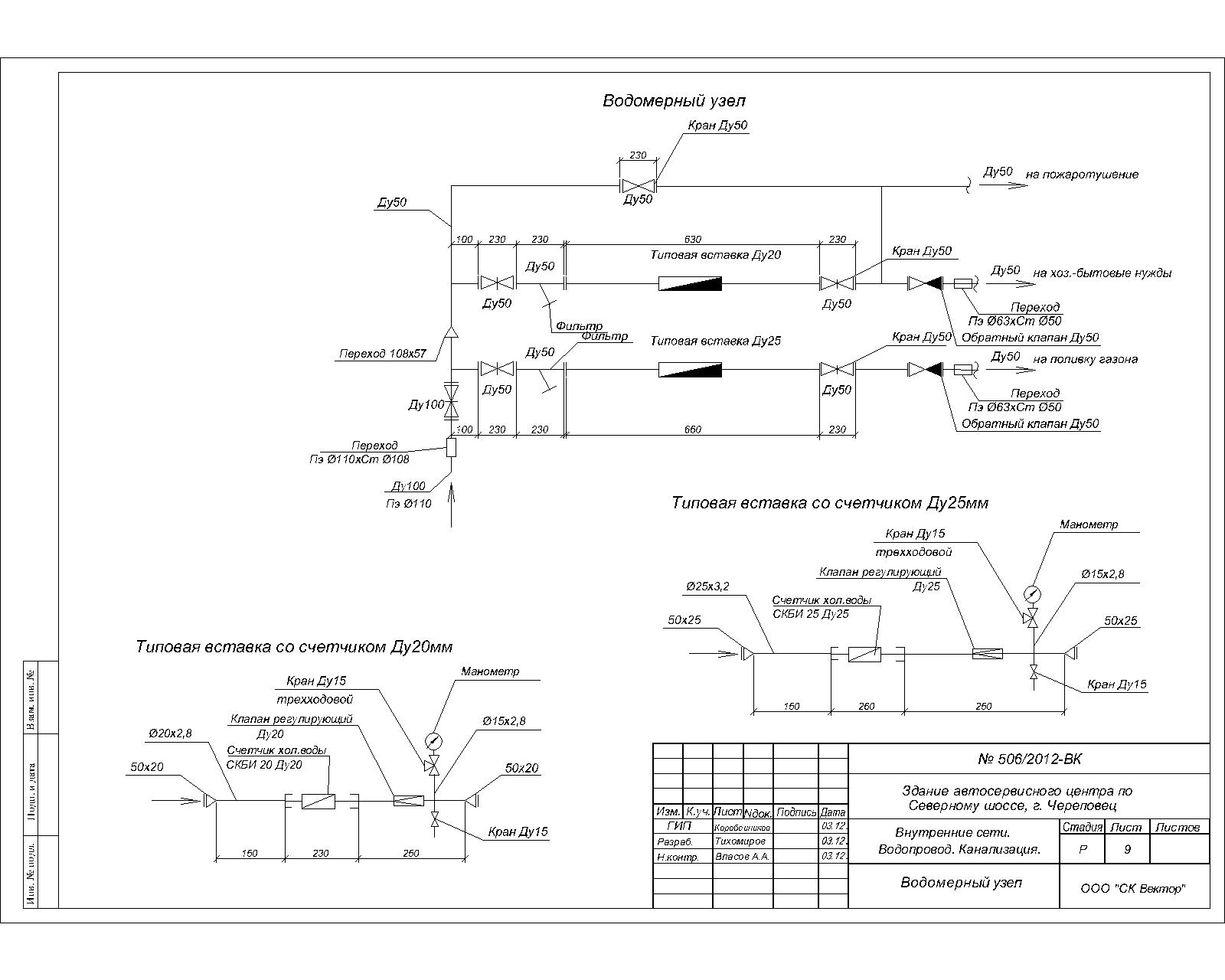

Проектирование наружного водопровода — это разработка проекта комплекса сооружений, самотечных и напорных сетей, служащий для забора воды из источников водоснабжения, ее очистки до нормативных показателей и подачи потребителю.

В ходе проектирования выполняется расчет расходов воды, подбор насосного оборудования, подбор оборудования очистки воды до требуемых показателей и разработка чертежей, соответствующих ГОСТам и нормативам.

Проектирование систем канализации

Проектирование наружной канализации — это разработка проекта взаимосвязанных сооружений, предназначенных для сбора, транспортирования, очистки сточных вод различного происхождения и сброса очищенных сточных вод в водоем-водоприемник или подачу на сооружения оборотного водоснабжения. Включает в себя канализационные сети, насосные станции, регулирующие и аварийно-регулирующие резервуары, и очистные сооружения.

- Проектная документация по разделу водоснабжение и канализация выполняется в соответствии с действующими нормативными документами:

- 1. Федеральный Закон от 22.07.2008г №123-ФЗ (в редакции от 10.07.2012г) «Технический регламент о требованиях пожарной безопасности»;

- 2. Федеральный закон от 10 января 2002 г. № 7 –ФЗ «Об охране окружающей среды»;

- 3. Федеральный закон РФ от 30 декабря 2009 г. № 384 «ТР о безопасности зданий и сооружений»

- 4. Постановление Правительства РФ от 16 февраля 2008 г.

№ 87 «О составе разделов проектной документации и требованиях к их содержанию»;

№ 87 «О составе разделов проектной документации и требованиях к их содержанию»; - 5. СП 30.13330.2012 «Внутренний водопровод и канализация зданий»

- 6. СП 31.13330.2012 «Водоснабжение. Наружные сети и сооружения»

- 7. СП 32.13330.2012 «Канализация. Наружные сети и сооружения»

- 8. СНиП 2.04.02.01-84 «Водоснабжение. Наружные сети и сооружения»

- 9. СНиП 3.05.04-85* «Наружные сети и сооружения водоснабжения и канализации» (с изменениями)

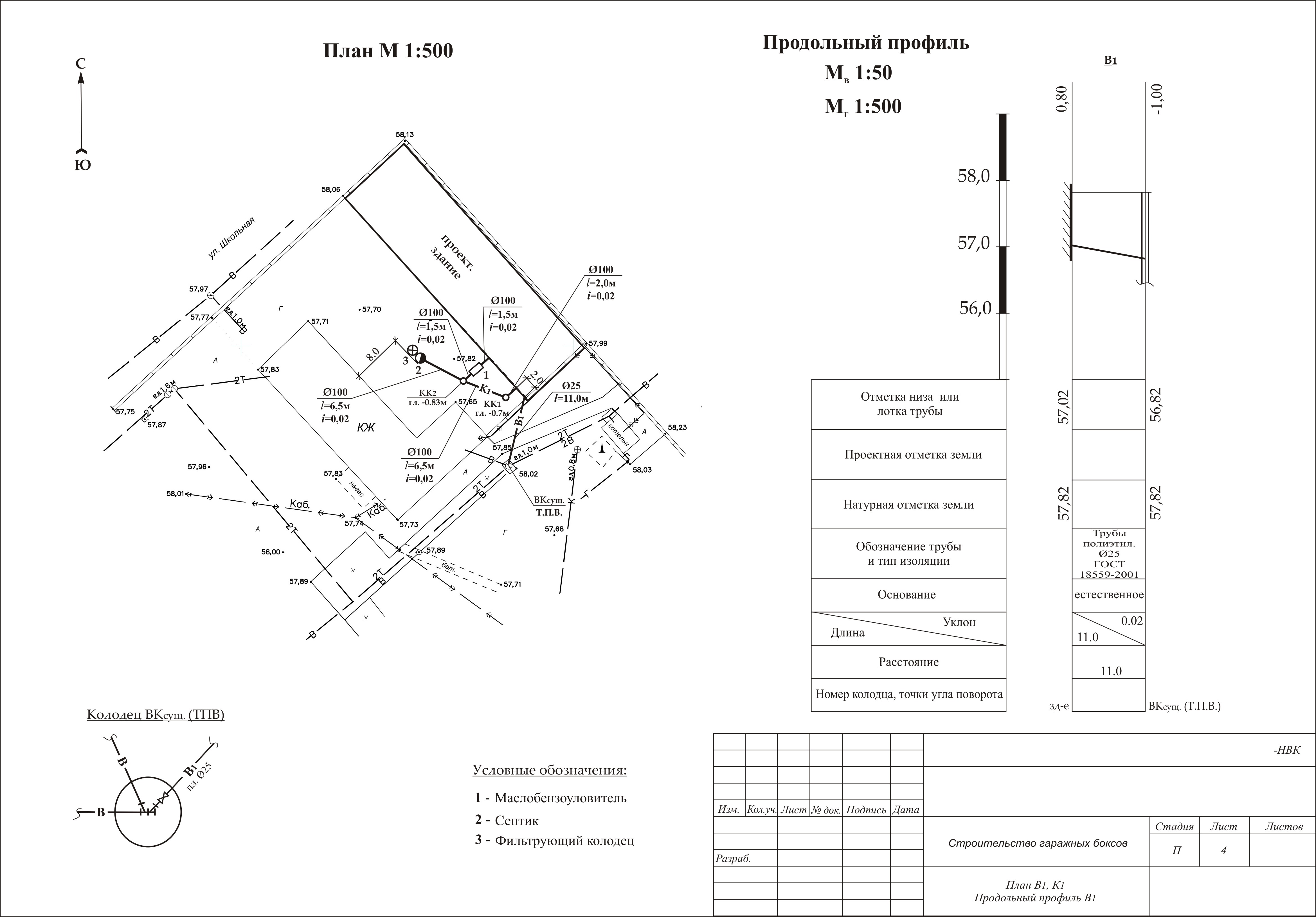

Проектирование сетей НВК, НВК проект

Строительство любого объекта производится по проекту. При проектировании инженерных коммуникаций оказывается, что многие из них связаны между собой. Так, например, в проекте канализационных сетей нужно учитывать объемы водообеспечения. Поэтому проектирование сетей НВК (сетей наружного водопровода и канализации) обычно выполняется в рамках одного проекта.

Понятно, что проектирование сетей НВК для отдельного коттеджа и для

промышленного предприятия будет значительно отличаться, как по объемам, так и

по количеству согласований. Между тем, как выполнение требований СНиП и норм

обязательно и в том, и другом случае.

Между тем, как выполнение требований СНиП и норм

обязательно и в том, и другом случае.

Определяя объемы требуемого финансирования на строительство и монтаж сетей НВК, следует учитывать, что, если в состав сточных вод попадают нефтепродукты или жиры, при проектировании в обязательном порядке появится раздел «Локальные очистные сооружения».

Состав готового проекта может варьироваться от объекта к объекту, но в обязательном порядке в том или ином виде должны присутствовать следующие разделы: пояснительная записка, в которой при проектировании обосновывается принятие того или иного технического решения; расчетная часть, где приводятся гидравлический и прочностной расчеты; схемы и планы; деталировки отдельных узлов, ведомости и спецификации. По желанию заказчика при проектировании могут быть составлены сметы на монтаж сетей НВК.

Перед началом проектирования на руках должны иметься исходные данные, к которым

относятся Технический условия, выданные заказчиком, Технические условия,

полученные от эксплуатирующей организации (Водоканал).

Нередко заказчик испытывает затруднение в получении всех исходных данных. В таком случае проектная организация, занимающаяся проектированием сетей НВК, может взять эту функцию на себя.

Однако составить проект НВК недостаточно. Перед началом монтажа необходимо получить большое количество согласований. Это особенно актуально, если проектирование сетей НВК

НВК — это… Что такое НВК?

НВК — национальная вещательная компания НВК «Саха» организация, Якутия НВК Нижегородская венчурная компания ООО организация Источник: http://is. park.ru/news.asp?dno=3642499&no=200899 НВК наружные сети водопровода и канал … Словарь сокращений и аббревиатур

park.ru/news.asp?dno=3642499&no=200899 НВК наружные сети водопровода и канал … Словарь сокращений и аббревиатур

НВК — ЗАО «Независимая Вещательная Компания» Страна … Википедия

НВК — нижние водяные коммуникации Термины атомной энергетики. Концерн Росэнергоатом, 2010 … Термины атомной энергетики

НВК — нижние водяные коммуникации нефт. с невысаженными концами non upset ends (NUE) … Универсальный дополнительный практический толковый словарь И. Мостицкого

НВК-банк — НВК НВКбанк НВК банк Нижневолжский коммерческий банк с 1990 ОАО http://www.nvkbank.ru/ г. Саратов, организация, фин … Словарь сокращений и аббревиатур

Национальная вещательная компания \»Саха\» (НВК \»Саха\») — Указ Президента Республики Саха (Якутия) Об уставе госучреждения НВК «Cаха» РС(Я) В целях приведения устава государственного учреждения «Национальная вещательная компания «Саха» Республики Саха (Якутия)» в соответствие с Гражданским кодексом… … Википедия

НВКбанк — НВК НВКбанк НВК банк Нижневолжский коммерческий банк с 1990 ОАО http://www. nvkbank.ru/ г. Саратов, организация, фин … Словарь сокращений и аббревиатур

nvkbank.ru/ г. Саратов, организация, фин … Словарь сокращений и аббревиатур

Хлебный Дар — Эта статья предлагается к удалению. Пояснение причин и соответствующее обсуждение вы можете найти на странице Википедия:К удалению/10 декабря 2012. Пока процесс обсужден … Википедия

БРАЗИЛИЯ — Федеративная Республика Бразилия, крупнейшее по площади и численности населения государство в Южной Америке. Бразилия на севере граничит с заморским департаментом Франции Гвианой, Суринамом, Гайаной, Венесуэлой и Колумбией; на западе с Перу; на… … Энциклопедия Кольера

Бразилия — 1) столица Бразилии. Новый город, построенный специально как столица гос ва Brasil, получил название Brasilia, производное от названия гос ва. На русск. язык название столицы передается с окончанием ия Бразилия, т. е. различия, имеющиеся в португ … Географическая энциклопедия

проект в категории Отопление/Вентиляция, 04.

02.2019 в 13:16 Требуется разработать разделы ОВ ВК ДУ АУПТ ВПВ НВП (отдельно Стадия П), и после прохождения экспертизы (Стадия Р) для объекта:

02.2019 в 13:16 Требуется разработать разделы ОВ ВК ДУ АУПТ ВПВ НВП (отдельно Стадия П), и после прохождения экспертизы (Стадия Р) для объекта: Высота стеллажного хранения до 5,5 м.

Степень огнестойкости здания II.

Предметы хранения: легкая промышленность, товары народного потребления (не взрывоопасное).

Площадь складского помещения 1400 м2.

Площадь «Складская вспомогательная» 400 м2.

Площадь АБК (общая 2 этажа) 800 м2.

Требуется выполнить разделы стадия П:

1 (воздух и тепло)

— ОВиК «Отопление, вентиляция и кондиционирование»

— ДУ «Система противодымной вентиляции»

— ИТП «Индивидуальный тепловой пункт»

2 (вода и канализация общая)

— НВК «Наружные сети водоснабжения и канализации внутриплощадочные»

— ЛОС «Ливневая канализация. Локальные очистные сооружения»

3 (вода пожарная)

— Общая насосная станция пожаротушения для АУПТ, ВПВ, НПВ с резервуарами

— АУПТ «Система автоматического спринклерного водяного пожаротушения»

— ВПВ «Внутренний противопожарный водопровод»

— НПВ «Наружное противопожарное водоснабжение» (сеть гидрантов и резервуары)

Общий срок разработки всех разделов не более 6х рабочих недель, и еще 2 недели на корректировку замечаний Генпроектировщика.

Предпочтительно заключить договор с тремя разработчиками по направлениям: 1 Воздух и тепло, 2 Вода и канализация общая, 3 вода пожарная. Наружные сети НВК и НПВ желательно отдать в одни руки.

Экспертиза будет либо МосГорЭкспертиза, либо МосОблЭкспертиза, либо негосударственная экспертиза.

Прошу указать стоимости работ и сроки выполнения с учетом сопровождения ГЭ либо НГЭ до снятия всех замечаний по нашим разделам.

Оплата либо прямая, либо Безопасная сделка, так же предпочтителен договор подряда, если у вас ИП.

Слаботочные сети

Проектирование слаботочных систем

Учитывая все большее распространение всевозможных слаботочных систем, проектирование СС является на сегодняшний день необходимым процессом. В соответствии с нормами и правилами раздел «слаботочные сети» является неотъемлемой частью проектной документации для объектов строительства.

По техническому заданию Заказчика специалисты нашей организации профессионально выполняют разработку раздела Сети связи и Cлаботочные системы. Выполнение документации может осуществляться, как для комплекса слаботочных систем, так и для отдельных составляющих (например, систем безопасности).

Выполнение документации может осуществляться, как для комплекса слаботочных систем, так и для отдельных составляющих (например, систем безопасности).

Мы проектируем различные виды слаботочных систем

Телефонизация – выступает, как система современной телекоммуникации, с широкими возможностями голосовой передачи информации, как внутри объектов, так и ретрансляция на внешние источники. Сегодня широко применяется система IP-телефонии. IP-телефония позволяет использование любой IP-сети (Интернета, локальных сетей, выделенных каналов) в качестве средств телефонной связи, со всеми свойственными ей полезными свойствами, такими как ведение междугородних и международных телефонных разговоров или передача факсов в режиме реального времени.Проектирование телефонизации включает в себя разводку сетей внутри здания, установку оборудования – АТС, а также наружные сети телефонной связи (воздушные линии или же кабель, проложенный в канализации).

Автоматические телефонные станции классифицируются, как аналоговые, цифровые и гибридные. Для небольшого количества абонентов используются мини-АТС. Как правило, в современном строительстве применяются цифровые системы, позволяющие использовать практически неограниченное количество сигналов, при этом абонентами могут выступать и аналоговые телефоны, и IP, и программные.

Интернет — трудно представить себе, что еще десять лет назад интернет для большинства из нас был чем-то особым, завораживающим, притягательным… Сегодня трудно представить себе здание, где бы не было проложено опто-волокна или не работал бы роутер, раздающий Wi-Fi сигнал на наши lapтопы. Проложить кабель, расставить точки доступа, определить характеристики сети — все это задачи проектировщика сетей WWW.

СКС — наша компания предлагает проектирование структурированной кабельной системы (СКС). Выполнение проектов осуществляется в соответствии с требованиями международного стандарта ISO/IEC 11801. Мы проектируем и подбираем оборудование в соответствии со стандартами и предпочтениями заказчика. Разработка рабочего проекта позволяет выполнять надежные и долговечные системы СКС. При проектировании системы СКС рассматривается и закладывается резерв для дальнейшего развития объекта, в результате чего, при организации новых рабочих мест или при осуществлении перепланировки, необходимость в прокладке дополнительных кабельных линий отсутствует.

Мы проектируем и подбираем оборудование в соответствии со стандартами и предпочтениями заказчика. Разработка рабочего проекта позволяет выполнять надежные и долговечные системы СКС. При проектировании системы СКС рассматривается и закладывается резерв для дальнейшего развития объекта, в результате чего, при организации новых рабочих мест или при осуществлении перепланировки, необходимость в прокладке дополнительных кабельных линий отсутствует.

Локальная вычислительная сеть (ЛВС) – данная система объединена одним или несколькими автономными высокоскоростными каналами передачи цифровых данных (в том числе проводными, волоконно-оптическими, радио-СВЧ или ИК-диапазона) в пределах одного или нескольких близлежащих зданий.

Радиофикация — передача звука на расстояние по средствам радиоволн. Сама система представляет из себя организацию внутри здания антенны настроенной на определенные радиочастоты. И хотя пользование радиоточкой в жилых домах уже постепенно стало атавизмом, тем не менее существуют объекты, для которых проектирование радиофикации обязательное явление, и системы настраиваются при этом на сигналы МЧС и других служб (характерно для промышленных объектов).

Кабельное телевидение – система кабельного телевидения предназначена для приема, обработки и передачи телевизионных сигналов по волоконно-оптическому или высокочастотному кабелю с целью их последующего распределения к потребителю.

Система видеонаблюдения – обеспечивает передачу визуальной информации о состоянии охраняемых зон, помещений, периметра и территории объекта в помещение охраны.

Данная система позволяет осуществлять не только контроль и запись наружного и внутреннего наблюдения, но также может быть интегрирована с системами контроля доступа и охранной сигнализации в единую целостную систему безопасности.

Система контроля и управления доступом (СКУД) – предназначена для обеспечения санкционированного входа в здание и в зоны ограниченного доступа и выхода из них путем идентификации личности по комбинации различных признаков: вещественный код (виганд-карточки, ключи touch-memory и другие устройства), запоминаемый код (клавиатуры, кодонаборные панели и другие устройства), биометрические признаки (отпечатки пальцев, сетчатка глаз и другие признаки), а также предотвращения несанкционированного прохода в помещения и зоны ограниченного доступа объекта.

Обеспечением контроля доступа на объект (для промышленных зданий) с недавних пор занимается технолог-проектировщик (Постановление Правительства №87 раздел Технологические решения).

Наша компания проектирует СКУД для промышленных объектов, офисных зданий, объектов специального назначения. СКУД позволяет решать и вопросы безопасности, и контроля рабочего времени персонала без привлечения большого количества дежурных и работников службы охраны, в некоторых случаях позволяет полностью автоматизировать процесс доступа на объект. Систему контроля и управления доступом возможно объединить в единую сеть управления инженерными системами здания или систему «умный дом».

Система охранно-тревожной сигнализации (СОТС) – представляет собой совокупность совместно действующих технических средств обнаружения проникновения (попытки проникновения) на охраняемый объект или зону помещений, сбора, обработки, передачи и представления в заданном виде информации о проникновении (попытки проникновения) и другой служебной информации.

Техническими средствами охранной сигнализации должны оборудоваться все помещения с постоянным или временным хранением материальных ценностей, а также все уязвимые места здания (окна, двери, люки, вентиляционные шахты, короба и т.п.), через которые возможно несанкционированное проникновение в помещения объекта.

Система пожарной сигнализации АУПС – предназначена для оперативного обнаружения очагов возгорания на начальной стадии их формирования, а также для выработки сигналов, управляющих системами оповещения о пожаре, запуска различного инженерного оборудования и автоматических установок дымоудаления и пожаротушения.

Система оповещения о пожаре СОУЭ. Система оповещения создается для оперативного информирования людей о возникшей или приближающейся внештатной ситуации (аварии, пожаре, стихийном бедствии, нападении, террористическом акте) и координации их действий. Система также включает в себя функции по управлению эвакуацией людей.

Охранно-защитная дератизационная система (ОЗДС), предназначена для изгнания грызунов с территории объекта недвижимости и предотвращения их проникновения извне путем воздействия на них электрическим током высокого напряжения. Дополнительные факторы работающей ОЗДС – звуковое и электромагнитное излучение, а также наличие следов озона, которые воспринимаются грызунами как признаки предстоящего повторного электрического удара и способствуют отказу их от обитания на оборудованном объекте.

Дополнительные факторы работающей ОЗДС – звуковое и электромагнитное излучение, а также наличие следов озона, которые воспринимаются грызунами как признаки предстоящего повторного электрического удара и способствуют отказу их от обитания на оборудованном объекте.

АСКУЭ – предназначена для автоматизированного контроля качества и учета потребляемой электроэнергии. Система АСКУЭ осуществляет сбор первичных данных по показателям энергопотребления для каждого объекта заказчика, рассчитывает, хранит и анализирует вычисляемые показатели, а также обеспечивает подготовку и выдачу необходимой информации для административного управления или на пульт предприятия ЭнергоСбыта. Система автоматически по телефонной линии или GSM каналу передает данные на пульт Энергосбыта, избавляя от необходимости снимать показания вручную. При помощи данной системы осуществляется контроль работоспособности приборов учета и оперативно обрабатываются данные по расходу электроэнергии.

Состав проектной документации « СМ-проект

Проектную документация для строительства принято разрабатывать в несколько стадий, Которые отличаются составом и глубиной проработки проектных решений. Основные требования к оформлению документации разных стадий изложены в ГОСТ Р 21.1101-2009.

Основные требования к оформлению документации разных стадий изложены в ГОСТ Р 21.1101-2009.

Стадия 1 — ПП. Предпроектные проработки (Эскизный проект)

На данном этапе разрабатывается концепция будущего объекта, определяются основные технико-экономические характеристики. Эскизом определяется посадка объекта на местности, его объемно-пространственное решение, конструктивная схема. Также на данной стадии подсчитываются основные инженерные нагрузки по воде, теплу и электроэнергии, т.н. расчет нагрузок.

Разработка Стадии «ПП» не является обязательной, но помогает сэкономить время и средства при дальнейшем проектировании.

Стадия 2 — ПД. Проектная документация

В отличие от Эскизного проекта Стадия «Проект» («ПД» или просто «П») является обязательной и подлежит согласованию в государственных органах исполнительной власти. По результатам согласования Стадия «Проект» выдается разрешение на строительство объекта. Состав и содержание данного этапа регулируется Постановлением Правительства РФ №87 от 16. 02.2008. Безусловно, состав будет индивидуален для каждого проекта, но мы попробуем составить наиболее полный перечень всех возможных разделов и подразделов Стадии «ПД»:

02.2008. Безусловно, состав будет индивидуален для каждого проекта, но мы попробуем составить наиболее полный перечень всех возможных разделов и подразделов Стадии «ПД»:

| Номер | Шифр раздела | Название раздела |

| Раздел 1 | Пояснительная записка | |

| Том 1 | — ОПЗ | Пояснительная записка |

| Том 2 | — ИРД | Исходно-разрешительная документация |

| Раздел 2 | — ПЗУ | Схема планировочной организации земельного участка |

| Раздел 3 | — АР | Архитектурные решения |

| Раздел 4 | Конструктивные и объемно-планировочные решения | |

| Том 1 | — КР1 | Железобетонные конструкции |

| Том 2 | — КР2 | Металлические конструкции |

| Том 3 | — КР3 | Деревянные конструкции |

| Том 4 | — КРР | Статический расчет |

| Раздел 5 | Сведения об инженерном оборудовании, о сетях инженерно-технического обеспечения, перечень инженерно-технических мероприятий, содержание технологических решений.  | |

| Подраздел 1 | Система электроснабжения | |

| Том 1 | — ИОС1.1 | Наружное электроснабжение |

| Том 2 | — ИОС1.2 | Силовое электрооборудование |

| Том 3 | — ИОС1.3 | Электроосвещение |

| Подраздел 2 | Система водоснабжения | |

| Том 1 | — ИОС2.1 | Наружное водоснабжение |

| Том 2 | — ИОС2.2 | Внутреннее водоснабжение |

| Подраздел 3 | Система водоотведения | |

| Том 1 | — ИОС3.1 | Наружное водоотведение |

| Том 2 | — ИОС3.2 | Внутреннее водоотведение |

| Подраздел 4 | Отопление, вентиляция и кондиционирование воздуха, тепловые сети | |

| Том 1 | — ИОС4. 1 1 | Отопление и вентиляция |

| Том 2 | — ИОС4.2 | Теплоснабжение |

| Том 3 | — ИОС4.3 | Индивидуальный тепловой пункт |

| Подраздел 5 | Сети связи | |

| Том 1 | — ИОС5.1 | Телефония, Радиофикация, Телеприем |

| Том 2 | — ИОС5.2 | Структурированные кабельные сети |

| Том 3 | — ИОС5.3 | Автоматизация инженерных систем |

| Том 4 | — ИОС5.4 | Видеонаблюдение |

| Том 5 | — ИОС5.5 | Охранная сигнализация |

| Том 6 | — ИОС5.6 | Система контроля и учета доступа |

| Том 7 | — ИОС5.7 | Прочие слаботочные системы |

| Подраздел 6 | Система газоснабжения | |

| Том 1 | — ИОС6. 1 1 | Наружное газоснабжение |

| Том 2 | — ИОС6.2 | Внутреннее газоснабжение |

| Подраздел 7 | Технологические решения | |

| Том 1 | — ИОС7.1 | Технологические решения |

| Том 2 | — ИОС7.2 | Автоматизация технологических процессов |

| Том 3 | — ИОС7.3 | Воздухоснабжение |

| Том 4 | — ИОС7.4 | Холодоснабжение |

| Том 5 | — ИОС7.5 | Снабжение паром |

| Том 6 | — ИОС7.6 | Пылеудаление |

| Том 7 | — ИОС7.7 | Прочие технологические системы |

| Раздел 6 | — ПОС | Проект организации строительства |

| Раздел 7 | — ПОД | Проект организации работ по сносу или демонтажу объектов капитального строительства |

| Раздел 8 | Перечень мероприятий по охране окружающей среды | |

| Том 1 | — ООС | Перечень мероприятий по охране окружающей среды |

| Том 2 | — ООС. ТР ТР | Проект технологического регламента обращения со строительными отходами на объекте |

| Том 3 | — ИЭИ | Инженерно-экологические изыскания |

| Раздел 9 | Мероприятия по обеспечению пожарной безопасности | |

| Том 1 | — ПБ1 | Мероприятия по обеспечению пожарной безопасности |

| Том 2 | — ПБ2 | Автоматическая установка пожарной сигнализации, Система оповещения и управления эвакуацией людей при пожаре |

| Том 3 | — ПБ3 | Автоматика противопожарной защиты |

| Том 4 | — ПБ4 | Спецпожаротушение (водяное, порошковое и т.д.) |

| Раздел 10 | — ОДИ | Мероприятия по обеспечению доступа инвалидов |

| Раздел 10(1) | — МЭ | Мероприятия по обеспечению соблюдения требований энергетической эффективности и требований оснащенности зданий, строений и сооружений приборами учета используемых энергетических ресурсов |

| Раздел 11 | Смета на строительство объектов капитального строительства | |

| Том 1 | — СМ1 | Смета на строительство объектов капитального строительства |

| Том 2 | — СМ2 | Мониторинг цен на материалы |

| Раздел 12 | Иная документация в случаях, предусмотренных Федеральными законами | |

| Том 1 | — КЕО | Светотехнические расчеты инсоляции и естественной освещенности (КЕО) |

| Том 2 | — ЗШ | Мероприятия по защите от шума и вибраций. Оценка шумового воздействия на период эксплуатации объекта |

| Том 3 | — ИТМ ГОиЧС | Инженерно-технические мероприятия гражданской обороны. Мероприятия по предупреждению чрезвычайных ситуаций |

| Том 4 | — ЭД | Инструкция по эксплуатации здания |

| Том 5 | — ПТА | Мероприятия по противодействию террористическим актам |

| Том 6 | — ДПБ | Декларация промышленной безопасности опасных производственных объектов |

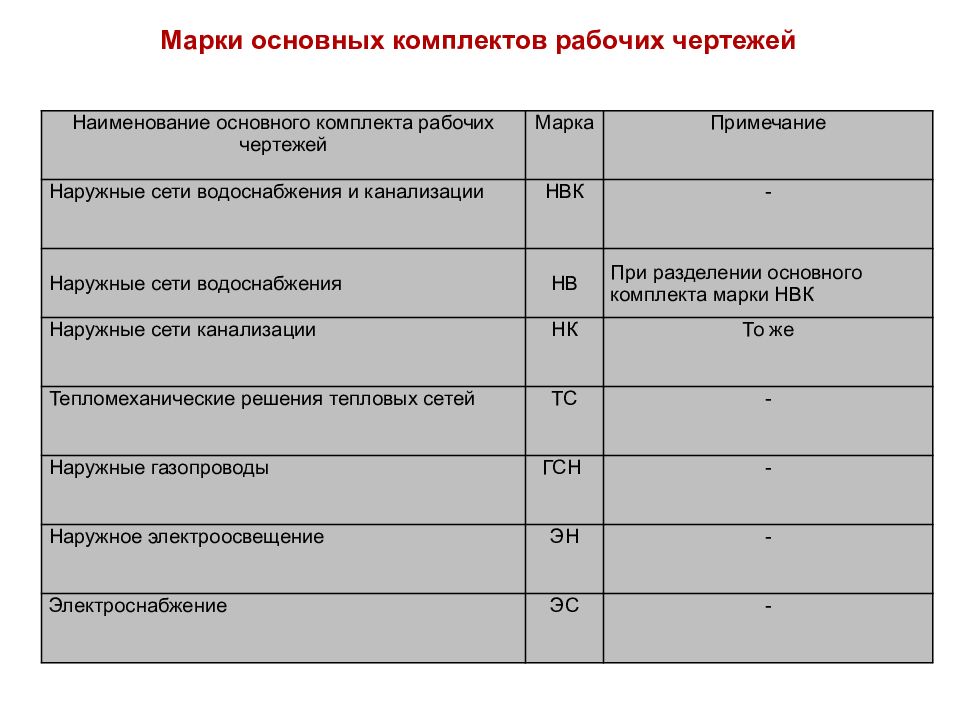

Стадия 3 — РД. Рабочая документация

Стадия «РД» нужна в первую очередь строителям, так как в ней наиболее полно и детально разрабатываются проектные решения, которые в Стадии «ПД» лишь обозначались. В отличие от «П», «Рабочка» включает в себя чертежи узлов, аксонометрические схемы и профили инженерных сетей, спецификации и т.п. С другой стороны, на рабочей стадии документация лишается некоторых разделов, полнота которых была исчерпана на стадии проектной (например, ПОС, ООС, КЕО, ИТМ ГОиЧС и т. п.). Как и на Стадии «П», состав «РД» будет индивидуален для каждого проекта, но мы попробуем составить наиболее полный перечень всех возможных разделов Стадии «Рабочая документация»:

п.). Как и на Стадии «П», состав «РД» будет индивидуален для каждого проекта, но мы попробуем составить наиболее полный перечень всех возможных разделов Стадии «Рабочая документация»:

| Шифр раздела | Название раздела |

| — ГП | Генеральный план |

| — ТР | Сооружения транспорта |

| — ГТ | Генплан и транспорт (при объединении ГП и ТР) |

| — АД | Автомобильные дороги |

| — ПЖ | Железнодорожные пути |

| — АР | Архитектурные решения |

| — АС | Архитектурно-строительные решения (при объединении АР и КР) |

| — АИ | Интерьеры |

| — КЖ | Конструктивные решения. Железобетонные конструкции |

| — КЖ0 | Конструктивные решения. Железобетонные конструкции. Фундаменты Железобетонные конструкции. Фундаменты |

| — КМ | Конструктивные решения. Металлические конструкции |

| — КМД | Конструктивные решения. Металлические конструкции деталировочные |

| — КД | Конструктивные решения. Деревянные конструкции |

| — КРР | Конструктивные решения. Статический расчет |

| — ГР | Гидротехнические решения |

| — ЭС | Система электроснабжения. Наружное электроснабжение |

| — ЭМ | Система электроснабжения. Силовое электрооборудование |

| — ЭО | Система электроснабжения. Электроосвещение |

| — ЭН | Система электроснабжения. Электроосвещение наружное |

| — ЭИС | Электроснабжение инженерных систем |

| — НВ | Система водоснабжения. Наружные сети |

| — НК | Система водоотведения. Наружные сети |

| — НВК | Система водоснабжения и водоотведения. Наружные сети |

| — ВК | Система водоснабжения и водоотведения. Внутренние сети |

| — ОВиК | Отопление, вентиляция и кондиционирование воздуха |

| — ТС | Теплоснабжение |

| — ТМ | Тепломеханические решения (Котельная, ИТП, и т.п.) |

| — РТ | Телефония, Радиофикация, Телеприем |

| — СКС | Структурированные кабельные сети |

| — АИС | Автоматизация инженерных систем |

| — АТП | Автоматизация технологических процессов |

| — АК | Комплексная автоматизация (при объединении АИС и АТП) |

| — ВН | Видеонаблюдение |

| — ОС | Охранная сигнализация |

| — СКУД | Система контроля и учета доступа |

| — ГСН | Наружное газоснабжение |

| — ГСВ | Внутреннее газоснабжение |

| — ТХ | Технологические решения |

| — ТК | Технологические коммуникации |

| — ВС | Воздухоснабжение |

| — ХС | Холодоснабжение |

| — ПС | Снабжение паром |

| — ПУ | Пылеудаление |

| — АУПС — СОУЭ | Автоматическая установка пожарной сигнализации, Система оповещения и управления эвакуацией людей при пожаре |

| — АППЗ | Автоматика противопожарной защиты |

| — ПТ | Спецпожаротушение (водяное, порошковое и т.д.) |

| — СД1 | Смета на строительство объектов капитального строительства |

| — СД2 | Мониторинг цен на материалы |

| — АЗ | Антикоррозийная защита |

| — ТИ | Тепловая изоляция оборудования и трубопроводов |

ГОСТ Р 21.1101-2009 Система проектной документации:

4.2. Рабочая документация

4.2.1. В состав рабочей документации, передаваемой заказчику, включают:

— рабочие чертежи, предназначенные для производства строительных и монтажных работ;

— прилагаемые документы, разработанные в дополнение к рабочим чертежам основного комплекта.

4.2.2. В состав основных комплектов рабочих чертежей включают общие данные по рабочим чертежам, чертежи и схемы, предусмотренные соответствующими стандартами Системы проектной документации для строительства (далее — СПДС).

…

4.2.6. К прилагаемым документам относят:

— рабочую документацию на строительные изделия;

— эскизные чертежи общих видов нетиповых изделий, выполняемые в соответствии с ГОСТ 21.114;

— спецификацию оборудования, изделий и материалов, выполняемую в соответствии с ГОСТ 21.110;

— опросные листы и габаритные чертежи, выполняемые в соответствии с данными заводов — изготовителей оборудования;

— локальную смету по формам;

— другие документы, предусмотренные соответствующими стандартами СПДС.

Конкретный состав прилагаемых документов и необходимость их выполнения устанавливаются соответствующими стандартами СПДС и заданием на проектирование.

…

4.2.8. В рабочих чертежах допускается применять типовые строительные конструкции, изделия и узлы путем ссылок на документы, содержащие рабочие чертежи этих конструкций и изделий. К ссылочным документам относят:

— чертежи типовых конструкций, изделий и узлов;

— стандарты, в состав которых включены чертежи, предназначенные для изготовления изделий.

Ссылочные документы в состав рабочей документации, передаваемой заказчику, не входят. Проектная организация, при необходимости, передает их заказчику по отдельному договору.

СНиП 11-01-95 Состав рабочей документации:

5.1. Состав рабочей документации на строительство предприятий, зданий и сооружений определяется соответствующими государственными стандартами СПДС и уточняется заказчиком и проектировщиком в договоре (контракте) на проектирование.

5.2. Государственные, отраслевые и республиканские стандарты, а также чертежи типовых конструкций, изделий и узлов, на которые имеются ссылки в рабочих чертежах, не входят в состав рабочей документации и могут передаваться проектировщиком заказчику, если это оговорено в договоре.

Сети теплоснабжения, тепловые сети

Главная > Корпоративным клиентам > Сети теплоснабжения. Тепловые сети >

Сети теплоснабжения (тепловые сети) – это система трубопроводов (теплопроводов), по которым теплоноситель переносит тепло от источника к потребителям и возвращается обратно к источнику.

Строительство сетей теплоснабжения регламентируется:

СНиП 41-02-2003 Тепловые сети.

СНиП 41-03-2003 Тепловая изоляция оборудования и трубопроводов.

В зависимости от источника тепла тепловые сети (теплосети) могут быть:

• централизованные – теплоснабжение от котельных, крупных и малых тепловых и атомных электростанций (ТЭЦ, ТЭС, АЭС).

• децентрализованные – теплоснабжение от автономных котельных, крышных котельных, модульных котельных, квартирных теплогенераторов.

В зависимости от схемы, устанавливаемой проектом или эксплуатационной организацией, тепловые сети могут быть:

• магистральные тепловые сети – транзитные сети, без ответвлений транспортирующие теплоноситель от источника тепла к распределительным теплосетям;

• распределительные (квартальные) тепловые сети — распределяют теплоноситель по выделенному кварталу, подводят теплоноситель к ответвлениям на потребителей;

• ответвления от распределительных тепловых сетей к отдельным зданиям и сооружениям.

В зависимости от транспортируемого теплоносителя тепловые сети делятся на:

— водяные тепловые сети (как правило, предназначены для коммунальных систем теплоснабжения)

— паровые тепловые сети (используются, в основном, в промышленных системах теплоснабжения)

По количеству трубопроводов различают однотрубные и многотрубные системы теплоснабжения.

По способу прокладки тепловые сети бывают:

• подземные – используются, как правило, в населенных пунктах

• надземные – на территориях промышленных предприятий и вне черты города

Подземная прокладка труб осуществляется канально (в непроходных каналах, полупроходных каналах, проходных каналах) и в общих коллекторах совместно с другими инженерными коммуникациями или бесканально – непосредственно в грунте. Для бесканальной прокладки используют трубы и фасонные изделия в особой изоляции — пенополиуретановой (ППУ) теплоизоляции в полиэтиленовой оболочке, пенополимерминеральной (ППМ) изоляции (безоболочной).

Надземная прокладка труб осуществляется на эстакадах или специальных отдельно стоящих опорах.

Для трубопроводов тепловых сетей следует использовать стальные электросварные трубы или бесшовные стальные трубы. При температуре воды до 150 °С и давлении до 1,6 МПа включительно допускается применять трубы из высокопрочного чугуна с шаровидным графитом (ВЧШГ). При температуре воды 115 °С и ниже при давлении до 1,6 МПа включительно допускается применять неметаллические трубы, если качество и характеристики этих труб удовлетворяют санитарным требованиям и соответствуют параметрам теплоносителя в тепловых сетях.

Наша организация предлагает следующие услуги и работы в сфере строительства тепловых сетей (ТС) * :

• Проектирование тепловых сетей

• Монтаж подземных теплосетей

• Монтаж надземных теплосетей

• Строительство теплотрасс (прокладка трубопроводов отопления)

• Монтаж теплопроводов и тепловых узлов

• Устройство гидро- и теплоизоляции тепловой сети

• Устройство системы ОДК

• Монтаж компенсационных устройств

• Монтаж запорной и регулировочной арматуры

• Устройство лотков и каналов

• Устройство неподвижных опор

• Устройство колодцев и тепловых камер

• Сборка и монтаж узлов учета тепла и систем диспетчеризации

• Установка тепловых пунктов — центральных тепловых пунктов (ЦТП) и индивидуальных тепловых пунктов (ИТП)

• Монтаж насосного и котельного оборудования системы теплоснабжения

• Демонтаж тепловых сетей

• Прокладка временных тепловых сетей

• Поставка оборудования и материалов для строительства теплосетей с учетом особенностей инженерных и архитектурных решений

• Получение разрешений и согласований при строительстве тепловых сетей

• Опрессовка и пуско-наладка сети теплоснабжения

• Ремонт и реконструкция тепловых сетей

* Узнать о стоимости работ Вы можете в разделе прайс-лист либо связавшись с нами по телефону (812) 309-23-57.

Исправление ошибки

Bitcoin Segwit может заблокировать доступ пользователей кошельков к их средствам

Вкратце

- Независимый хакер обнаружил ошибку, которая влияет на криптокошельки, использующие протокол Segwit Биткойна.

- Сама по себе уязвимость не так серьезна, как утверждают разработчики, но исправления для аппаратных кошельков могут заблокировать пользователям доступ к некоторым сторонним кошелькам. Разработчики

- Wasabi и BTCPay призывают пользователей перемещать средства с помощью своих Trezor перед обновлением устройства.

Чешский аппаратный кошелек Bitcoin Trezor два дня назад выпустил обновление прошивки. Патч был создан в ответ на потенциальную уязвимость для кошельков, использующих протокол Segwit — исправление транзакции, которое обеспечивает более дешевые и менее объемные биткойн-транзакции.

Но даже несмотря на то, что Trezor пропатчил свой кошелек, он по-прежнему вызывает проблемы у пользователей Trezor, которые полагаются на кошелек для взаимодействия с другим программным обеспечением, связанным с биткойнами, таким как кошелек Wasabi, ориентированный на конфиденциальность, и технологический стек Биткойн BTCPay.

Учитывая способ исправления уязвимости, пользователи Trezor, которые обновят и используют Trezor с Wasabi и / или BTCPay, будут лишены доступа к своим средствам. Wasabi и BTCPay призывают пользователей не обновляться до тех пор, пока не будут решены проблемы совместимости между обновлением прошивки и их программным обеспечением.

Уязвимость

Известный независимый хакер Салим Рашид обнаружил эксплойт (последний из множества обнаруженных им аппаратных / программных ошибок Биткойн) около трех месяцев назад и раскрыл его крупным производителям аппаратных кошельков, включая Trezor и Ledger.С обновлением прошивки, доступным для загрузки, Trezor устранил уязвимость на своей стороне.

Но эта уязвимость, которую разработчики заявили Decrypt , будет сложно эксплуатировать, поэтому Trezor находится в центре внимания из-за его популярности среди интеграций сторонних кошельков (например, аппаратный кошелек может подключаться к популярному кошельку конфиденциальности Wasabi и порталу оплаты биткойнов BTCPay Сервер).

Фактическая ошибка, которая является более или менее серьезной, чем другие в прошлом, в зависимости от аппаратного кошелька и разработчиков программного кошелька, согласно Trezor, открывает следующие векторы атаки:

Пользователь Bitcoin, использующий Segwit, загружает определенную вредоносную программу от злоумышленника.Затем жертва начинает транзакцию с двумя «входами» (т. Е. Частями): один вход предназначен для 10 BTC, а другой — для 5 0001 BTC, поэтому общая сумма транзакции составляет 15 BTC с комиссией 0,0001. После подтверждения транзакции пользователь получает сообщение об ошибке с просьбой подписать еще раз. Затем злоумышленник переключает входы транзакции, так что один вход предназначен для 15 BTC, а другой — для 0,0001.

С этим переключателем теперь 15 BTC — это комиссия за транзакцию, а 0,0001 BTC — за транзакцию.Но для того, чтобы это окупилось, злоумышленник должен быть майнером , который также добывает блок, в который включена транзакция. Жертва также должна проводить транзакцию с более чем одним входом и загружают майнерское вредоносное ПО. Другими словами, должна пройти целую серию , чтобы это работало.

Производитель аппаратного кошелька ColdCard NVK, который не был проинформирован об уязвимости, упомянул, что атака «серьезность низкая», добавив, что обновление аппаратных кошельков может «нарушить взаимодействие аппаратного кошелька» с другим программным обеспечением кошелька.

Эта атака потребует наличия вредоносного ПО на компьютере или каких-либо других средств для изменения транзакции перед подписанием. А также требует, чтобы злоумышленник был майнером, чтобы получить выплату. Серьезность низкая, обновления могут нарушить взаимодействие HWI и, возможно, нарушить работу Core.

— NVK┗ (° 0◜) ┛ .. ○ ₿ (@nvk) 3 июня 2020 г.

Помимо потенциального преувеличения, Трезор сказал, что он упрощает решение проблемы. Генеральный директор Trezor Павол Руснак объяснил в своем заявлении: «Исправление простое — нам нужно работать с транзакциями Segwit точно так же, как и с транзакциями, не связанными с Segwit», что включает в себя проверку кошелька и повторную проверку всех его предыдущих транзакции перед отправкой новых.

Сопутствующий ущерб

Тем не менее, если Trezor легко исправить это, это не значит, что оно полностью решает проблему для пользователей Trezor, которые полагаются на кошелек для взаимодействия с другим программным обеспечением.

Например, исправление (когда кошельки Segwit проверяют и повторно проверяют старые транзакции) не работает с некоторыми «сторонними инструментами».

«Trezor не сможет подписывать транзакции с помощью этих инструментов, пока они не будут обновлены для правильной работы. Из-за ответственного процесса раскрытия информации мы не смогли заранее проинформировать специалистов по сопровождению », — говорится в сообщении компании.

Одной из этих затронутых сторон является кошелек Wasabi, ориентированный на конфиденциальность, который в прошлом году интегрировался с Trezor. Основатель компании Адам Фискор, например, объявил в Twitter, что пользователям Wasabi не следует обновлять прошивку до тех пор, пока не будут решены «проблемы совместимости».

Если вы используете Trezor с Wasabi, пожалуйста, не обновляйте прошивку, пока не будут решены проблемы совместимости, иначе ваши средства застрянут, пока не появится поддержка новой прошивки. https: // т.co / zrA5ml2kBL

— nopara73 (@ nopara73) 5 июня 2020 г.

Фискор сообщил Decrypt по электронной почте, что, по его мнению, «последствия обновления прошивки, из-за которой пользователи Trezor заблокированы для кошелька [Wasab], более проблематичны, чем сама атака», и хотя он соглашается «с оценкой NVK, »Он не обвиняет Трезора« в излишней осторожности ».

Николя Дориер, основатель и руководитель сервера BTCPay с открытым исходным кодом, сказал Decrypt , что он хотел бы, чтобы Trezor предлагал «переходный период в 1-2 месяца, чтобы у пользователей было время для перевода своих средств.”

BTCPay Server — это децентрализованный платежный процессор биткойнов, который включает в себя дополнительные функции, такие как сеть Lightning, и, по состоянию на прошлый год, интеграцию аппаратного кошелька с Trezor.

Дорье сказал, что его сервису, вероятно, придется отказаться от поддержки Trezor и аппаратных кошельков, для которых требуется схема проверки транзакций, поскольку пользователи сервера BTCPay не хранят все данные блокчейна; они запускают так называемые «обрезанные» узлы, которые хранят ровно столько данных, сколько необходимо для использования услуг BTCPay в сети Биткойн (это ускоряет и упрощает загрузку и запуск BTCPay).

1 / Если вы используете Trezor и обновили прошивку, вы больше не сможете получать деньги со своего Trezor через сервер BTCPay. Мы не можем решить проблему, так как у нас нет данных, которые запрашивает Trezor. (без индекса транзакции) https://t.co/FIJOTiIHuD

— Сервер BTCPay (@BtcpayServer) 4 июня 2020 г.

Таким образом, как и Wasabi, BTCPay призывает своих пользователей не обновляться, чтобы их средства не были заблокированы сервисом. Пока пользователи используют старую версию Trezor, у них не должно возникнуть проблем с их удалением.Они также могут восстановить свои кошельки из исходной фразы (резервная фраза, которая действует как главный ключ к кошельку в случае его повреждения или утери) либо на другом аппаратном кошельке без исправлений, либо как новый кошелек на своем экземпляре BTCPay. .

На данный момент пользователям Trezor на Wasabi и BTCPay рекомендуется сидеть сложа руки и переводить свои средства перед обновлением.

Исправление ошибкиBitcoin Segwit могло заблокировать доступ пользователей кошелька к их средствам — Расшифровать

Чешский аппаратный кошелек Bitcoin Trezor два дня назад выпустил обновление прошивки.Патч стал ответом на потенциальный подвиг для кошельков, использующих протокол Segwit — исправление транзакции, которое позволяет осуществлять более дешевые и менее интенсивные биткойн-транзакции.

Но даже если Trezor исправил свой кошелек, он по-прежнему создает проблемы для пользователей Trezor, которые полагаются на кошелек для взаимодействия с другим программным обеспечением, связанным с биткойнами, таким как кошелек конфиденциальности Wasabi и технологический стек Bitcoin BTCPay.

Из-за способа устранения уязвимости пользователи Trezor, которые обновляют и используют Trezor с Wasabi и / или BTCPay, будут исключены из своих средств.Wasabi и BTCPay призывают пользователей не обновлять, пока не будут решены проблемы совместимости между обновлением прошивки и их программным обеспечением.

Уязвимость

Известный независимый хакер Салим Рашид обнаружил эксплойт (его последнее открытие множества аппаратных / программных ошибок Биткойн) около трех месяцев назад и раскрыл его крупным производителям аппаратных кошельков, включая Trezor и Ledger. С обновлением прошивки, доступным для загрузки, Trezor со своей стороны исправил уязвимость.

Но эта уязвимость, которую, как заявили разработчики Decipher , будет трудно использовать, привлекает внимание к Trezor из-за его популярности среди интеграций сторонних кошельков (например, аппаратный кошелек может подключаться к популярному кошельку конфиденциальности Wasabi и платежный портал Bitcoin BTCPay Server).

Фактическая ошибка, которая является более или менее серьезной, чем другие в прошлом, в зависимости от портфеля оборудования и разработчиков портфеля программного обеспечения, согласно Trezor, открывает следующие векторы атак:

Пользователь Биткойн, использующий Segwit, загружает определенное вредоносное ПО от злоумышленника.Затем жертва начинает транзакцию с двумя «входами» (то есть монетами): одна запись предназначена для 10 BTC, а другая — для 5 0001 BTC, поэтому общая сумма транзакции составляет 15 BTC при затратах 0,0001. При подтверждении транзакции пользователь получает сообщение об ошибке с просьбой подписать еще раз. Затем злоумышленник переключает записи транзакции, поэтому одна запись предназначена для 15 BTC, а другая — для 0,0001.

С этим переключателем 15 BTC теперь являются комиссией за транзакцию, а 0,0001 BTC — транзакцией.Но для того, чтобы это принесло плоды, злоумышленник должен быть второстепенным , который также должен извлечь блок, в который включена транзакция. Жертва также должна провести транзакцию с несколькими записями. и загружают вредоносное ПО. Другими словами, для того, чтобы это работало, — много — должно идти правильно.

Производитель аппаратных кошельков ColdCard NVK, который не знал об уязвимости, заявил, что атака «серьезна» невысока, добавив, что обновление аппаратных кошельков может «нарушить взаимодействие аппаратного кошелька с другим программным обеспечением из портфеля».

Помимо потенциальных преувеличений, Трезор сказал, что он сохранил простое решение. Генеральный директор Trezor Павол Руснак заявил в своем заявлении: «Решение простое: мы должны обрабатывать транзакции Segwit так же, как и транзакции, не относящиеся к Segwit», что подразумевает, что кошелек проверяет и повторно проверяет все свои предыдущие транзакции перед отправкой новых единицы.

Сопутствующий ущерб

Однако, хотя исправление для Trezor несложно, это не означает, что оно полностью устраняет проблему для пользователей Trezor, которые полагаются на кошелек для взаимодействия с другим программным обеспечением.

Исправление, например (попросить кошельки Segwit проверить и повторно подтвердить старые транзакции), не работает с некоторыми «сторонними инструментами».

«Trezor не сможет подписывать транзакции с помощью этих инструментов, пока они не будут обновлены для правильной работы. Из-за ответственного процесса раскрытия информации мы не смогли заранее уведомить ответственных лиц », — говорится в сообщении компании.

Одной из таких заинтересованных сторон является портфолио Wasabi, ориентированное на конфиденциальность, которое в прошлом году интегрировалось с Trezor.Основатель Адам Фискор, например, объявил в Twitter, что пользователям Wasabi не следует обновлять прошивку до тех пор, пока не будут решены «проблемы совместимости».

Fiscor сообщил Decipher по электронной почте, что, по его мнению, «последствия обновления прошивки, из которой исключаются пользователи Trezor [Wasab] кошелька, более проблематичны, чем сама атака», и хотя он согласен »с оценкой NVK, «Он не винит Трезора» в том, что он был слишком осторожен. «

Николас Дориер, основатель и глава сервера BTCPay с открытым исходным кодом, сказал Decipher , что он хотел, чтобы Trezor предлагал« переходный период от 1 до 2 месяцев, чтобы у пользователей было время для перевода своих средств ».

BTCPay Server — это децентрализованный платежный процессор биткойнов, который включает дополнительные функции, такие как сеть Lightning, а с прошлого года интеграцию аппаратного кошелька с Trezor.

Дориер сказал, что его службе, вероятно, следует отказаться от поддержки Trezor и аппаратных кошельков, для которых требуется схема проверки транзакции, поскольку пользователи сервера BTCPay не хранят все данные в цепочке блоков; они запускают так называемые «обрезанные» узлы, которые хранят ровно столько данных, сколько необходимо для использования сервисов BTCPay в сети Биткойн (что делает загрузку и запуск BTCPay быстрее и проще).

Итак, как и Wasabi, BTCPay призывает своих пользователей не обновлять, чтобы их средства не были заморожены в сервисе. Пока пользователи используют старую версию Trezor, у них не должно возникнуть проблем с их удалением. Они также могут восстановить свои кошельки из исходного предложения (резервное предложение, которое действует как главный ключ в кошельке в случае повреждения или потери) на другом неисправленном аппаратном кошельке или как новый кошелек на своем экземпляре BTCPay. .

На данный момент пользователям Trezor на Wasabi и BTCPay предлагается сесть и перевести свои средства перед их обновлением.

(PDF) Криптография в Интернете вещей

IX

11. Imagination Technologies: Интернет вещей-устройства Возможности для дифференцирования. Проектирование и повторное использование

12. Камбодж Д., Гупта Д., Кумар А .: Эффективная эллиптическая кривая скалярного умножения

свыше. Международный журнал компьютерных сетей и информационной безопасности, 8 (4).

13. Канасе П. и Гайквад С .: Умные больницы с использованием Интернета вещей. Международный

Научно-исследовательский журнал техники и технологий.

14. Хан, М., Дин, С., Джаббар, С., Гохар, М., Гайват, Х., и Мукхопадхьяй, С.:

Контекстно-зависимый интеллектуальный маломощный SmarHome на основе Интернета вещей .

Компьютеры и электротехника.

15. Копец, Х .: Интернет вещей. Системы реального времени (стр. 4. Springer.)

16. Кумар Дас, С., Шарма, Г., и Кумар Кевт, П .: Целостность и аутентификация с использованием криптографии с эллиптической кривой

. Журнал междисциплинарных исследований Imperial.

17. Lechelt, Z., Rogers, Y., Marquardt, N., & Shum, V .: Connectus: A New Toolkit

for Teaching about the Internet of Things. Материалы конференции CHI 2016

по расширенным тезисам о человеческом факторе в вычислительных системах (стр. 4, Нью-Йорк:

ACM)

18. Мэйтин-Шепард, Дж., Тибучи, М., и Аранья, Д .: Хеширование мультимножества эллиптических кривых.

Криптография и безопасность.

19. Малина, Л., Хайны, Дж., И Хосек, Дж .: О перспективах безопасности и конфиденциальности —

Сохранение решений в Интернете вещей.Компьютерные сети, 83-95.

20. Назим, М. Али Шах, М., и Камран Аббаси, М .: Анализ встроенных веб-страниц в Интернете вещей. Труды Международной конференции по связи IOARP и сетям. Лондон: IOARP.

21. Нур-уль-Айн, В., Атта-ур-Рахман, М., Надим, М., и Аббаси Гафур, А .: Quan-

Tum Тенденции криптографии: веха в информационной безопасности. In Advances in

Интеллектуальные системы и вычисления (стр.4. Швейцария: Springer).

22. Пауэлл, А .: Взлом в общественных интересах: авторитет, законность, средства и цели.

Новые СМИ и общество.

23. Рао, М., и Рао, Б.: Уменьшение количества бумаги и обнаружение общих помех между несущими —

В отмененном многопользовательском CDMA-OFDM CFO Corrected Elliptic Curve Cryptog —

raphy With. Международный журнал прикладных инженерных исследований, 11 (8), 5880-

,, 5888.

,, 24. Скотт, М .: Более быстрое объединение с использованием эффективной эллиптической кривой с эндоморфизмом.

Конспект лекций по информатике, 258-269.

25. Шафаг, Х., Дюкенной, С. и Ху, У.: Talos: Обработка зашифрованных запросов для

Интернета вещей. Труды 13-й конференции ACM по встроенным сетевым сенсорным системам

. Нью-Йорк.

26. Sicari, S., Rizzardi, A., Miorandi, D., Cappiello, C., & Coen-Porisini, A .: безопасная

и ориентированная на качество прототипная архитектура для Интернета вещей. Информационная

Системы, 43-55.

27. Smart, N .: Elliptic Curves. In Cryptography Made Simple (стр. 4. Лондон: Университет

, Бристоль.

28. WIND .: Безопасность в Интернете вещей: Уроки прошлого для будущего

connected. США: WIND.

29. Замбонелли, Ф .: На пути к общей методологии разработки программного обеспечения для In-

ternet вещей. Разработка программного обеспечения.

30. Палаттелла, М. Долер, М., Грико, А. и Риццо, Г.: Интернет оф Вещи эпохи 5G

: факторы влияния, архитектура и бизнес-модели.Журнал IEEE по избранным областям

в области связи (стр. 4. IEEE)

Сети большого радиуса действия и сети с низким энергопотреблением для Интернета вещей

Аннотация

LoRa — это беспроводной телекоммуникационная система, продвигаемая как инфраструктурное решение для Интернета вещей: конечные устройства используют LoRa через один беспроводной переход для связи со шлюзом (ами), подключенным к Интернету, и которые действуют как прозрачные мосты и ретранслируют сообщения между этими конечными устройствами. и центральный сетевой сервер.В этом документе представлен обзор LoRa и подробный анализ его функциональных компонентов. Производительность физического уровня и уровня канала передачи данных оценивается с помощью полевых испытаний и моделирования. На основе анализа и оценок предлагаются некоторые возможные решения для повышения производительности.

Ключевые слова: LoRa, Интернет вещей, большие расстояния, низкое энергопотребление

1. Введение

Существенное различие между «Интернетом» и «Интернетом вещей» (IoT) [1] заключается в том, что в IoT , в данном устройстве или сетевом устройстве доступно «всего меньше»: меньше памяти, меньше вычислительная мощность, меньше пропускная способность и т. д.; и, конечно же, меньше доступной энергии. Это связано либо с тем, что «вещи» питаются от батарей и максимизация срока службы является приоритетом, либо потому, что ожидается, что их количество будет огромным (по оценкам, к 2020 году будет 50 миллиардов подключенных устройств [2]). Это стремление «делать больше с меньшими затратами» приводит к ограничениям, которые ограничивают применимость традиционных сотовых сетей, а также таких технологий, как Wi-Fi, из-за требований к энергопотреблению и масштабируемости.

Появился еще один ряд протоколов и технологий, отвечающих требованиям связи Интернета вещей: маломощные глобальные сети (LPWAN).Говоря простым языком, LPWAN должен быть для IoT тем же, чем WiFi был для потребительских сетей: предлагая радиопокрытие на (очень) большой территории посредством базовых станций и адаптируя скорость передачи, мощность передачи, модуляцию, рабочие циклы и т. Д., Таким образом, конечные устройства потребляют очень мало энергии из-за их подключения.

LoRa (LoRa Alliance, https://lora-alliance.org) является одним из таких протоколов LPWAN и является предметом исследования в данной статье. LoRa нацелена на развертывания, в которых конечные устройства имеют ограниченное энергопотребление (например, с батарейным питанием), где конечным устройствам не нужно передавать более нескольких байтов за раз [3] и где трафик данных может быть инициирован либо концом -устройство (например, когда конечное устройство является датчиком) или внешним объектом, желающим связаться с конечным устройством (например, когда конечное устройство является исполнительным механизмом).Характер LoRa с большим радиусом действия и низким энергопотреблением делает его интересным кандидатом для технологии интеллектуального зондирования в гражданской инфраструктуре (например, мониторинг состояния здоровья, интеллектуальный учет, мониторинг окружающей среды и т. Д.), А также в промышленных приложениях.

1.1. Связанные работы

Были предложены и внедрены различные коммуникационные технологии, нацеленные на маломощную беспроводную связь IoT. Как указано выше, они в основном делятся на две категории:

Маломощные локальные вычислительные сети с радиусом действия менее 1000 м.В эту категорию входят IEEE 802.15.4, IEEE P802.1ah, Bluetooth / LE и т. Д., Которые применимы непосредственно в личных сетях малого радиуса действия, в локальных сетях или, если они организованы в ячеистой топологии, также на больших территориях.

Маломощные глобальные сети с радиусом действия более 1000 м, по сути, маломощные версии сотовых сетей, где каждая «ячейка» охватывает тысячи конечных устройств. В эту категорию входят LoRaWAN, а также протоколы, такие как Sigfox, DASH7 и т. Д.

В этом разделе представлена перспектива LoRaWAN, дается краткий обзор этих связанных технологий связи IoT.

1.1.1. IEEE802.15.4

IEEE 802.15.4 [4] — это стандарт, определяющий физический уровень и уровень канала данных для низкоскоростных беспроводных персональных сетей (LR-WPAN). Поддерживая три нелицензированных полосы частот (868 МГц, Европа; 928 МГц, Северная Америка; 2,4 ГГц, весь мир), IEEE 802.15.4 может предлагать скорость передачи данных до 250 кбит / с в диапазоне передачи, в значительной степени зависящем от окружающей среды; в то время как для прямой видимости возможно расстояние до 1000 м; Увы, в большинстве случаев дальность передачи измеряется десятыми долями метра.Построенный на основе физического уровня IEEE 802.15.4 и уровня канала передачи данных, ZigBee [5] предлагает профили связи, ориентированные на приложения, и сетевой уровень.

1.1.2. Bluetooth / LE

Выпущенный в 1999 году консорциумом во главе с Ericsson, Nokia и Intel, Bluetooth v1.0 изначально был разработан для беспроводной замены кабелей для соединения устройств, обычно используемых вместе, таких как сотовые телефоны, ноутбуки, гарнитуры, клавиатуры и т. Д. и т. д., предлагая более низкую скорость передачи данных (скорость необработанных данных 1 Мбит / с, макс.) и относительно небольшой диапазон (теоретически, официально до 100 м, при максимальной мощности передачи, реально 5–10 м), а также низкое энергопотребление. потребление.

Несколько более поздних версий Bluetooth, Bluetooth 4.0 был завершен в 2010 году. Полностью совместимый с Bluetooth 1.0, эта версия поддерживает более высокую скорость передачи данных (скорость необработанных данных 24 Мбит / с на основе WiFi) и включает расширение «с низким энергопотреблением» (называемое Bluetooth / LE или «Smart»). По сравнению с «версией, отличной от LE», Bluetooth / LE обеспечивает функции быстрого установления соединения (более простое сопряжение) и дополнительно снижает скорость передачи данных (примерно 200 кбит / с) для снижения энергопотребления с целью запуска беспроводного датчика на не менее одного года на одну монетную ячейку (примерно 200 мАч ) [6].

1.1.3. IEEE 802.11 ah

IEEE [7,8] предоставляет стандарт беспроводной локальной сети, работающий в не требующих лицензии полосах частот ниже 1 ГГц. Работа проводится Рабочей группой IEEE 802.11 ah (TGah). По сравнению с IEEE 802.11 (работающим на частотах 2,4 ГГц и 5 ГГц) 802.11 ah поддерживает большую дальность передачи до 1 км при мощности передачи по умолчанию 200 мВт. В зависимости от назначенной полосы пропускания 802.11 ah может работать со скоростью 4 или 7,8 Мбит / с. Если состояние канала достаточно хорошее, 802.11 ah может обеспечить скорость передачи данных в сотни Мбит / с благодаря новым схемам модуляции и кодирования, заимствованным из 802.11 ак.

1.1.4. Sigfox

Sigfox (http://www.sigfox.com) — это разновидность сотовой системы, которая позволяет удаленным устройствам подключаться к точке доступа ab с помощью сверхузкой полосы частот (UNB). Запатентованная технология, разработанная и предоставленная французской компанией Sigfox, подробных общедоступных спецификаций нет. Sigfox работает в полосе частот 868 МГц, при этом спектр разделен на 400 каналов по 100 Гц [9]. Каждое оконечное устройство может отправлять до 140 сообщений в день с размером полезной нагрузки 12 октетов со скоростью передачи данных до 100 бит / с.Sigfox утверждает, что каждая точка доступа может обслуживать до миллиона оконечных устройств с зоной покрытия 30–50 км в сельской местности и 3–10 км в городах. Заявление Sigfox о том, что это технология с низким энергопотреблением, в немалой степени проистекает из того, что конечные устройства сильно загружены из-за предположения о характере шаблонов трафика данных в IoT: когда конечное устройство имеет сообщение для отправки схема интерфейса Sigfox просыпается, и сообщение передается «восходящей линии связи» с конечного устройства; затем конечное устройство в течение короткого времени прослушивает данные, отправляемые по «нисходящей линии связи» на конечное устройство.Другими словами, трафик нисходящей линии связи поддерживается активным опросом конечного устройства, что делает Sigfox интересным выбором для сбора данных, но, возможно, в меньшей степени для сценариев управления и контроля.

1.1.5. DASH7

DASH7 [10] — это протокол полного стека взаимодействия открытых систем (OSI) беспроводных датчиков и исполнительных механизмов, который работает в нелицензируемых диапазонах ISM / SRD 433 МГц, 868 МГц и 915 МГц. Это происходит из стандарта ISO 18000-7 [11] для активных RFID, разработанного U.С. Министерство обороны по инвентаризации контейнеров. DASH7 наследует от ISO / IEC 18000-7 параметры по умолчанию для активного радиоинтерфейса на частоте 433 МГц, асинхронного MAC и уровня представления с использованием высокоструктурированных элементов данных. Кроме того, DASH7 расширяет и определяет стек протоколов от физического уровня до уровня приложений.

DASH7 нацелен на обеспечение связи в диапазоне до 2 км, малую задержку, поддержку мобильности, многоуровневое время автономной работы, поддержку 128-битного шифрования с общим ключом AES и скорость передачи данных до 167 кбит / с.

В [12] представлен более подробный обзор различных технологий, включая 3GPP LTE Rel-13, узкополосный LTE-M от Nokia, узкополосное предложение Neul / Huawei, Sigfox и т. Д.

1.2. Заявление о цели

В литературе было несколько статей, связанных с LoRa. В [13,14] сравниваются различные технологии дальнего действия, в том числе LoRa. Petajajarvi et al. [15] изучили покрытие LoRa и предложили модель затухания в канале. В [16] авторы проанализировали пропускную способность LoRa и предложили LoRaBlink для поддержки многозвенной связи.

Дополняя работу этих статей, данная статья преследует три цели: (i) учитывая полуприетарный характер LoRA (части протокола хорошо документированы, другие части — нет), предоставить обзор и функциональное описание LoRa и предоставить как можно больше информации (экспериментально или иным образом), собранной; (ii) для независимой количественной оценки и оценки производительности LoRA и LoRaWAN, особенно фактора распространения; и (iii) на основе анализа и оценки производительности предложить возможные решения для повышения производительности.

Остальная часть этого документа организована следующим образом: Раздел 2 представляет функциональный обзор LoRa, за которым следует Раздел 3, в котором подробно описывается и анализируется физический уровень LoRa и приводятся экспериментальные исследования производительности. Далее протокол MAC LoRaWAN описывается в разделе 4, а в разделе 5 представлена его оценка для LoRaWAN. Раздел 6 завершает эту статью.

2. Обзор LoRa

В этом разделе дается обзор стека протоколов LoRa и базовой сетевой архитектуры.

2.1. Стек протоколов LoRa

LoRa, что означает «Long Range», представляет собой систему беспроводной связи большого радиуса действия, продвигаемую LoRa Alliance. Эта система предназначена для использования в долговечных устройствах с батарейным питанием, где потребление энергии имеет первостепенное значение. LoRa обычно может относиться к двум различным уровням: (i) физический уровень, использующий метод радиомодуляции Chirp Spread Spectrum (CSS) [17]; и (ii) протокол уровня MAC (LoRaWAN), хотя система связи LoRa также подразумевает особую архитектуру сети доступа.

Физический уровень LoRa, разработанный Semtech, обеспечивает связь на больших расстояниях, с низким энергопотреблением и низкой пропускной способностью. Он работает в диапазонах ISM 433, 868 или 915 МГц, в зависимости от региона, в котором он развернут. Полезная нагрузка каждой передачи может составлять от 2 до 255 октетов, а скорость передачи данных может достигать 50 Кбит / с при использовании агрегации каналов. Метод модуляции является запатентованной технологией Semtech.

LoRaWAN предоставляет механизм управления доступом к среде, позволяющий многим конечным устройствам связываться со шлюзом с использованием модуляции LoRa.Хотя модуляция LoRa является частной собственностью, LoRaWAN — это открытый стандарт, разрабатываемый LoRa Alliance.

2.2. Архитектура сети LoRa

Типичная сеть LoRa представляет собой «звездообразную топологию», которая включает три различных типа устройств, как показано на.

Сетевая архитектура LoRa.

Базовая архитектура сети LoRaWAN выглядит следующим образом: конечные устройства обмениваются данными со шлюзами, используя LoRa с LoRaWAN. Шлюзы пересылают необработанные кадры LoRaWAN с устройств на сетевой сервер через транзитный интерфейс с более высокой пропускной способностью, обычно через Ethernet или 3G.Следовательно, шлюзы являются только двунаправленными ретрансляторами или преобразователями протоколов, при этом сетевой сервер отвечает за декодирование пакетов, отправленных устройствами, и генерацию пакетов, которые должны быть отправлены обратно на устройства. Существует три класса оконечных устройств LoRa, которые различаются только планированием нисходящей линии связи.

3. Физический уровень LoRa

Модуляция LoRa является частной технологией Semtech и, как таковая, не полностью открыта. В этом разделе представлен анализ (открытых частей LoRa) и экспериментальная оценка (проприетарных частей LoRa) с целью понять, наблюдается ли на практике заявленная производительность LoRa.

3.1. Обзор физического уровня

LoRa — это модуляция с расширенным спектром ЛЧМ [18], которая использует частотные ЛЧМ-сигналы с линейным изменением частоты во времени для кодирования информации. Из-за линейности импульсов ЛЧМ сдвиги частоты между приемником и передатчиком эквивалентны сдвигам синхронизации, которые легко устраняются в декодере. Это также делает эту модуляцию невосприимчивой к эффекту Доплера, эквивалентному смещению частоты. Сдвиг частоты между передатчиком и приемником может достигать 20% ширины полосы без снижения производительности декодирования [19].Это помогает снизить стоимость передатчиков LoRa, поскольку кристаллы, встроенные в передатчики, не нужно производить с высокой точностью. Приемники LoRa могут захватывать принимаемые частотные чирпы, предлагая чувствительность порядка -130 дБм [19,20].

Поскольку длительность символа LoRa больше, чем типичные пакеты AM-помех, генерируемых системами с расширенным спектром со скачкообразной перестройкой частоты (FHSS), ошибки, вызванные такими помехами, легко исправляются с помощью кодов прямой коррекции ошибок (FEC).Типичная внеканальная избирательность (максимальное соотношение мощности между источником помех в соседнем диапазоне и сигналом LoRa) и подавление совмещенного канала (максимальное соотношение мощности между источником помех в том же канале и сигналом LoRa) Приемники LoRa составляют соответственно 90 дБ и 20 дБ [19,20]. Это превосходит традиционные схемы модуляции, такие как частотная манипуляция (FSK), и делает LoRa хорошо подходящим для маломощных передач и передач на большие расстояния.

3.2. Параметры физического уровня

Для настройки модуляции LoRa доступны несколько параметров: полоса пропускания ( B W ), коэффициент расширения ( S F ) и кодовая скорость ( C R ) .LoRa использует нетрадиционное определение коэффициента расширения как логарифма по основанию 2 числа щебетаний на символ. Для простоты в этой статье мы будем придерживаться этого определения. Эти параметры влияют на эффективный битрейт модуляции, ее устойчивость к помехам и простоту декодирования.

Ширина полосы — самый важный параметр модуляции LoRa. Символ LoRa состоит из 2 S F щебетаний, которые охватывают всю полосу частот.Он начинается с серии восходящих щебетаний. Когда достигается максимальная частота полосы, частота меняется, и увеличение частоты начинается снова с минимальной частоты. дает пример передачи LoRa в изменении частоты во времени. Положение этого разрыва частоты — это то, что кодирует передаваемую информацию. Поскольку в символе есть 2 S F щебетаний, символ может эффективно кодировать S F бита информации.

Изменение частоты во времени образца сигнала, излучаемого передатчиком LoRa. Данные взяты из [21]. f c — центральная частота канала, а B W — ширина полосы.

В LoRa частота щебета зависит только от полосы пропускания: скорость щебета равна ширине полосы (один щебетание в секунду на герц полосы пропускания). Это имеет несколько последствий для модуляции: увеличение одного из коэффициентов расширения разделит полосу частот ЛЧМ на два (поскольку 2 S F ЛЧМ покрывают всю полосу частот) и умножит длительность символа. на два тоже.Однако он не будет делить битрейт на два, так как в каждом символе будет передаваться еще один бит. Более того, символьная скорость и битовая скорость при заданном коэффициенте расширения пропорциональны ширине полосы частот, поэтому удвоение полосы пропускания фактически удвоит скорость передачи. Это транслируется в уравнении (1), которое связывает длительность символа ( T S ) с полосой пропускания и коэффициентом расширения.

Кроме того, LoRa включает код прямого исправления ошибок.Кодовая скорость ( C R ) равна 4 / (4 + n ), причем n ∈ {1, 2, 3, 4}. Принимая во внимание это, а также тот факт, что S F бит информации передается на символ, уравнение (2) позволяет вычислить полезную скорость передачи битов ( R b ).

Например, установка с B W = 125 кГц, S F = 7, C R = 4/5 дает битрейт R b = 5.5 кбит / с.

Эти параметры также влияют на чувствительность декодера. Вообще говоря, увеличение полосы пропускания снижает чувствительность приемника, тогда как увеличение коэффициента расширения увеличивает чувствительность приемника. Уменьшение кодовой скорости помогает снизить частоту ошибок пакета (PER) при наличии коротких пакетов помех, т. Е. Пакет, передаваемый с кодовой скоростью 4/8, будет более устойчив к помехам, чем сигнал, передаваемый с кодовой скоростью 4/5. Цифры, взятые из таблицы данных SX1276, даны для справки.

Таблица 1

Semtech SX1276 Чувствительность приемника LoRa в дБм при различных полосах пропускания и коэффициентах расширения, взято из [19].

| SF | 7 | 8 | 9 | 10 | 11 | 12 | ||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| BW | −129 | −132 | −133 | −136 | ||||||||

| 250 кГц | −120 | −123 | −125 | −128 | −130 | кГц | −116 | −119 | −122 | −125 | −128 | −130 |

Еще одним параметром модуляции LoRa, который реализован в трансиверах Semtech, является низкая скорость передачи данных. .Этот параметр является обязательным в LoRa при использовании коэффициентов расширения 11 и 12 с полосой пропускания 125 кГц или ниже. Действие этого параметра не задокументировано; однако уравнение (3) показывает, что оно уменьшает количество битов, передаваемых на символ, на два.

3.3. Физический формат кадра

Хотя модуляция LoRa может использоваться для передачи произвольных кадров, физический формат кадра определен и реализован в передатчиках и приемниках Semtech. Ширина полосы пропускания и коэффициент расширения для кадра постоянны.

Кадр LoRa начинается с преамбулы. Преамбула начинается с последовательности постоянных повышающих частот, которые покрывают всю полосу частот. Последние два модуля upchirp кодируют синхрослово. Синхронизирующее слово — это однобайтовое значение, которое используется для различения сетей LoRa, использующих одни и те же полосы частот. Устройство, сконфигурированное с данным словом синхронизации, прекратит прослушивание передачи, если декодированное слово синхронизации не соответствует его конфигурации. За словом синхронизации следуют два с четвертью нисходящих сигналов длительностью 2.25 символов. Общая продолжительность этой преамбулы может быть настроена от 10,25 до 65 539,25 символов. Структуру преамбулы можно увидеть в.

После преамбулы идет необязательный заголовок. Когда он присутствует, этот заголовок передается с кодовой скоростью 4/8. Это указывает размер полезной нагрузки (в байтах), кодовую скорость, используемую для конца передачи, и наличие или отсутствие 16-битного CRC для полезной нагрузки в конце кадра. Заголовок также включает CRC, чтобы приемник мог отбрасывать пакеты с недопустимыми заголовками.Размер полезной нагрузки хранится в одном байте, ограничивая размер полезной нагрузки 255 байтами. Заголовок является необязательным, чтобы можно было отключить его в ситуациях, когда в этом нет необходимости, например, когда длина полезной нагрузки, скорость кодирования и наличие CRC известны заранее.

Полезная нагрузка отправляется после заголовка, а в конце кадра — необязательный CRC. Схематическое изображение формата кадра можно увидеть на.

Структура кадра LoRa. n ∈ {1..4}.

Уравнение (3), полученное из таблиц данных Semtech [19,20], дает количество символов, необходимых для передачи полезной нагрузки n s , как функцию всех этих параметров.Это число следует добавить к количеству символов преамбулы, чтобы вычислить общий размер пакета в символах. В этом уравнении P L — размер полезной нагрузки в байтах, C R C — 16, если CRC включен, и ноль в противном случае, H — 20, когда заголовок включен, и ноль в противном случае. и D E равно двум, когда включена оптимизация с низкой скоростью передачи данных, и нулю в противном случае. Это уравнение также показывает, что минимальный размер пакета составляет восемь символов.

нс = 8 + max8PL − 4SF + 8 + CRC + h5 × (SF − DE) × 4CR, 0

(3)

3.4. Оценка производительности

Чтобы проверить, достигаются ли заданные характеристики приемников LoRa на практике, создается испытательный стенд LoRa. Плата для разработки Freescale KRDM-KL25Z с экраном Semtech SX1276 MBED (a) используется в качестве конечного устройства, а промышленный маршрутизатор Cisco 910 используется в качестве шлюза (b). Шлюз подключен к сетевому серверу, предоставленному Thingpark (https: //actility.thingpark.com) через Ethernet, чтобы полученный пакет можно было отслеживать на стороне сервера.

Стенд LoRa. ( a ) Конечное устройство LoRa; ( b ) шлюз LoRa.

3.4.1. Чувствительность приемника

Поскольку существует множество моделей и оценок распространения радиосигналов на частотах, используемых LoRa в различных средах [22], этот эксперимент сосредоточен на проверке характеристик декодирования приемников LoRa.

С этой целью с устройства LoRa на шлюз было отправлено около 10 000 пакетов, а индикаторы уровня принятого сигнала (RSSI) полученных пакетов были записаны при перемещении конечного устройства.Шлюз размещался в помещении, а устройство — на улице, в городской среде. Все пакеты были отправлены с полосой пропускания 125 кГц и кодовой скоростью 4/5. Мощность передачи устройства была установлена на минимум (2 дБмВт, с антенной 3 дБи), чтобы ограничить расстояние, которое необходимо покрыть до достижения низких значений RSSI. Порядок величины расстояния между оконечным устройством и шлюзом, на котором начали теряться пакеты, составлял 100 м. Минимальные наблюдаемые RSSI показаны в.

Минимальные наблюдаемые RSSI с разными коэффициентами распространения.

Эти результаты измерений немного превышают указанные значения, и ожидаемого уменьшения с увеличением коэффициента расширения не наблюдается. Однако пакеты, достигающие самых низких значений RSSI, также были получены с высоким SINR, близким к 20 дБ. Вероятно, это связано с тем, что шлюз находится в помещении, что приводит к дополнительному затемнению.

Следует отметить, что наблюдаемые RSSI уже на 6 дБ ниже указанных RSSI при использовании FSK [19].

3.4.2. Покрытие сети

Этот эксперимент направлен на тестирование покрытия сети LoRa.Испытания проводились в пригороде Парижа, в основном с малоэтажными жилыми домами. Температура составляла 15 ° C, а влажность окружающей среды составляла 55%. Шлюз находился на втором этаже дома, за окном. Было выбрано пять различных контрольных точек с расстоянием до шлюза, как показано на. Конечное устройство во время испытаний находилось в автомобиле.

Мощность передачи оконечного устройства была установлена на 14 дБм, что является значением по умолчанию, как указано в [23]. Чтобы проверить производительность различных факторов расширения, подтверждение и повторная передача пакетов были отключены.Также была отключена проверка канала, чтобы коэффициент расширения не изменился даже в случае потери пакетов; по умолчанию LoRa адаптирует коэффициент распространения в соответствии с качеством связи. Для испытаний были выбраны коэффициенты распространения 7, 9 и 12.

,показывает коэффициент доставки пакетов с разными коэффициентами расширения на разных расстояниях. В каждом тесте на сетевой сервер передается около 100 пакетов с порядковым номером. Чем выше коэффициент распространения, тем лучше охват, как описано в разделе 3.2: для коэффициента расширения 12 более 80% пакетов были получены в точке D (2800 м), в то время как при использовании коэффициента расширения семи пакетов не было получено ни одного пакета. Стоит отметить, что шлюз располагался на втором этаже, который находился примерно в 5 м над землей (обычно такая базовая станция должна располагаться на большей высоте для достижения лучшего покрытия), а контрольная точка D находилась сразу за ней. здание семи этажей. Высокая степень доставки с использованием высокого коэффициента расширения имеет цену гораздо более низкой скорости передачи данных, как показано в уравнении (2).С другой стороны, покрытие сети с низкими коэффициентами распространения намного меньше.

Коэффициент доставки пакетов при полевом тесте LoRa.

Важно отметить, что целью приведенных выше тестов является проверка покрытия физического уровня LoRa с использованием различных коэффициентов расширения. В реальной сети LoRa с протоколом LoRaWAN конечные устройства могут автоматически увеличивать коэффициент расширения, если передача с более низким коэффициентом расширения не удалась. Кроме того, при необходимости используется ретрансляция.Следовательно, в сети с LoRaWAN может быть достигнута более высокая степень доставки.

4. Протокол LoRaWAN

LoRaWAN — это протокол MAC, созданный для использования физического уровня LoRa. Он разработан в основном для сенсорных сетей, в которых датчики обмениваются пакетами с сервером с низкой скоростью передачи данных и относительно длинными интервалами времени (одна передача в час или даже дни). В этом разделе описывается спецификация LoRaWAN V1.0 [23], выпущенная в январе 2015 года.

4.1. Компоненты сети LoRaWAN

Некоторые компоненты сети определены в спецификации LoRaWAN и необходимы для формирования сети LoRaWAN: конечные устройства, шлюзы (т.е., базовые станции) и сетевой сервер.

Конечное устройство: датчики с низким энергопотреблением, которые обмениваются данными со шлюзами с помощью LoRa.

Шлюз: промежуточные устройства, которые пересылают пакеты, поступающие от конечных устройств, на сетевой сервер через интерфейс обратного IP-соединения, обеспечивающий большую пропускную способность, например Ethernet или 3G. В развертывании LoRa может быть несколько шлюзов, и один и тот же пакет данных может быть получен (и перенаправлен) более чем одним шлюзом.

Сетевой сервер: отвечает за дедупликацию и декодирование пакетов, отправленных устройствами, и генерацию пакетов, которые должны быть отправлены обратно на устройства.