Планирование эвакуации — тест по БЖД и ОБЖ с ответами

Итоговое тестирование по теме планирование эвакуации. В тесте охватываются вопросы тесно связанные с разделами чс, факторы защиты населения, меры предотвращения. Здание предназначено для выявления усвоенных знаний у студентам по учебным дисциплинам ОБЖ и БЖД. Всего в тесте 29 вопросов, на которые требуется дать правильный ответ. Специалисты нашей компании, уже отметили верные ответы, поэтому с подготовкой к предстоящему зачету у вас не должно возникнуть проблем. Если же у вас остались какие-то вопросы, то вы можете написать нам в чат или позвонить на горячую линию. Консультация проводиться бесплатно.

Тестовый вопрос: Первостепенный объект защиты

[верно] человек

Тестовый вопрос: Регион биосферы в прошлом, преобразованный людьми с помощью прямого или косвенного воздействия технических средств в целях наилучшего соответствия своим материальным и социально-экономическим потребностям называется…

[верно] техносферой

Тестовый вопрос: Угроза международной глобальной безопасности

[верно] угроза подъема уровня Мирового океана

Тестовый вопрос: Постановление правительства РФ от 30.

12.2003 №794 …

12.2003 №794 …[верно] «О единой государственной системе предупреждения и ликвидации чрезвычайных ситуаций»

Тестовый вопрос: Авария на радиационно опасном объекте, приводящая к выходу или выбросу радиоактивных веществ и (или) ионизирующих излучений за предусмотренные проектом для нормальной эксплуатации данного объекта называется … аварией.

[верно] радиационной аварией

Тестовый вопрос: Исходные данные для планирования эвакуации и рассредоточения города (района)

[верно] общая численность населения, проживающего в городе, районе

[верно] санитарное состояние населенных пунктов

[верно] наличие защитных сооружений, их вместимость и защитные свойства

Тестовый вопрос: Объекты защиты системы глобальная безопасность

[верно] человечество

[верно] техносфера

[верно] биосфера

Тестовый вопрос: Какое сильное ядовитое вещество применяется в промышленных холодильных установках?

[верно] аммиак

Тестовый вопрос: Чрезвычайная ситуация – это:

[верно] обстановка на определенной территории, которая может повлечь за собой человеческие жертвы и нарушение условий жизнедеятельности людей

Тестовый вопрос: К территориальной относится ЧС, в результате которой пострадало свыше __________ при условии, что зона ЧС не выходит за пределы субъекта РФ:

[верно] 50, но не более 500 человек

Тестовый вопрос: Министерство Российской Федерации по делам гражданской обороны, чрезвычайным ситуациям и ликвидации последствий стихийных бедствий (МЧС России) был создан в … году.

[верно] 1994

Тестовый вопрос: Полномочия Правительства РФ в области ГО

[верно] руководит организацией и ведением ГО

Тестовый вопрос: Метеорологические ЧС природного характера

[верно] снежные бури

[верно] смерчи

Тестовый вопрос: Для уничтожения грызунов – переносчиков возбудителей инфекционных болезней проводится:

[верно] дератизация

Тестовый вопрос: Если зона ЧС не выходит за пределы, пострадало не более 10 человек и ущерб составляет не более 1000 минимальных затрат, то такая ЧС:

[верно] частная и объектовая

Тестовый вопрос: Последовательность оказания первой медицинской помощи при открытых переломах

[верно] 1 Остановить кровотечение и обработать края раны антисептиком

[верно] 2 В область перелома наложить стерильную повязку

[верно] 3 Дать обезболивающее средство

[верно] 4 Провести (иммобилизацию) обездвиживание конечности

Тестовый вопрос: Вредные условия труда характеризуются:

Тестовый вопрос: Опасные (экстремальные) условия труда характеризуются:

[верно] уровнем производственных факторов, создающих угрозу для жизни

Тестовый вопрос: К угрозам международной глобальной безопасности относятся:

[верно] угроза подъема уровня Мирового океана

Тестовый вопрос: Медицинские средства защиты

[верно] индивидуальный противохимический пакет

[верно] аптечка индивидуальная

Тестовый вопрос: Сильное ядовитое вещество, применяемое для очистки воды на водонасосных станциях

[верно] хлор

Тестовый вопрос: К локальной относится ЧС, в результате которой пострадало не более ______ человек, при условии, что ЧС не выходит за пределы территории объекта:

[верно] 10

Тестовый вопрос: Организационный принцип, состоящий в одновременном применении нескольких устройств, способов, приемов, направленных на защиту от одной и той же опасности – принцип …

[верно] резервирования

Тестовый вопрос: Что является одной из самых серьезных опасностей при пожаре?

[верно] ядовитый дым

Тестовый вопрос: На основании какого Федерального закона вводится режимы функционирования РСЧС

Тестовый вопрос: Из перечисленных медицинских препаратов: 1.

противоболевое 2. радиозащитное 3. противобактериальное 4. противорвотное 5. средство для остановки кровообращения 6. средство против ожогов – в состав аптечки А4-2 входят:

противоболевое 2. радиозащитное 3. противобактериальное 4. противорвотное 5. средство для остановки кровообращения 6. средство против ожогов – в состав аптечки А4-2 входят:[верно] только 1, 2, 3, 4

Тестовый вопрос: При необходимости эвакуации второй комплект ключей от квартиры готовится для:

[верно] сдачи в РЭУ

Тестовый вопрос: Управленческий принцип, опирающийся на распределение материальных благ и моральных поощрений в зависимости от результатов труда работающего – принцип …

[верно] стимулирования

Тестовый вопрос: К дополнительным средствам технической защиты относятся:

[верно] предупреждающие надписи

[верно] средства освещения рабочего места

12. Вредные условия труда характеризуются: наличием вредных производственных факторов, оказывающих неблагоприятное

12. Вредные условия труда характеризуются:наличием вредных производственных факторов, оказывающих неблагоприятное воздействие на организм (*ответ к тесту*)

уровнем факторов среды, приводящих к функциональным изменениям состояния организма

уровнем производственных факторов, вызывающих максимальное напряжение организма

наличием вредных производственных факторов, оказывающих нежелательное воздействие на организм

13.

К дополнительным средствам технической защиты относятся:

К дополнительным средствам технической защиты относятся:установка ограждений

установка экранов

предупреждающие надписи (*ответ к тесту*)

замена технических операций

средства освещения рабочего места (*ответ к тесту*)

14. Пространство, в котором постоянно существует или периодически возникает опасность называется …

ноксосферой (*ответ к тесту*)

биосферой

техносферой

ультрасферой

15. К принципам обеспечения безопасности труда относятся:

принцип защиты расстоянием (*ответ к тесту*)

принцип подавления химического загрязнения

принцип подавления опасности в источнике ее возникновения (*ответ к тесту*)

принцип активности и нормализации

принцип подавления неблагоприятного влияния

16. Постановление правительства РФ от 30.12.2003 №794 …

«Об утверждении Типового паспорта безопасности опасного объекта»

«Об утверждении и введении в действие Правил эксплуатации защитных сооружений гражданской обороны»

«О пожарной безопасности»

«О промышленной безопасности опасных производственных объектов»

17.

Опасности делятся …

Опасности делятся …по нарушению защиты

по объективной сложности

по средствам защиты

по месту действия (*ответ к тесту*)

по характеру воздействия на человека (*ответ к тесту*)

18. К задачам безопасности жизнедеятельности относятся:

снижение вероятности проявления опасностей (*ответ к тесту*)

теоретический анализ и выявление опасностей (*ответ к тесту*)

использование моделирования угроз

использование моделирования опасностей

сегментация информации по угрозам

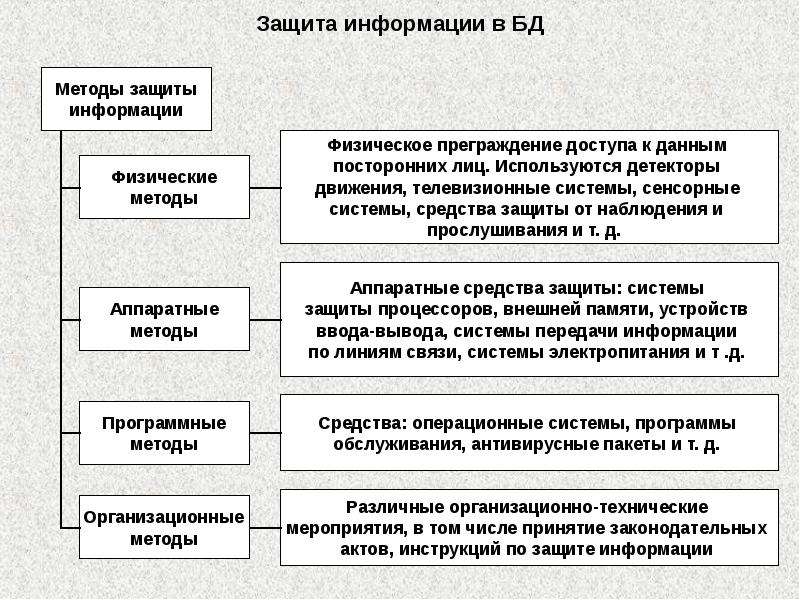

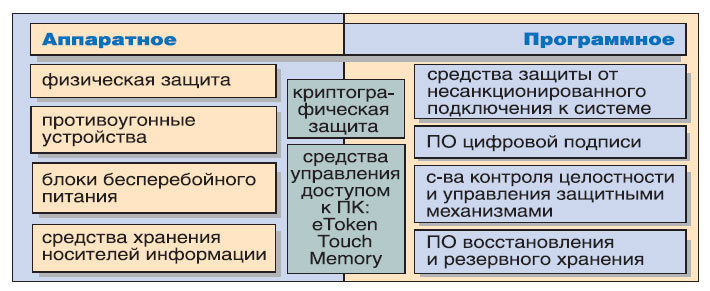

Классификация средств инженерно-технической защиты информации

Средства инженерно-технической защиты информации реализуют рассмотренные методы защиты информации от всех известных угроз. Их классификация на рис. 19.9 соответствует классификации угроз. На первом уровне классификационной схемы все средства инженерно-технической защиты разделены на 2 группы: средства противодействия угрозам воздействия и средства противодействия утечке информации.

Средства противодействия угрозам воздействия обеспечивают физическую защиту источников информации и их техническую охрану. Средства физической защиты включают инженерные конструкции и средства контроля и управления доступом в контролируемую зону людей и транспорта.

Средства технической охраны обеспечивают:

• обнаружение носителей угроз воздействия;

• наблюдение в контролируемой зоне за источниками угроз воздействия;

• нейтрализацию угроз воздействия;

• управление средствами технической охраны.

Так как угрозу утечки информации по оптическому каналу создает скрытное наблюдение, по акустическому каналу — подслушивание, в радиоэлектронном канале — перехват сигналов, а в вещественном канале — неконтролируемые выброс и сброс отходов дело- и технического производства, то средства противодействия утечке информации включают:

• средства противодействия наблюдению;

• средства противодействия подслушиванию;

• средства противодействия перехвату;

• средства защиты информации от утечки по вещественному каналу.

Рис. 19.9. Классификация средств инженерно-технической защиты информации

Предотвращение утечки информации в каждом из каналов обеспечивается одним из методов скрытия: временного, пространственного, структурного и энергетического скрытия. Следовательно, средства предотвращения утечки информации в любом из каналов утечки информации можно разделить на средства структурного, энергетического, пространственного и временного скрытия.

Вопросы для самопроверки 1. Состав системы инженерно-технической защиты инфррмации.

2. Основные функции комплексов подсистемы физической защиты источников информации.

3. Типы технических средств подсистемы физической защиты источников информации.

4. Назначение и состав средств системы контроля и управления доступом.

5. Типы идентификаторов. Преимущества и недостатки биометрических идентификаторов по сравнению с атрибутными.

6. Типы технических средств охраны.

7. Средства, применяемые для нейтрализации угроз.

8. Основные функции комплексов подсистемы защиты информации от утечки.

9. Типы технических средств подсистемы защиты информации от утечки.

10. Чем отличаются средства дистанционного и непосредственного подслушивания?

11. Влияние условий эксплуатации наземных технических средств добывания на их характеристики.

Глава 20. Средства инженерной защиты

Средства инженерной защиты объединяют конструкции, затрудняющие движение злоумышленника и распространение стихийной силы к источнику информации, и включают ограждения территории, зданий и помещений, шкафы, сейфы и хранилища, а также средства системы контроля и управления доступом людей и транспорта в контролируемые зоны.

По степени защиты ограждения делят на 4 класса. Ограждения из различных некапитальных конструкций высотой не менее 2 м относятся к ограждениям 1-го класса. Деревянные сплошные ограждения толщиной не менее 40 мм, металлические сетчатые или решетчатые высотой не менее 2 м образуют ограждения 2-го класса. Железобетонные, каменные, кирпичные сплошные металлические ограждения высотой не менее 2,5 м представляют собой ограждения 3-го класса. Монолитные железобетонные, каменные, кирпичные ограждения высотой 2,5 м, оборудованные дополнительным ограждением, являются ограждениями 4-го класса.

Железобетонные, каменные, кирпичные сплошные металлические ограждения высотой не менее 2,5 м представляют собой ограждения 3-го класса. Монолитные железобетонные, каменные, кирпичные ограждения высотой 2,5 м, оборудованные дополнительным ограждением, являются ограждениями 4-го класса.

⇐Управление силами и средствами системы инженерно-технической защиты информации | Инженерно-техническая защита информации | Ограждения территории⇒

Способы защиты информации | Методы и средства защиты информации

Данные в компьютерных системах подвержены риску утраты из-за неисправности или уничтожения оборудования, а также риску хищения. Способы защиты информации включают использование аппаратных средств и устройств, а также внедрение специализированных технических средств и программного обеспечения.

Способы неправомерного доступа к информации

Залогом успешной борьбы с несанкционированным доступом к информации и перехватом данных служит четкое представление о каналах утечки информации.

Интегральные схемы, на которых основана работа компьютеров, создают высокочастотные изменения уровня напряжения и токов. Колебания распространяются по проводам и могут не только трансформироваться в доступную для понимания форму, но и перехватываться специальными устройствами. В компьютер или монитор могут устанавливаться устройства для перехвата информации, которая выводится на монитор или вводится с клавиатуры. Перехват возможен и при передаче информации по внешним каналам связи, например, по телефонной линии.

Методы защиты

На практике используют несколько групп методов защиты, в том числе:

- препятствие на пути предполагаемого похитителя, которое создают физическими и программными средствами;

- управление, или оказание воздействия на элементы защищаемой системы;

- маскировка, или преобразование данных, обычно – криптографическими способами;

- регламентация, или разработка нормативно-правовых актов и набора мер, направленных на то, чтобы побудить пользователей, взаимодействующих с базами данных, к должному поведению;

- принуждение, или создание таких условий, при которых пользователь будет вынужден соблюдать правила обращения с данными;

-

побуждение, или создание условий, которые мотивируют пользователей к должному поведению.

Каждый из методов защиты информации реализуется при помощи различных категорий средств. Основные средства – организационные и технические.

Регламент по обеспечению информационной безопасности – внутренний документ организации, который учитывает особенности бизнес-процессов и информационной инфраструктуры, а также архитектуру системы.

Организационные средства защиты информации

Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности.

Чаще всего специалисты по безопасности:

- разрабатывают внутреннюю документацию, которая устанавливает правила работы с компьютерной техникой и конфиденциальной информацией;

- проводят инструктаж и периодические проверки персонала; инициируют подписание дополнительных соглашений к трудовым договорам, где указана ответственность за разглашение или неправомерное использование сведений, ставших известных по работе;

- разграничивают зоны ответственности, чтобы исключить ситуации, когда массивы наиболее важных данных находятся в распоряжении одного из сотрудников; организуют работу в общих программах документооборота и следят, чтобы критически важные файлы не хранились вне сетевых дисков;

- внедряют программные продукты, которые защищают данные от копирования или уничтожения любым пользователем, в том числе топ-менеджментом организации;

-

составляют планы восстановления системы на случай выхода из строя по любым причинам.

Если в компании нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации.

Что такое ИБ-аутсорсинг и как он работает? Читать.

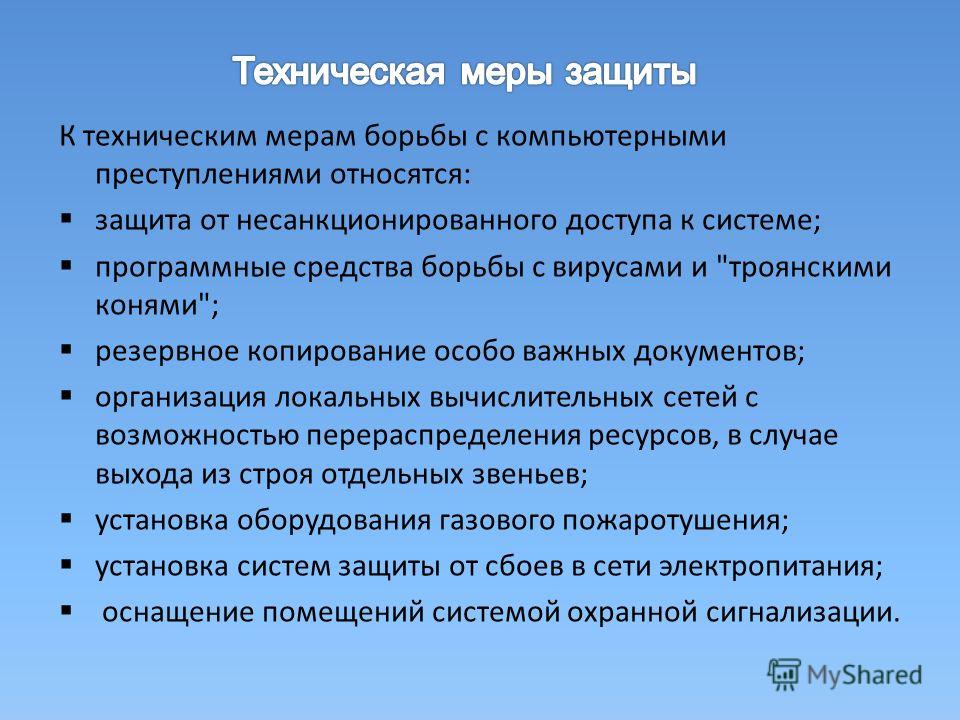

Технические средства защиты информации

Группа технических средств защиты информации совмещает аппаратные и программные средства. Основные:

- резервное копирование и удаленное хранение наиболее важных массивов данных в компьютерной системе – на регулярной основе;

- дублирование и резервирование всех подсистем сетей, которые имеют значение для сохранности данных;

- создание возможности перераспределять ресурсы сети в случаях нарушения работоспособности отдельных элементов;

- обеспечение возможности использовать резервные системы электропитания;

- обеспечение безопасности от пожара или повреждения оборудования водой;

-

установка программного обеспечения, которое обеспечивает защиту баз данных и другой информации от несанкционированного доступа.

В комплекс технических мер входят и меры по обеспечению физической недоступности объектов компьютерных сетей, например, такие практические способы, как оборудование помещения камерами и сигнализацией.

Аутентификация и идентификация

Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация.

Идентификация – это механизм присвоения собственного уникального имени или образа пользователю, который взаимодействует с информацией.

Аутентификация – это система способов проверки совпадения пользователя с тем образом, которому разрешен допуск.

Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты – пароль.

Простейший способ защиты – пароль.

ПОПРОБУЙТЕ «СЁРЧИНФОРМ КИБ»!

Полнофункциональное ПО без ограничений по пользователям и функциональности.

Безопасность данных: важность, типы и решения

Безопасность данных — это набор процессов и практик, предназначенных для защиты вашей критически важной экосистемы информационных технологий (ИТ). Это включало файлы, базы данных, учетные записи и сети. Эффективная защита данных использует набор средств управления, приложений и методов, которые определяют важность различных наборов данных и применяют наиболее подходящие меры безопасности.

Эффективная защита данных учитывает конфиденциальность различных наборов данных и соответствующие нормативные требования.Как и другие положения кибербезопасности — периметр и безопасность файлов, чтобы назвать несколько — безопасность данных не является решающим фактором для защиты от хакеров. Скорее, безопасность данных — это один из многих критических методов оценки угроз и снижения риска, связанного с хранением и обработкой данных.

Загрузите статистику утечки данных!

Здесь мы объясним, что такое безопасность данных, меры по повышению безопасности ваших данных и как это соотносится с нормативными требованиями и соответствием нормам.

Почему важна безопасность данных?

Безопасность данных имеет решающее значение для организаций государственного и частного секторов по разным причинам. Во-первых, существует юридическое и моральное обязательство компаний защищать данные своих пользователей и клиентов от попадания в чужие руки. Финансовые компании, например, могут подпадать под действие стандарта безопасности данных индустрии платежных карт (PCI DSS), который вынуждает компании принимать все разумные меры для защиты данных пользователей.

Тогда существует репутационный риск утечки данных или взлома.Если вы не относитесь серьезно к безопасности данных, ваша репутация может быть необратимо испорчена в случае публичного громкого взлома или взлома. Не говоря уже о финансовых и материально-технических последствиях утечки данных. Вам нужно будет потратить время и деньги, чтобы оценить и устранить ущерб, а также определить, какие бизнес-процессы вышли из строя, а что нужно улучшить.

Не говоря уже о финансовых и материально-технических последствиях утечки данных. Вам нужно будет потратить время и деньги, чтобы оценить и устранить ущерб, а также определить, какие бизнес-процессы вышли из строя, а что нужно улучшить.

Типы защиты данных

Контроль доступа

Этот тип мер безопасности данных включает ограничение как физического, так и цифрового доступа к критически важным системам и данным.Это включает в себя обеспечение защиты всех компьютеров и устройств с помощью обязательного входа в систему, а также то, что в физические пространства может входить только уполномоченный персонал.

Аутентификация

Подобно контролю доступа, аутентификация относится конкретно к точной идентификации пользователей до того, как они получат доступ к данным. Обычно это включает в себя такие вещи, как пароли, ПИН-коды, токены безопасности, считывающие карты или биометрические данные.

Резервное копирование и восстановление

Хорошая безопасность данных означает, что у вас есть план безопасного доступа к данным в случае сбоя системы, аварии, повреждения данных или взлома. Вам понадобится резервная копия данных, хранящаяся в отдельном формате, например на физическом диске, в локальной сети или в облаке, для восстановления в случае необходимости.

Вам понадобится резервная копия данных, хранящаяся в отдельном формате, например на физическом диске, в локальной сети или в облаке, для восстановления в случае необходимости.

Удаление данных

Вам нужно правильно и регулярно удалять данные. При удалении данных используется программное обеспечение для полной перезаписи данных на любом устройстве хранения, и оно более безопасно, чем стандартное удаление данных. Удаление данных подтверждает, что данные невозможно восстановить и, следовательно, они не попадут в чужие руки.

Маскирование данных

При использовании программного обеспечения для маскирования данных информация скрывается за счет скрытия букв и цифр с помощью прокси-символов.Это эффективно маскирует ключевую информацию, даже если неавторизованная сторона получает к ней доступ. Данные возвращаются в исходную форму только после того, как авторизованный пользователь получает их.

Отказоустойчивость данных

Всесторонняя безопасность данных означает, что ваши системы могут выдержать отказы или восстановиться после сбоев. Повышение отказоустойчивости вашего оборудования и программного обеспечения означает, что такие события, как отключение электроэнергии или стихийные бедствия, не поставят под угрозу безопасность.

Повышение отказоустойчивости вашего оборудования и программного обеспечения означает, что такие события, как отключение электроэнергии или стихийные бедствия, не поставят под угрозу безопасность.

Шифрование

Компьютерный алгоритм преобразует текстовые символы в нечитаемый формат с помощью ключей шифрования.Только авторизованные пользователи с соответствующими ключами могут разблокировать и получить доступ к информации. Все, от файлов и базы данных до сообщений электронной почты, может и должно быть в той или иной степени зашифровано.

Основные элементы защиты данных

Существует три основных элемента безопасности данных, которых должны придерживаться все организации: конфиденциальность, целостность и доступность. Эти концепции также называются «Триадой ЦРУ», функционирующей как модель безопасности и структура для первоклассной защиты данных.Вот что означает каждый основной элемент с точки зрения защиты ваших конфиденциальных данных от несанкционированного доступа и кражи данных.

- Конфиденциальность . Обеспечивает доступ к данным только авторизованным пользователям с соответствующими учетными данными.

- Целостность . Убедитесь, что все хранимые данные являются надежными, точными и не подлежат неоправданным изменениям.

- Наличие . Обеспечивает легкий и безопасный доступ к данным для текущих бизнес-нужд.

Правила безопасности данных

Безопасность данных является критическим элементом соответствия нормативным требованиям, независимо от того, в какой отрасли или секторе работает ваша организация. В большинстве, если не во всех, нормативных документах безопасность данных является ключевым аспектом соблюдения нормативных требований. Поэтому вам нужно серьезно отнестись к безопасности данных и работать с опытным партнером по комплаенсу, чтобы убедиться, что вы принимаете все правильные меры.

Вот некоторые из основных структур соответствия, которые ставят безопасность данных во главу угла:

Технологии защиты данных

Использование правильных технологий защиты данных может помочь вашей организации предотвратить взломы, снизить риски и обеспечить соблюдение защитных мер безопасности.

Аудит данных

Нарушения безопасности часто неизбежны, поэтому вам необходимо создать процесс, который устранит первопричину. Программные решения для аудита данных фиксируют такие вещи, как управляющие изменения данных, записи о том, кто получил доступ к конфиденциальной информации и используемые пути к файлам, и сообщают о них. Все эти аудиторские процедуры жизненно важны для процесса расследования нарушений. Надлежащие решения для аудита данных также позволяют ИТ-администраторам наглядно предотвращать несанкционированные изменения и потенциальные нарушения.

Оповещения данных в реальном времени

Обычно компаниям требуется несколько месяцев, прежде чем они обнаруживают, что нарушение данных действительно имело место. Слишком часто компании обнаруживают нарушения через своих клиентов или сторонних поставщиков и подрядчиков, а не через собственные ИТ-отделы. Используя системы реального времени и технологии мониторинга данных, вы сможете быстрее обнаруживать утечки. Это помогает снизить вероятность уничтожения, потери, изменения или несанкционированного доступа к персональным данным.

Слишком часто компании обнаруживают нарушения через своих клиентов или сторонних поставщиков и подрядчиков, а не через собственные ИТ-отделы. Используя системы реального времени и технологии мониторинга данных, вы сможете быстрее обнаруживать утечки. Это помогает снизить вероятность уничтожения, потери, изменения или несанкционированного доступа к персональным данным.

Оценка риска данных

Оценка риска данных поможет вашей организации выявить наиболее уязвимые и конфиденциальные данные. Полная оценка рисков также предложит надежные и повторяемые шаги по определению приоритетов и устранению серьезных рисков безопасности. Процесс начинается с выявления конфиденциальных данных, к которым осуществляется доступ через глобальные группы, данных, которые устарели, или данных с несовместимыми разрешениями. Точная оценка риска резюмирует важные выводы, выявляет уязвимости и включает приоритетные рекомендации по исправлению.

Минимизация данных

Традиционно организации считали преимуществом наличие как можно большего объема данных. Всегда был потенциал, что это может пригодиться в будущем. Сегодня большие объемы данных рассматриваются как препятствие с точки зрения безопасности. Чем больше у вас данных, тем больше будет мишеней для хакеров. Вот почему минимизация данных сейчас является ключевой тактикой безопасности. Никогда не храните больше данных, чем необходимо, и следуйте всем рекомендациям по минимизации данных.

Всегда был потенциал, что это может пригодиться в будущем. Сегодня большие объемы данных рассматриваются как препятствие с точки зрения безопасности. Чем больше у вас данных, тем больше будет мишеней для хакеров. Вот почему минимизация данных сейчас является ключевой тактикой безопасности. Никогда не храните больше данных, чем необходимо, и следуйте всем рекомендациям по минимизации данных.

Удалить устаревшие данные

Если данные не существуют в вашей сети, они не могут быть скомпрометированы.Вот почему вы захотите удалить старые или ненужные данные. Используйте системы, которые могут отслеживать доступ к файлам и автоматически архивировать неиспользуемые файлы. В современную эпоху ежегодных приобретений, реорганизаций и «синергетических перемещений» весьма вероятно, что в сетях любого значительного размера есть несколько забытых серверов, которые остаются без уважительной причины.

Лучшие методы обеспечения безопасности данных

Не существует серебряной пули, которая могла бы гарантировать стопроцентную безопасность ваших данных. Однако есть несколько шагов, тактик и передовых методов, которые могут помочь свести к минимуму вероятность утечки, потери и раскрытия данных.

Однако есть несколько шагов, тактик и передовых методов, которые могут помочь свести к минимуму вероятность утечки, потери и раскрытия данных.

Файлы, конфиденциальные в карантине

Одна из распространенных ошибок управления данными — размещение конфиденциальных файлов на общем или открытом диске, доступном для всей компании. Вы захотите отказаться от этой практики, поместив конфиденциальные данные в безопасные области карантина. Получите контроль над своими данными с помощью программного обеспечения для защиты данных, которое постоянно классифицирует конфиденциальные данные и перемещает их в безопасное место.

Разрешения на основе поведения

Чрезмерно снисходительное поведение — еще одна распространенная ошибка, когда доступ к данным имеет больше людей, чем необходимо. Быстро возникает запутанная сеть временного доступа и разрешений, когда люди получают доступ к данным, которых им не должно быть. Ограничьте превышение разрешений с помощью программного обеспечения, которое профилирует поведение пользователей и автоматически устанавливает соответствующие разрешения на основе поведения с помощью проверки прав.

Подготовка к киберугрозам

Хорошая безопасность данных — это всегда думать о будущем.Вам понадобится надежная политика кибербезопасности, которая учитывает текущие и потенциальные будущие угрозы вашим данным. Сюда входят как внешние хакеры, так и внутренние угрозы. Помимо вашей политики, используйте программное обеспечение, которое обеспечивает мониторинг в реальном времени и оповещения о подозрительных действиях.

Удалить неиспользуемые данные

Хранение устаревших данных дольше, чем необходимо, представляет собой серьезную ответственность с точки зрения безопасности данных. Вам нужно иметь процессы и технологии для удаления конфиденциальных данных, которые больше не нужны для текущей бизнес-деятельности.Последнее, что вам нужно, — это гора данных, о которых вы не подозреваете, как сидячая утка для хакеров.

Возможности и решения

Помимо правильных технологий и передовых методов кибергигиены, ваша компания также должна располагать следующими возможностями бизнес-процессов и решениями для обеспечения постоянной безопасности данных.

Знать, где находятся данные

Очень важно знать, где находятся все ваши данные в любой момент времени. Сюда входят данные, которые вы используете в настоящее время, а также данные, которые следует удалить или утилизировать.Убедитесь, что у вас есть как технологии, так и процессы, которые обеспечат вам постоянную видимость ваших данных.

Отслеживание доступа пользователей

Одна из самых больших опасностей для безопасности данных — это внутренний персонал, получающий доступ к данным, которых им не должно быть. Следовательно, вам нужно будет отслеживать доступ пользователей, чтобы гарантировать, что только нужные люди получают доступ к наиболее конфиденциальным данным.

Блокирование деятельности с высоким риском

Не все действия по обработке данных одинаковы. Физические лица могут участвовать в деятельности с высокой степенью риска и перемещении данных, например, отправлять конфиденциальную информацию в незашифрованном формате по электронной почте. Вы хотите иметь системы и программное обеспечение, которые блокируют все виды деятельности с высоким риском.

Вы хотите иметь системы и программное обеспечение, которые блокируют все виды деятельности с высоким риском.

Как Varonis помогает в обеспечении безопасности данных

Для компаний, которые хранят данные и имеют обязательства по обеспечению безопасности в соответствии с GDPR или другими нормативными требованиями, понимание нашей миссии в Varonis поможет вам управлять и выполнять требования нормативных актов по защите данных и конфиденциальности.

Миссия Varonis проста: ваши данные — наша основная задача, а наша платформа безопасности данных защищает ваши файловые и почтовые системы от вредоносных программ, программ-вымогателей, APT и внутренних угроз.Мы ведем другую битву — ваши данные в первую очередь защищены. Не последний.

Мы постоянно собираем и анализируем данные о вашем предприятии как локально, так и в облаке. Затем мы используем пять потоков метаданных, чтобы гарантировать конфиденциальность, целостность и доступность данных вашей организации:

- Пользователи и группы — Varonis собирает информацию о пользователях и группах и отображает их отношения для получения полной картины организации учетных записей пользователей.

Мы поможем вам с настройкой конфиденциальности при создании пользователей, групп и разрешений на основе ролей.

Мы поможем вам с настройкой конфиденциальности при создании пользователей, групп и разрешений на основе ролей. - Разрешения — Платформа Varonis добавляет структуру файловой системы и разрешения от платформ, которые она отслеживает, и объединяет все в единую структуру для анализа, автоматизации и визуализации доступа.

- Активность доступа — Varonis постоянно проверяет все действия доступа, а также записывает и анализирует каждое прикосновение каждого пользователя. Varonis автоматически определяет администраторов, учетные записи служб и руководителей, создавая основу для всей деятельности.Теперь вы можете обнаруживать подозрительное поведение: будь то доступ инсайдера к конфиденциальному контенту, злоупотребление администратором своими привилегиями или шифрование и извлечение данных с помощью программ-вымогателей, таких как CryptoLocker.

- Телеметрия периметра — Varonis Edge анализирует данные с устройств периметра, таких как VPN, прокси-серверы и DNS, и объединяет эту информацию с активностью доступа к данным для обнаружения и остановки вредоносных вторжений и кражи данных.

- Content Classification — Varonis сканирует конфиденциальные и важные данные и может получать классификацию из других инструментов, таких как DLP или e-Discovery.Благодаря добавленному контексту вокруг конфиденциальных данных вы можете легко выявлять, блокировать и устранять переэкспонированные данные и другие уязвимости системы безопасности.

Часто задаваемые вопросы о безопасности данных

Существуют ли разные типы защиты данных?

Да. Хотя безопасность данных относится к общей практике защиты конфиденциальной информации, она может принимать различные формы. Брандмауэры, защита паролем и многофакторная аутентификация — это все типы мер безопасности, которые обычно используются.

Какова роль безопасности данных?

Функции безопасности данных для предотвращения утечки данных, снижения риска раскрытия данных и соблюдения нормативных требований.В любой организации роль безопасности данных заключается в обеспечении постоянного безопасного и надежного использования личных данных при минимальном риске раскрытия.

Что включает в себя безопасность данных?

Безопасность данных охватывает целый ряд технологий, бизнеса или организационных практик. Сюда входят такие вещи, как комплексная политика безопасности данных, программное обеспечение для кибербезопасности и бизнес-процессы тщательной очистки данных.

Заключительные мысли

Безопасность данных — это не просто разовый проект.Нет волшебной палочки, которой можно было бы махнуть, чтобы гарантировать полную безопасность ваших данных круглосуточно. Вместо этого вам нужно рассматривать безопасность данных как постоянное мероприятие в масштабах всей компании. Вам потребуются правильные методы, такие как очистка данных и карантин, работающие в тандеме с такими технологиями, как DatAlert.

Программное обеспечение для классификации данных также может оказаться критически важным для управления вашими данными, чтобы знать, что защищать, от кого и что удалять при необходимости. Вы также не должны упускать из виду важность безопасности данных, когда речь идет о соблюдении нормативных требований. Без надлежащей защиты данных вы подвергаете себя риску штрафов и пени.

Без надлежащей защиты данных вы подвергаете себя риску штрафов и пени.

Безопасность данных — это коллективная работа, к которой следует подходить со всех сторон. Понимая, что такое безопасность данных и какие меры вы можете предпринять для ее улучшения, вы минимизируете риск взлома, взлома или непреднамеренной потери данных.

технических и организационных мер безопасности Определение: 139 образцов

технических и организационных мер безопасности означает меры, направленные на защиту данных от случайного или незаконного уничтожения или случайной потери, изменения, несанкционированного раскрытия или доступа, в частности, когда обработка включает передачу данные по сети и от всех других незаконных форм обработки.Пункт 2: Объем и ответственность (1) Предметом настоящего контракта является исключительно передача данных от медицинской организации / больницы или исследователя в сеть ACGT. (2) В соответствии с этой областью, медицинская организация / больница несет ответственность за и контролирует анализ и хранение данных, выполняемые в своей организации, включая передачу данных в CDP. Как только данные передаются в сеть ACGT, их обработка находится под исключительной ответственностью и контролем CDP.Пункт 3: Обязательства экспортера данных Экспортер данных гарантирует и обязуется, что: 1. личные данные были собраны, обработаны и переданы в соответствии с законодательством, применимым к экспортеру данных. он должен передавать данные в сеть ACGT только в том случае, если заинтересованные пациенты были достаточно проинформированы экспортером данных и, следовательно, подписали все соответствующие формы согласия ACGT, перечисленные в Приложении B.3. (будет определено консорциумом) Альт. 1: он должен реализовать инструмент псевдонимизации, рекомендованный или принятый CDP в соответствии с пунктом 4 п.2. Экспортер данных будет полностью соблюдать инструкции по использованию установленного инструмента псевдонимизации. Альт. 2: он должен реализовать инструмент псевдонимизации, гарантирующий, что только де-факто анонимные данные будут поступать в сеть ACGT. он должен передавать данные в сеть ACGT только после запуска процедуры псевдонимизации, выбранной в соответствии с п.

Как только данные передаются в сеть ACGT, их обработка находится под исключительной ответственностью и контролем CDP.Пункт 3: Обязательства экспортера данных Экспортер данных гарантирует и обязуется, что: 1. личные данные были собраны, обработаны и переданы в соответствии с законодательством, применимым к экспортеру данных. он должен передавать данные в сеть ACGT только в том случае, если заинтересованные пациенты были достаточно проинформированы экспортером данных и, следовательно, подписали все соответствующие формы согласия ACGT, перечисленные в Приложении B.3. (будет определено консорциумом) Альт. 1: он должен реализовать инструмент псевдонимизации, рекомендованный или принятый CDP в соответствии с пунктом 4 п.2. Экспортер данных будет полностью соблюдать инструкции по использованию установленного инструмента псевдонимизации. Альт. 2: он должен реализовать инструмент псевдонимизации, гарантирующий, что только де-факто анонимные данные будут поступать в сеть ACGT. он должен передавать данные в сеть ACGT только после запуска процедуры псевдонимизации, выбранной в соответствии с п. 3, так что ни в коем случае прямые идентификационные данные участвующего пациента / субъекта данных не попадут в сеть ACGT. он гарантирует, что, когда данные ACGT хранятся внутри организации, они технически и организационно отделены от других данных.

3, так что ни в коем случае прямые идентификационные данные участвующего пациента / субъекта данных не попадут в сеть ACGT. он гарантирует, что, когда данные ACGT хранятся внутри организации, они технически и организационно отделены от других данных.Что такое кибербезопасность? Определение, передовой опыт и многое другое

Узнайте о кибербезопасности, о том, почему это важно, и о том, как начать создавать программу кибербезопасности, в этом выпуске нашей серии статей о защите данных 101.

Определение кибербезопасности

Кибербезопасность — это совокупность технологий, процессов и методов, предназначенных для защиты сетей, устройств, программ и данных от атак, повреждений или несанкционированного доступа. Кибербезопасность также может называться безопасностью информационных технологий.

Важность кибербезопасности

Кибербезопасность важна, потому что государственные, военные, корпоративные, финансовые и медицинские организации собирают, обрабатывают и хранят беспрецедентные объемы данных на компьютерах и других устройствах. Значительная часть этих данных может быть конфиденциальной информацией, будь то интеллектуальная собственность, финансовые данные, личная информация или другие типы данных, несанкционированный доступ или раскрытие которых может иметь негативные последствия. Организации передают конфиденциальные данные по сетям и на другие устройства в процессе ведения бизнеса, а кибербезопасность описывает дисциплину, предназначенную для защиты этой информации и систем, используемых для ее обработки или хранения.По мере роста объема и изощренности кибератак компании и организации, особенно те, которым поручена защита информации, относящейся к национальной безопасности, здравоохранению или финансовой отчетности, должны принимать меры для защиты своей конфиденциальной деловой и кадровой информации. Еще в марте 2013 года высшие должностные лица национальной разведки предупредили, что кибератаки и цифровой шпионаж представляют собой главную угрозу национальной безопасности, затмевая даже терроризм.

Значительная часть этих данных может быть конфиденциальной информацией, будь то интеллектуальная собственность, финансовые данные, личная информация или другие типы данных, несанкционированный доступ или раскрытие которых может иметь негативные последствия. Организации передают конфиденциальные данные по сетям и на другие устройства в процессе ведения бизнеса, а кибербезопасность описывает дисциплину, предназначенную для защиты этой информации и систем, используемых для ее обработки или хранения.По мере роста объема и изощренности кибератак компании и организации, особенно те, которым поручена защита информации, относящейся к национальной безопасности, здравоохранению или финансовой отчетности, должны принимать меры для защиты своей конфиденциальной деловой и кадровой информации. Еще в марте 2013 года высшие должностные лица национальной разведки предупредили, что кибератаки и цифровой шпионаж представляют собой главную угрозу национальной безопасности, затмевая даже терроризм.

Проблемы кибербезопасности

Для обеспечения эффективной кибербезопасности организации необходимо координировать свои усилия по всей своей информационной системе. Элементы киберпространства включают в себя все следующее:

Элементы киберпространства включают в себя все следующее:

- Сетевая безопасность: Процесс защиты сети от нежелательных пользователей, атак и вторжений.

- Безопасность приложений: Приложения требуют постоянных обновлений и тестирования, чтобы гарантировать защиту этих программ от атак.

- Безопасность конечных точек: Удаленный доступ — необходимая часть бизнеса, но также может быть слабым местом для данных. Безопасность конечных точек — это процесс защиты удаленного доступа к сети компании.

- Безопасность данных: Внутри сетей и приложений находятся данные. Защита информации о компании и клиентах — это отдельный уровень безопасности.

- Управление идентификацией: По сути, это процесс понимания доступа каждого человека в организации.

- Безопасность баз данных и инфраструктуры: Все в сети включает базы данных и физическое оборудование.

Не менее важна защита этих устройств.

Не менее важна защита этих устройств. - Облачная безопасность: Многие файлы находятся в цифровой среде или «облаке».Защита данных в 100% онлайн-среде представляет собой большое количество проблем.

- Мобильная безопасность: Мобильные телефоны и планшеты сами по себе связаны практически со всеми видами проблем безопасности.

- Аварийное восстановление / планирование непрерывности бизнеса: В случае нарушения, стихийного бедствия или других событий данные должны быть защищены, и бизнес должен продолжаться. Для этого вам понадобится план. Обучение конечных пользователей: пользователи могут быть сотрудниками, имеющими доступ к сети, или клиентами, входящими в приложение компании.Воспитание хороших привычек (смена пароля, двухфакторная аутентификация и т. Д.) — важная часть кибербезопасности.

Самая сложная проблема в области кибербезопасности — это постоянно меняющийся характер самих рисков безопасности. Традиционно организации и правительство сосредотачивали большую часть своих ресурсов кибербезопасности на безопасности периметра, чтобы защитить только самые важные компоненты системы и защитить себя от известных угроз. Сегодня этого подхода недостаточно, поскольку угрозы развиваются и меняются быстрее, чем организации могут успевать.В результате консультативные организации продвигают более активные и адаптивные подходы к кибербезопасности. Точно так же Национальный институт стандартов и технологий (NIST) выпустил руководящие принципы в своей структуре оценки рисков, которые рекомендуют перейти к непрерывному мониторингу и оценке в реальном времени, подходу к безопасности, ориентированному на данные, в отличие от традиционной модели на основе периметра.

Традиционно организации и правительство сосредотачивали большую часть своих ресурсов кибербезопасности на безопасности периметра, чтобы защитить только самые важные компоненты системы и защитить себя от известных угроз. Сегодня этого подхода недостаточно, поскольку угрозы развиваются и меняются быстрее, чем организации могут успевать.В результате консультативные организации продвигают более активные и адаптивные подходы к кибербезопасности. Точно так же Национальный институт стандартов и технологий (NIST) выпустил руководящие принципы в своей структуре оценки рисков, которые рекомендуют перейти к непрерывному мониторингу и оценке в реальном времени, подходу к безопасности, ориентированному на данные, в отличие от традиционной модели на основе периметра.

Управление кибербезопасностью

Национальный альянс кибербезопасности через SafeOnline.org рекомендует нисходящий подход к кибербезопасности, при котором корпоративное руководство играет ведущую роль в определении приоритетов управления кибербезопасностью во всех бизнес-практиках. NCSA рекомендует компаниям быть готовыми «отреагировать на неизбежный киберинцидент, восстановить нормальную работу и обеспечить защиту активов и репутации компании». Руководящие принципы NCSA по проведению оценок киберрисков сосредоточены на трех ключевых областях: выявление «жемчужин» вашей организации или самой ценной информации, требующей защиты; определение угроз и рисков, с которыми сталкивается эта информация; и описание ущерба, который может понести ваша организация в случае потери или неправомерного раскрытия этих данных.При оценке киберрисков следует также учитывать любые правила, влияющие на то, как ваша компания собирает, хранит и защищает данные, такие как PCI-DSS, HIPAA, SOX, FISMA и другие. После оценки киберрисков разработайте и внедрите план по снижению киберрисков, защите «жемчужин короны», обозначенным в вашей оценке, и эффективному обнаружению инцидентов безопасности и реагированию на них. Этот план должен охватывать как процессы, так и технологии, необходимые для создания зрелой программы кибербезопасности. Это постоянно развивающаяся область, и передовые методы кибербезопасности должны развиваться, чтобы противостоять все более изощренным атакам, осуществляемым злоумышленниками.Сочетание надежных мер кибербезопасности с образованной и ориентированной на безопасность базой сотрудников обеспечивает лучшую защиту от киберпреступников, пытающихся получить доступ к конфиденциальным данным вашей компании. Хотя это может показаться сложной задачей, начните с малого и сосредоточьтесь на наиболее конфиденциальных данных, наращивая усилия по мере развития вашей киберпрограммы.

NCSA рекомендует компаниям быть готовыми «отреагировать на неизбежный киберинцидент, восстановить нормальную работу и обеспечить защиту активов и репутации компании». Руководящие принципы NCSA по проведению оценок киберрисков сосредоточены на трех ключевых областях: выявление «жемчужин» вашей организации или самой ценной информации, требующей защиты; определение угроз и рисков, с которыми сталкивается эта информация; и описание ущерба, который может понести ваша организация в случае потери или неправомерного раскрытия этих данных.При оценке киберрисков следует также учитывать любые правила, влияющие на то, как ваша компания собирает, хранит и защищает данные, такие как PCI-DSS, HIPAA, SOX, FISMA и другие. После оценки киберрисков разработайте и внедрите план по снижению киберрисков, защите «жемчужин короны», обозначенным в вашей оценке, и эффективному обнаружению инцидентов безопасности и реагированию на них. Этот план должен охватывать как процессы, так и технологии, необходимые для создания зрелой программы кибербезопасности. Это постоянно развивающаяся область, и передовые методы кибербезопасности должны развиваться, чтобы противостоять все более изощренным атакам, осуществляемым злоумышленниками.Сочетание надежных мер кибербезопасности с образованной и ориентированной на безопасность базой сотрудников обеспечивает лучшую защиту от киберпреступников, пытающихся получить доступ к конфиденциальным данным вашей компании. Хотя это может показаться сложной задачей, начните с малого и сосредоточьтесь на наиболее конфиденциальных данных, наращивая усилия по мере развития вашей киберпрограммы.

Теги: Защита данных 101, Кибербезопасность

Что такое безопасность данных? Определение и обзор безопасности данных

Безопасность данных — это практика защиты цифровой информации от несанкционированного доступа, повреждения или кражи на протяжении всего ее жизненного цикла.Это концепция, охватывающая все аспекты информационной безопасности, от физической защиты оборудования и устройств хранения до административного управления и контроля доступа, а также логической защиты программных приложений. Он также включает организационные политики и процедуры.

При правильной реализации надежные стратегии безопасности данных будут защищать информационные активы организации от действий киберпреступников, но они также защищают от внутренних угроз и ошибок человека, которые остаются одной из основных причин утечки данных сегодня.Безопасность данных включает в себя развертывание инструментов и технологий, которые повышают прозрачность организации в отношении того, где находятся ее важные данные и как они используются. В идеале эти инструменты должны иметь возможность применять такие средства защиты, как шифрование, маскирование данных и редактирование конфиденциальных файлов, а также автоматизировать отчетность для оптимизации аудита и соблюдения нормативных требований.

Бизнес-задачи

Цифровая трансформация коренным образом меняет все аспекты работы и конкуренции современных предприятий.Огромный объем данных, которые предприятия создают, манипулируют и хранят, растет, что вызывает все большую потребность в управлении данными. Кроме того, вычислительные среды стали более сложными, чем когда-то, обычно охватывая общедоступное облако, корпоративный центр обработки данных и многочисленные периферийные устройства, начиная от датчиков Интернета вещей (IoT) и заканчивая роботами и удаленными серверами. Эта сложность создает расширенную поверхность атаки, которую сложнее отслеживать и защищать.

В то же время растет осведомленность потребителей о важности конфиденциальности данных.В связи с растущим общественным спросом на инициативы по защите данных недавно были приняты многочисленные новые правила конфиденциальности, в том числе Европейский общий регламент по защите данных (GDPR) и Закон о защите прав потребителей Калифорнии (CCPA). Эти правила объединяют давние положения о безопасности данных, такие как Закон о переносимости и подотчетности в медицинском страховании (HIPAA), защищающий электронные медицинские записи, и Закон Сарбейнса-Оксли (SOX), защищающий акционеров публичных компаний от ошибок бухгалтерского учета и финансового мошенничества.При максимальных штрафах в миллионы долларов у каждого предприятия есть серьезный финансовый стимул для обеспечения соблюдения требований.

Ценность данных для бизнеса никогда не была выше, чем сегодня. Утрата коммерческой тайны или интеллектуальной собственности (ИС) может повлиять на будущие инновации и прибыльность. Таким образом, надежность становится все более важной для потребителей: 75% респондентов сообщают, что не будут покупать товары у компаний, которым не доверяют защиту своих данных.

Почему защита конфиденциальности сегодня проигрывает и как изменить правила игры

Есть классический эпизод шоу «Я люблю Люси», в котором Люси идет работать, упаковывая конфеты на конвейере.Очередь ускоряется, конфеты приближаются друг к другу, и по мере того, как они удаляются все дальше и дальше, Люси и ее напарница Этель борются все труднее и труднее, чтобы не отставать. «Я думаю, что мы ведем проигрышную игру», — говорит Люси.

Вот где мы находимся в сегодняшней Америке с конфиденциальностью данных. Все больше и больше данных о каждом из нас создается все быстрее и быстрее на все большем количестве устройств, и мы не успеваем за ними. Это проигрышная игра как для частных лиц, так и для нашей правовой системы. Если мы не изменим правила игры в ближайшее время, она обернется для нашей экономики и общества проигрышной игрой.

Все больше и больше данных о каждом из нас создается все быстрее и быстрее на все большем количестве устройств, и мы не успеваем за ними. Это проигрышная игра как для частных лиц, так и для нашей правовой системы.

Драма Cambridge Analytica стала последней в серии извержений, которые привлекли внимание людей так, как не привлекает постоянный поток утечек и злоупотреблений данными.

Первым из этих потрясений стало разоблачение Сноудена в 2013 году. Это привело к появлению длинных и захватывающих заголовков историй, которые пролили свет на объем информации о нас, которая может оказаться в неожиданных местах.Раскрытие информации также повысило осведомленность о том, как много можно узнать из таких данных («мы убиваем людей на основе метаданных», — сказал бывший директор АНБ и ЦРУ Майкл Хайден).

Афтершоки ощутили не только правительство, но и американские компании, особенно те, чьи имена и логотипы появлялись в новостях Сноудена. Они столкнулись с подозрением со стороны покупателей дома и сопротивлением рынка со стороны зарубежных покупателей. Чтобы восстановить доверие, они настаивали на том, чтобы раскрыть больше информации об объеме требований слежки и об изменениях в законах о слежке.Apple, Microsoft и Yahoo участвовали в публичных юридических баталиях с правительством США.

Затем произошла прошлогодняя утечка информации о системе Equifax, в результате которой была поставлена под угрозу идентификационная информация почти 146 миллионов американцев. Он был не больше, чем некоторые из длинных списков утечек данных, которые ему предшествовали, но он ударил сильнее, потому что он прошел через финансовую систему и затронул отдельных потребителей, которые никогда не вели дела с Equifax напрямую, но, тем не менее, должны были иметь дело с последствиями своей кредитной истории. оценки по экономической жизни.Для этих людей нарушение было еще одной демонстрацией того, как много важных данных о них перемещается без их контроля, но оказывает влияние на их жизнь.

Теперь статьи Cambridge Analytica привлекли еще более пристальное внимание общественности, в том числе в прямом эфире телеканалов, которые транслировали показания Марка Цукерберга перед Конгрессом. Многие из людей, чьи данные были собраны, были удивлены не только тем, что компания, о которой они никогда не слышали, получила так много личной информации, но и история Cambridge Analytica затрагивает все споры вокруг роли социальных сетей в катаклизме президентских выборов 2016 года. .По оценкам Facebook, Cambridge Analytica смогла использовать свое «академическое» исследование данных примерно о 87 миллионах американцев (в то время как перед выборами 2016 года генеральный директор Cambridge Analytica Александр Никс хвастался, что у него есть профили с 5000 точками данных по 220 миллионам американцев). С более чем двумя миллиардами пользователей Facebook по всему миру, многие люди заинтересованы в этом вопросе, и, как и истории Сноудена, он привлекает пристальное внимание во всем мире, как продемонстрировал Марк Цукерберг, выступая с законодательными показаниями по дороге в Европейский парламент. .

Истории Сноудена вынудили внести существенные изменения в слежку с принятием законодательства США, ограничивающего сбор телефонных метаданных и повышающих прозрачность и меры безопасности при сборе разведывательной информации. Приведут ли все слушания и внимание общественности к Equifax и Cambridge Analytica к аналогичным изменениям в коммерческом секторе Америки?

Я очень на это надеюсь. Я возглавлял рабочую группу администрации Обамы, которая разработала «Билль о правах потребителей», изданный Белым домом в 2012 году при поддержке как бизнеса, так и защитников конфиденциальности, а затем разработал законопроект, чтобы закрепить этот билль о правах в качестве закона.Законодательное предложение, выпущенное после того, как я ушел из правительства, не получило особой поддержки, поэтому эта инициатива остается незавершенным делом.

Истории Cambridge Analytica породили новые призывы к принятию некоторых федеральных законов о конфиденциальности со стороны членов Конгресса от обеих партий, редакционных коллегий и комментаторов. Позади шатер Цукербергских слушаний, сенаторы и конгрессмены думают о том, что делать дальше. Некоторые уже представили законопроекты, а другие думают о том, как могут выглядеть предложения о конфиденциальности.Журналы и обсуждения в Твиттере о том, что нужно делать, разошлись. Различные группы в Вашингтоне собираются для разработки предложений по законам.

На этот раз предложения могут попасть на более благодатную почву. Председатель сенатского комитета по торговле Джон Тьюн (R-SD) сказал, что «многие из моих коллег по обе стороны прохода были готовы подчиниться усилиям технологических компаний по саморегулированию, но это может измениться». Ряд компаний стали все более открытыми для обсуждения основного федерального закона о конфиденциальности.В частности, Цукерберг сказал CNN: «Я не уверен, что нас нельзя регулировать», а Тим Кук из Apple выразил свое твердое убеждение, что саморегулирование больше не является жизнеспособным.

В течение некоторого времени события меняют взгляд деловых кругов на перспективу принятия федерального законодательства о конфиденциальности.

Речь идет не только о борьбе с ущербом или адаптации к «techlash» и разочарованию потребителей. В течение некоторого времени события меняют взгляд деловых кругов на перспективу принятия федерального законодательства о конфиденциальности.Растущее распространение законодательства штата о сетевом нейтралитете, беспилотных летательных аппаратах, образовательных технологиях, считывателях номерных знаков и других предметах, и особенно широкое новое законодательство в Калифорнии, упреждающее инициативу голосования, сделали возможность единого набора федеральных правил для всех 50 штатов выглядят привлекательно. Для транснациональных компаний, которые потратили два года на подготовку к соблюдению нового закона о защите данных, который теперь вступил в силу в ЕС, касающегося всеобъемлющего закона США.закон больше не выглядит таким устрашающим. И все больше компаний видят ценность в общей базовой линии, которая может дать людям уверенность в том, как обрабатываются их данные и как они защищены от посторонних и преступников.

Это изменение в корпоративном секторе открывает возможность совпадения этих интересов с интересами защитников конфиденциальности во всеобъемлющем федеральном законодательстве, обеспечивающем эффективную защиту потребителей. Будет сложно найти компромисс для получения последовательных федеральных правил, которые упраздняют некоторые строгие законы штата и средства правовой защиты, но при наличии достаточно прочных федеральных базовых условий действия могут быть достижимы.

Snowden, Equifax и Cambridge Analytica дают три очевидных причины для принятия мер. Причин действительно квинтиллионы. Именно так быстро, по оценкам IBM, мы генерируем цифровую информацию, квинтиллионов байтов данных каждый день — число, за которым следуют 30 нулей. Этот взрыв вызван удвоением вычислительной мощности компьютеров каждые 18-24 месяцев, что привело к росту информационных технологий на протяжении всей компьютерной эпохи, и теперь это усугубляется миллиардами устройств, которые собирают и передают данные, устройства хранения и центры обработки данных, которые удешевляют его. и более легкое хранение данных с этих устройств, большая пропускная способность для более быстрой передачи этих данных и более мощное и сложное программное обеспечение для извлечения информации из этого массива данных.Все это становится возможным и усугубляется уникальностью сетевых эффектов — ценности, которая добавляется за счет связи с другими в сети — способами, которые мы все еще изучаем.

Эта информация Big Bang удваивает объем цифровой информации в мире каждые два года. Бурный рост объемов данных, ставящий во главу угла конфиденциальность и безопасность, будет ускоряться. Футуристы и бизнес-прогнозисты спорят о том, сколько десятков миллиардов устройств будут подключены в ближайшие десятилетия, но порядок величины очевиден — и он ошеломляет по своему влиянию на количество и скорость битов информации, перемещающихся по земному шару.Темпы изменений головокружительны, и они станут еще быстрее — гораздо более головокружительными, чем сборочный конвейер Люси.

Самые последние предложения по законодательству о конфиденциальности нацелены на отдельные части проблем, которые представляет этот взрыв. Нарушение Equifax привело к появлению законодательства, направленного на брокеров данных. Ответы на роль Facebook и Twitter в публичных дебатах были сосредоточены на раскрытии политической рекламы, на том, что делать с ботами, или на ограничениях онлайн-отслеживания рекламы. Законодательство большинства штатов нацелено на конкретные темы, такие как использование данных из продуктов в сфере образовательных технологий, доступ работодателей к учетным записям в социальных сетях и защита конфиденциальности от дронов и устройств считывания номерных знаков.Упрощение и расширение средств контроля конфиденциальности Facebook и недавние федеральные законопроекты о конфиденциальности в ответ на события направлены на повышение прозрачности и выбор потребителей. То же самое и с недавно принятым Законом о конфиденциальности Калифорнии.

Эта информация Big Bang удваивает объем цифровой информации в мире каждые два года. Бурный рост объемов данных, ставящий во главу угла конфиденциальность и безопасность, будет ускоряться. Самые последние предложения по законодательству о конфиденциальности нацелены на то, чтобы решить некоторые проблемы, которые представляет этот взрыв.

Подобные меры удваивают существующий в Америке режим конфиденциальности. Проблема в том, что эта система не может поспевать за взрывом цифровой информации, и распространение этой информации подорвало ключевые положения этих законов, и это становится все более очевидным. Наши действующие законы были разработаны для решения проблемы сбора и хранения структурированных данных правительством, бизнесом и другими организациями и работают по швам в мире, где мы все связаны и постоянно обмениваемся информацией.Пришло время для более комплексного и амбициозного подхода. Нам нужно мыслить масштабнее, иначе мы продолжим проигрывать.

Наши существующие законы разработаны как серия ответов на конкретные проблемы, шахматная доска федеральных законов и законов штатов, юриспруденции общего права, а также государственного и частного правоприменения, которая складывалась более чем за столетие. Все началось со знаменитой статьи (позднее) судьи Луи Брандейса и его партнера по правовым вопросам Сэмюэля Уоррена в Harvard Law Review в 1890 году, которая послужила основой для прецедентного права и статутов штатов на протяжении большей части ХХ века, большая часть которых касалась влияния средств массовой информации. на людей, которые хотели, как выразились Уоррен и Брандейс, «чтобы их оставили в покое.«С появлением мэйнфреймов были приняты первые законы о конфиденциальности данных, принятые в 1974 году, чтобы ограничить власть информации в руках крупных организаций, таких как банки и правительство: федеральный Закон о справедливой кредитной отчетности, который дает нам доступ к информации о кредитных отчетах и конфиденциальности. Закон, регулирующий федеральные агентства. Сегодня наша шахматная доска законов о конфиденциальности и безопасности данных охватывает данные, которые больше всего беспокоят людей. К ним относятся данные о здоровье, генетическая информация, записи об учащихся и информация, относящаяся к детям в целом, финансовая информация и электронные коммуникации (с разными правилами для операторов связи, поставщиков кабельного телевидения и электронной почты).

За пределами этих конкретных секторов нет полностью беззаконной зоны. С принятием закона в Алабаме в апреле прошлого года во всех 50 штатах теперь есть законы, требующие уведомления об утечках данных (с разными вариантами того, кто должен быть уведомлен, как быстро и при каких обстоятельствах). Вынуждая организации сосредоточить внимание на личных данных и способах их защиты, а также на участии в судебных процессах государственного и частного секторов, эти законы оказали значительное влияние на методы обеспечения конфиденциальности и безопасности. Кроме того, с 2003 года Федеральная торговая комиссия — как республиканское, так и демократическое большинство — использовала свои правоприменительные полномочия для регулирования недобросовестной и вводящей в заблуждение коммерческой практики и для пресечения необоснованной практики конфиденциальности и защиты информации.Это правоприменение, отраженное многими генеральными прокурорами штатов, в первую очередь полагалось на обман, основанный на невыполнении политики конфиденциальности и других обещаний конфиденциальности.

Эти рычаги принуждения в конкретных случаях, а также публичное разоблачение могут быть мощными инструментами для защиты конфиденциальности. Но в мире технологий, которые действуют в массовом масштабе, быстро движутся и делают что-то потому, что можно, реагирование на конкретные нарушения постфактум не обеспечивает достаточных ограждений.

По мере того, как вселенная данных продолжает расширяться, все больше и больше выходит за рамки различных конкретных законов в книгах.Сюда входит большая часть данных, которые мы генерируем в результате такого широкого использования, как поиск в Интернете, социальные сети, электронная коммерция и приложения для смартфонов. Изменения происходят быстрее, чем может адаптироваться законодательство или нормативные правила, и они стирают отраслевые границы, которые определяли наши законы о конфиденциальности. Возьмем, к примеру, мои умные часы: данные, которые они генерируют о моем пульсе и активности, подпадают под действие Закона о переносимости и подотчетности медицинского страхования (HIPAA), если они переданы моему врачу, но не когда они поступают в фитнес-приложения, такие как Strava ( где я могу сравнить свою работу с коллегами).В любом случае, это одни и те же данные, столь же чувствительные для меня и столь же опасные в чужих руках.

По мере того, как вселенная данных продолжает расширяться, все больше и больше данных выходит за рамки различных конкретных законов в книгах.

Нет смысла в том, что защита данных должна полностью зависеть от того, кто их хранит. Этот произвол будет распространяться по мере того, как все больше и больше подключенных устройств встраиваются во все, от одежды и автомобилей до бытовой техники и уличной мебели.Добавьте к этому разительные изменения в моделях бизнес-интеграции и инноваций: традиционные провайдеры телефонной связи, такие как Verizon и AT&T, начинают развлечение, в то время как стартапы запускаются в провинциях с финансовыми учреждениями, такими как торговля валютой и кредитование, и все виды предприятий соревнуются за место в автономном транспортном средстве. экосистема — и отраслевые границы, которые определяли защиту конфиденциальности США, перестают иметь смысл.

Передача такого количества данных в такое количество рук также меняет характер информации, которая защищена как конфиденциальная.Для большинства людей «личная информация» означает такую информацию, как номера социального страхования, номера счетов и другую информацию, которая является уникальной для них. Законы США о конфиденциальности отражают эту концепцию, нацеленные на «информацию, позволяющую установить личность», но специалисты по данным неоднократно демонстрировали, что этот фокус может быть слишком узким. Агрегирование и сопоставление данных из различных источников делают все более возможными привязку якобы анонимной информации к конкретным лицам и выведение характеристик и информации о них.В результате сегодня все более широкий спектр данных может стать личной информацией, то есть однозначно идентифицировать нас. Немногие законы или постановления обращаются к этой новой реальности.

В настоящее время почти каждый аспект нашей жизни находится где-то в руках какой-то третьей стороны. Это ставит под сомнение суждения об «ожиданиях конфиденциальности», которые были основной предпосылкой для определения объема защиты конфиденциальности. Эти суждения представляют собой двоичный выбор: если личная информация каким-либо образом является общедоступной или находится в руках третьей стороны, люди часто не ожидают конфиденциальности.Это особенно верно, когда речь идет о правительственном доступе к информации — электронные письма, например, номинально менее защищены в соответствии с нашими законами после того, как они хранятся 180 дней или более, а статьи и действия, находящиеся на виду, считаются категорически доступными для государственных органов. Но эта концепция также применяется к коммерческим данным в условиях обслуживания и к извлечению информации на общедоступных веб-сайтах, например, для двух примеров.

По мере того, как все больше устройств и датчиков будет разворачиваться в средах, через которые мы проходим в повседневной жизни, конфиденциальность станет невозможной, если будет считаться, что мы отказались от своей конфиденциальности, просто путешествуя по миру или делясь ею с любым другим человеком.Множество людей заявили, что конфиденциальность мертва, начиная со Скотта Макнили из Sun Microsystems еще в 20-м веке («у вас нет конфиденциальности… переживите это») и с тех пор поддержал хор отчаявшихся писателей. Без нормативных правил, обеспечивающих более постоянную привязку, чем меняющиеся ожидания, истинная конфиденциальность фактически может умереть или умереть. Верховный суд может что-то сказать по этому поводу, поскольку нам понадобится более широкий набор норм для защиты конфиденциальности в условиях, которые считались общедоступными.Уединение может продолжаться долго, но для этого нужна более прочная основа.

Верховный суд в своем недавнем решении Carpenter признал, как постоянные потоки данных о нас меняют способы защиты конфиденциальности. Постановив, что принудительное получение записей о местоположении сотовых телефонов требует ордера, Суд рассмотрел «подробную, энциклопедическую и легко скомпилированную» информацию, доступную из записей местоположения сотовой связи, и «сейсмические сдвиги в цифровых технологиях», которые сделали эти записи доступными, и пришел к выводу, что люди не обязательно отказываются от интересов конфиденциальности ради сбора данных, которые они генерируют, или в результате поведения, которое можно наблюдать публично.Хотя среди судей возникли разногласия относительно источников норм конфиденциальности, двое из несогласных, судья Алито и Горсуч, указали на «ожидания конфиденциальности» как на уязвимые, поскольку они могут разрушаться или определяться.

То, как это знаменательное решение о конфиденциальности влияет на широкий спектр цифровых доказательств, будет проявляться в уголовных делах, а не в коммерческом секторе. Тем не менее, мнения по делу указывают на необходимость более широкого набора норм для защиты конфиденциальности в условиях, которые, как считалось, делают информацию общедоступной.Уединение может продолжаться долго, но для этого нужна более прочная основа.

Наши действующие законы также в значительной степени зависят от уведомлений и согласия — уведомлений о конфиденциальности и политик конфиденциальности, с которыми мы сталкиваемся в Интернете или получаем от компаний, выпускающих кредитные карты, и поставщиков медицинских услуг, а также на поля, которые мы проверяем, или формы, которые мы подписываем. Эти заявления служат основанием для того, чтобы Федеральная торговая комиссия могла найти методы и действия, вводящие в заблуждение, когда компании не выполняют то, что они сказали. Эта система следует модели информированного согласия в медицинских исследованиях и исследованиях на людях, где согласие часто запрашивают лично, и была импортирована в конфиденциальность в Интернете в 1990-х годах.Идея политики США заключалась в том, чтобы способствовать росту Интернета, избегая регулирования и продвигая «рыночное урегулирование», при котором люди будут информированы о том, какие данные собираются и как они будут обрабатываться, и смогут делать выбор на этой основе.

Может быть, осознанное согласие было практичным два десятилетия назад, но сегодня это фантастика. В постоянном потоке онлайн-взаимодействий, особенно на маленьких экранах, которые теперь составляют большую часть использования, нереально читать политики конфиденциальности.А люди просто этого не делают.

Дело не просто в том, что какая-то конкретная политика конфиденциальности «отстой», как выразился сенатор Джон Кеннеди (R-LA) на слушаниях в Facebook. Зейнеп Туфеки права в том, что эти разоблачения непонятны и сложны. Некоторые формы уведомления необходимы, и внимание к пользовательскому опыту может помочь, но проблема будет сохраняться независимо от того, насколько хорошо продумано раскрытие информации. Я могу засвидетельствовать, что написать простую политику конфиденциальности сложно, потому что эти документы имеют юридическую силу и должны объяснять различные способы использования данных; вы можете быть простым и сказать слишком мало, или вы можете быть полным, но слишком сложным.Эти уведомления имеют некоторую полезную функцию в качестве заявления о политике, по которой регулирующие органы, журналисты, защитники конфиденциальности и даже сами компании могут оценивать эффективность, но они функционально бесполезны для большинства людей, и мы полагаемся на них слишком много.

Может быть, осознанное согласие было практичным два десятилетия назад, но сегодня это фантастика. В постоянном потоке онлайн-взаимодействий, особенно на маленьких экранах, которые теперь составляют большую часть использования, нереально читать политики конфиденциальности.А люди просто этого не делают.

В конце концов, это просто слишком много, чтобы прочитать даже самое простое уведомление о конфиденциальности на английском языке, и о том, чтобы быть знакомым с условиями или настройками конфиденциальности для всех служб, которые мы используем, не может быть и речи. Недавний поток электронных писем о политиках конфиденциальности и формах согласия, который мы получили с выходом Общего регламента ЕС по защите данных, предложили новые средства контроля над тем, какие данные собираются или передается информация, но насколько они действительно улучшили понимание людей? Репортер Wall Street Journal Джоанна Стерн попыталась проанализировать все полученные ею (достаточно распечатанной бумаги, чтобы она превышала длину футбольного поля), но прибегла к сканированию для выявления нескольких конкретных проблем.В сегодняшнем мире постоянных подключений решения, направленные на повышение прозрачности и выбор потребителей, являются неполным ответом на текущие проблемы конфиденциальности.

Более того, индивидуальный выбор становится совершенно бессмысленным, поскольку все более автоматизированный сбор данных не оставляет возможности для какого-либо реального уведомления, тем более индивидуального согласия. Нас не спрашивают о согласии с условиями использования камер наблюдения на улицах или «маяков» в магазинах, которые принимают идентификаторы сотовых телефонов, и гостей дома обычно не спрашивают, согласны ли они, чтобы умные колонки домовладельцев записывали их речь. .В лучшем случае где-нибудь может быть вывешена табличка, объявляющая о наличии этих устройств. По мере того, как устройства и датчики все чаще развертываются во всех средах, через которые мы проходим, некоторый постфактум доступ и контроль могут играть роль, но старомодное уведомление и выбор становятся невозможными.

В конце концов, знакомые подходы слишком многого требуют от отдельных потребителей. Как было сказано в отчете Совета советников по политике в области науки и технологий при президенте за 2014 год о больших данных, «концептуальная проблема с уведомлением и выбором состоит в том, что оно в основном возлагает бремя защиты конфиденциальности на отдельного человека», что приводит к неравноправной сделке ». своего рода провал рынка.”

Это непосильное бремя, которое создает огромное несоответствие информации между отдельными лицами и компаниями, с которыми они имеют дело. Как Фрэнк Паскуале пылко анализирует в своем «Обществе черного ящика», , мы очень мало знаем о том, как работают предприятия, которые собирают наши данные. Не существует практического способа, которым даже достаточно искушенный человек может овладеть данными, которые они генерируют, и тем, что эти данные говорят о них. В конце концов, анализировать расширяющуюся вселенную данных — вот что делают специалисты по данным.Доктора и доктора философии в Массачусетском технологическом институте (где я являюсь приглашенным исследователем в Media Lab), а также десятки тысяч подобных им исследователей данных в академических и деловых кругах постоянно открывают для себя новую информацию, которую можно почерпнуть из данных о людях и людях. новые способы, которыми компании могут — или используют — эту информацию. Как остальные из нас, далекие от специалистов по обработке данных, могут надеяться не отставать?

В результате предприятия, использующие данные, знают гораздо больше, чем мы, о том, из чего состоят наши данные и что их алгоритмы говорят о нас.Добавьте этот огромный пробел в знаниях и силе к отсутствию каких-либо реальных компромиссов в нашем постоянном обмене информацией, и вы получите предприятия, способные в целом устанавливать условия, на которых они собирают и передают эти данные.