Степень защиты, обеспечиваемые оболочками (Код IP) ГОСТ 14254-2015

Степень защиты, обеспечиваемые оболочками (Код IP) (ГОСТ 14254-2015)

Обозначение «IP» (International Protection — Международная защита) принято Международной электрической комиссией (МЭК). Настоящий стандарт модифицирован по отношению к международному стандарту IEC 60529:2013 в качестве стандарта защиты изделий (МЭК — 60529:2013).

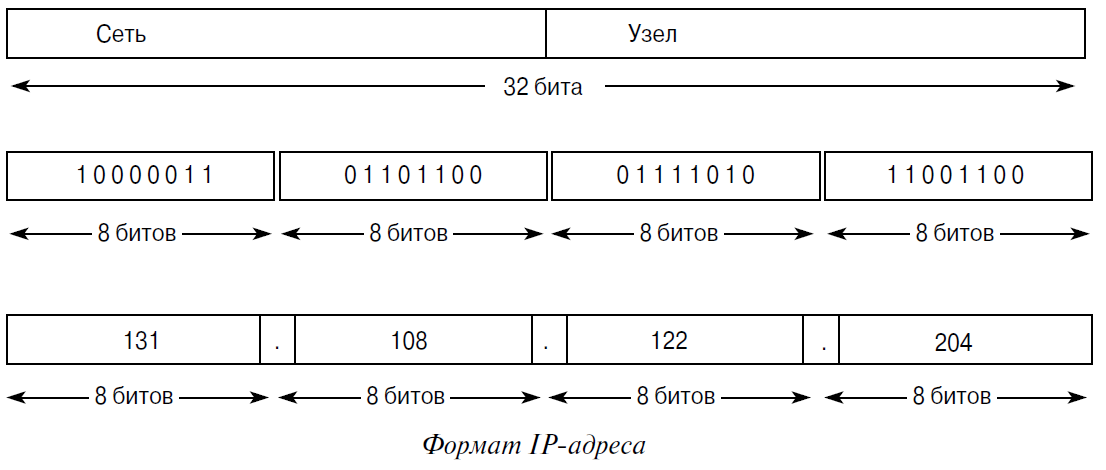

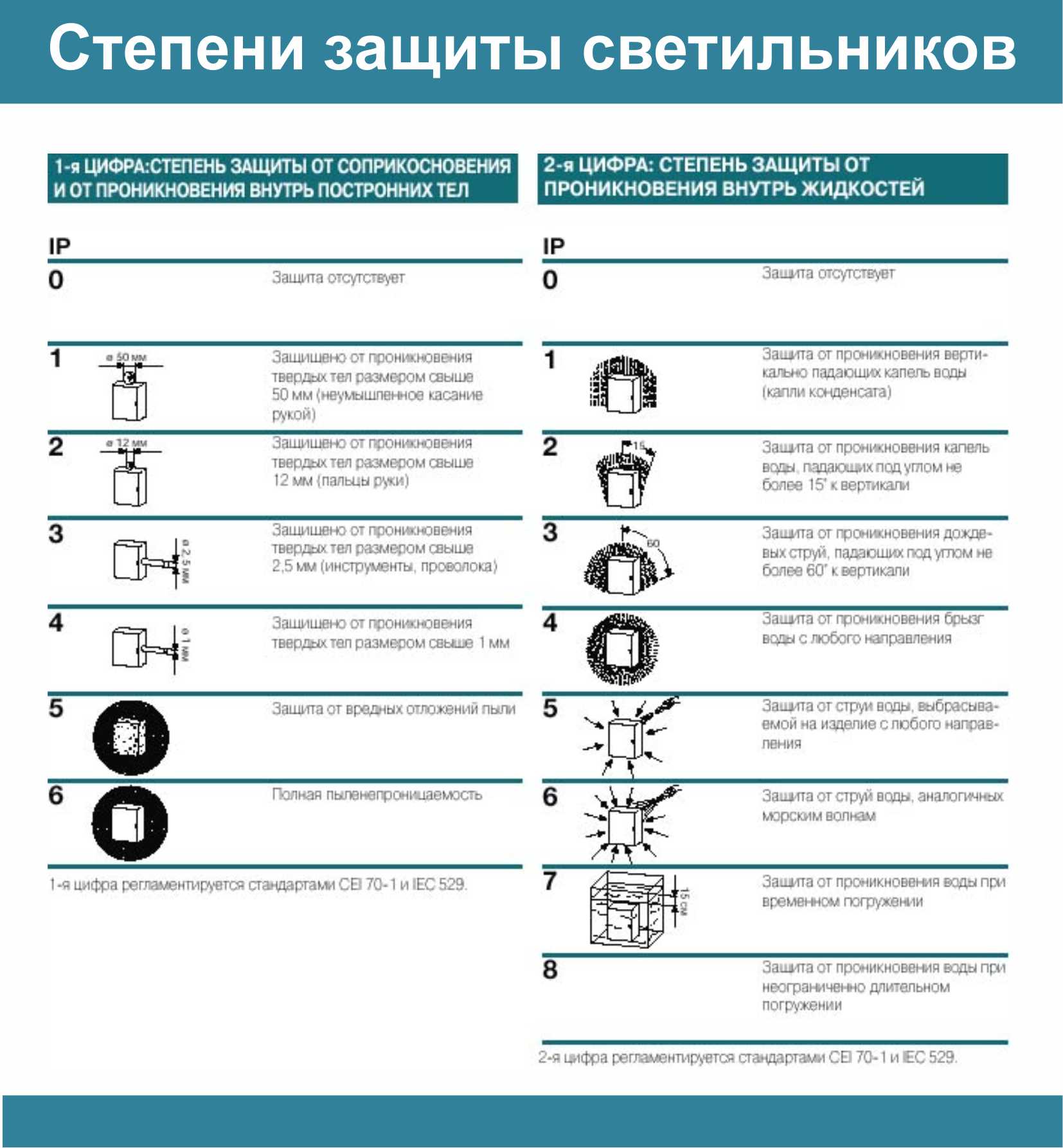

После обозначения «IP» является обязательным указание двух характеристических цифр. Первая характеристическая цифра (от 0 до 6) обозначает степень защиты от внешних твердых предметов.

Первая характеристическая цифра | Степень защиты | |

Краткое описание | Определение | |

0 | Нет защиты | — |

1 | Защищено от внешних твердых предметов диаметром больше или равным 50 мм | Щуп-предмет — сфера диаметром 50 мм — не должен проникать полностью* |

2 | Защищено от внешних твердых предметов диаметром больше или равным 12,5 мм | Щуп-предмет — сфера диаметром 12,5 мм — не должен проникать полностью* |

3 | Защищено от внешних твердых предметов диаметром больше или равным 2,5 мм | Щуп-предмет — сфера диаметром 2,5 мм — не должен проникать ни полностью, ни частично* |

4 | Защищено от внешних твердых предметов диаметром больше или равным 0,1 мм | Щуп-предмет — сфера диаметром 0,1 мм — не должен проникать ни полностью, ни частично* |

5 | Пылезащищено | Проникновение пыли исключено не полностью, однако пыль не должна проникать в количестве, достаточном для нарушения нормальной работы оборудования или снижения его безопасности |

6 | Пыленепроницаемо | Пыль не проникает в оболочку |

Вторая характеристическая цифра обозначает степень защиты, обеспечиваемую корпусом прибора от вредного воздействия воды на работу измерителя.

Испытания на соответствие второй характеристической цифре проводят на пресной воде. Такие испытания на технической воде высокого давления или растворителях не представительны.

Вторая характеристическая цифра | Степень защиты | |

Краткое описание | Определение | |

0 | Нет защиты | — |

1 | Защищено от вертикально падающих капель воды | Вертикально капающие капли воды не должны оказывать вредного воздействия |

2 | Защищено от вертикально падающих капель воды, когда оболочка отклонена на угол до 15° | Вертикально капающие капли воды не должны оказывать вредного воздействия, когда оболочка отклонена от вертикали на угол до 15° включительно |

3 | Защищено от воды, падающей в виде дождя | Вода, падающая в виде брызг в любом направлении, составляющем угол до 60° включительно с вертикалью, не должна оказывать вредного воздействия |

4 | Защищено от сплошного обрызгивания | Вода, падающая в виде брызг на оболочку с любого направления, не должна оказывать вредного воздействия |

5 | Защищено от водяных струй | Вода, направляемая на оболочку в виде струй с любого направления, не должна оказывать вредного воздействия |

6 | Защищено от сильных водяных струй | Вода, направляемая на оболочку в виде сильных струй с любого направления, не должна оказывать вредного воздействия |

7 | Защищено от воздействия при временном (непродолжительном) погружении в воду | Должно быть исключено проникновение воды внутрь оболочки в количестве, вызывающем вредное воздействие, при ее погружении на короткое время при стандартизованных условиях по давлению и длительности |

8 | Защищено от воздействия при длительном погружении в воду | Должно быть исключено проникновение воды внутрь оболочки в количествах, вызывающем вредное воздействие, при ее длительном погружении в воду при условиях, согласованных между изготовителем и потребителем, однако более жестких, чем условия для цифры 7 |

| 9 | Защищено от горячих струй воды под высоким давлением | Горячая вода под высоким давлением, подающаяся на оболочку, не должна оказывать вредного воздействия |

Перечисленные степени защиты следует нормировать, как указывает ГОСТ 14254-2015, только с использованием характеристических чисел, а не с помощью краткого описания или определения.

Европейские нормы, как и ГОСТ 14254-2015, базируются на едином положении МЭК 60529:2013, что обеспечивает идентичность маркировки по IP как у нас в стране, так и за рубежом.

IP класс защиты оборудования стандарт EN 60529 — ГОСТ 14254-96

Корпус электрического и электронного оборудования, предназначенного для работы в определенных условиях, где может присутствовать пыль, коррозионные вещества, влага или возможно проникновение воды, имеет первостепенное значение для снижения риска поражения электрическим током, возгорания или взрыва.

Degrees of protection provided by enclosures (IP code) EN 60529 (IEC 60529) IP класс защиты оборудования стандарт

Степень защиты от проникновения твердых предметов — Degrees of protection against solid objects

·IP0X защита отсутствует — Non-protected

·IP1X диаметром 50 мм и больше — 50mm diameter and greater

·IP2X диаметром 12,5 мм и больше — 12. 5mm diameter and greater

5mm diameter and greater

·IP4X диаметром 1,0 мм и больше -1.0mm diameter and greater

·IP5X Пылезащищенные IP5X- Class 5 dust protection) частичная защита от пыли — Dust-protected

·IP6X защищено от пыли — Dust-tight

·Степени защиты от воды — Degrees of protection against water

·IPX0 защита отсутствует — Non-protected

·IPX1 защита от вертикально падающих капель воды — Vertically falling water drops

·IPX2 защита с вертикально падающих капель воды с наклоном корпуса под углом до 15 градусов — Vertically falling water drops with enclosure tilted up to 15 degrees

·IPX3 защита от распыления воды — Spraying water

·IPX4 защита от брызг воды — Splashing water

·IPX5 защита от попадания струи воды — Water jets

·IPX6 защита от попадания сильных водяных струй — Powerful water jets

·IPX7 временного погружения защита от воды — Temporary immersion

·IPX8 защита при постоянном погружении в воду — Continuous immersion

При проведении тестирования на соответствие стандартам по электробезопасности и ЭМС, определяется степень защита.

EN 60068-2-58 Испытание на воздействие внешних факторов. Часть 2-58. Испытания. Испытание Td. Методы испытаний компонентов с поверхностным монтажом (SMD) на паяемость, устойчивость к выщелачиванию металлизации и на сопротивление теплоте пайки

EN 60068-2-58 Environmental testing. Tests. Test Td. Test methods for solderability, resistance to dissolution of metallization and to soldering heat of surface mounting devices (SMD)

EN 60068-1 Испытание на воздействие внешних факторов. Часть 1. Общие положения и руководство

EN 60068-1 Environmental testing. General and guidance

EN 60068-2-75 Environmental testing. Tests. Test Eh: Hammer tests

EN 60068-2-75 Испытания на воздействие внешних факторов. Часть 2. Испытания. Испытание Eh: ударные испытания.

EN 60068-2-55 Environmental testing. Tests. Test Ee and guidance. Loose cargo testing including bounce

EN 60068-2-55 Испытания на воздействие внешних факторов. Часть 2. Испытания. Испытание Ее и руководство: Тряска

Испытание Ее и руководство: Тряска

EN 60068-2-57 Environmental testing. Tests. Test Ff: Vibration. Time-history and sine-beat method

EN 60068-2-57 Испытания на воздействие внешних факторов. Часть 2-57. Испытания. Испытание Ff: Вибрация. Метод определения изменений во времени

EN 60068-2-65 Environmental testing. Tests. Test Fg: Vibration. Acoustically induced method

EN 60068-2-65 Испытания на воздействие внешних факторов. Часть 2: Испытания — испытание Fg: Вибрация, вызываемая звуковым давлением

EN 60068-2-78 Environmental testing. Tests. Test Cab: Damp heat, steady state

EN 60068-2-78 Испытания климатические. Часть 2-78. Испытания. Испытания Cab. Влажное тепло, устойчивое состояние

EN 60068-2-68 Environmental testing. Test methods. Test L. Dust and sand

EN 60068-2-68 Испытания на воздействие внешних факторов. Часть 2. Испытания. Испытание L: Пыль и песок

EN 60071-2 Insulation co-ordination. Applicationguide

EN 60071-2 Координация изоляции. Часть 1. Определения, принципы и правила

Часть 1. Определения, принципы и правила

IEC 60050-195 International electrotechnical vocabulary. Earthing and protection against electric shock

IEC 60050-195 Заземление и защита от поражения электрическим током. Термины и определения

IEC 60050-826 Международный электротехнический словарь. Глава 826. Электрические установки

| Компания СИМАС Москва, Варшавское шоссе д.125 стр.1 +7 (495) 980 — 29 — 37, +7 (916) 942 — 65 — 95 [email protected] | Определение анилиновой точки ГОСТ 12 329; ASTM D611; IP 2; ISO 2977; DIN 51775; FTM 791-3601; NF M 07-021

| |

Защита IP-телефонии | ИнфоТеКС

Проблема

Несмотря на солидный возраст технологии VoIP и ее широкое распространение в корпоративном и государственном секторе, использование данной технологии вызывает ряд серьезных проблем, связанных с безопасностью: относительно несложно установить прослушивание VoIP-звонков или изменить содержание VoIP-звонков, система VoIP подвержена DoS-атакам.

Существующие решения проблемы

Использование проприетарных (закрытых) аудио кодеков

Некоторые производители предлагают решать вопросы безопасности IP-телефонии путем использования закрытых аудио кодеков, где вся защита строится на том, что злоумышленнику неизвестен алгоритм кодирования звука. Но как только алгоритм становится известным, система перестает быть безопасной. Кроме того, современные тенденции таковы, что большинство производителей использует открытые аудио кодеки. Таким образом, данный способ защиты малоэффективен.

Использование VLAN

При построении системы IP-телефонии принято выделять отдельную сеть VLAN, к которой подключаются все IP-телефоны. Данный способ обладает рядом недостатков:

- Если злоумышленник получит доступ к VLAN системы IP-телефонии, то ему будет доступны для прослушивания все телефонные переговоры.

- Данное решение никак не может обеспечить безопасность системы IP-телефонии, построенной между двумя и более территориально распределенными офисами.

Шифрование и криптографическая аутентификация VoIP

Данный способ обеспечения безопасности на сегодняшний день является наиболее надежным. Защита современных систем IP-телефонии может быть реализована с помощью различных протоколов, таких как SRTP, ZRTP и IPSec. Однако, каждый из этих протоколов обладает рядом существенных недостатков:

- SRTP, ZRTP используют «слабую» криптографию — ключи шифрования недостаточной длины или некриптостойкие алгоритмы шифрования.

- IPSec — требует проведения предварительного обмена ключами, часто блокируется различными интернет-провайдерами, в ряде случаев в силу ограничения технологии не позволяет установить защищенное соединение.

- Помимо частных недостатков, все упомянутые способы криптографической защиты IP-телефонии обладают общим недостатком — отсутствие сертификатов ФСБ России и ФСТЭК России. Из этого следует, что существующие способы защиты IP-телефонии нельзя использовать в государственных учреждениях.

Решение обеспечения безопасности VoIP от АО «ИнфоТеКС»

Основой защиты VoIP является программный комплекс защиты информации ViPNet 4, который:

- Осуществляет шифрование и фильтрацию сигнального и голосового трафика всех участников сети IP-телефонии.

- Обеспечивает беспрепятственное прохождение VoIP-трафика через устройства NAT.

- Поддерживает виртуальные адреса, в том числе в протоколах SIP, H.323 и Cisco SCCP (Skinny Client Control Protocol) и является решением проблемы пересечения пространства IP-адресов удаленных офисов.

Преимущества

- Позволяет организовать защиту гетерогенных систем IP-телефонии.

- Позволяет организовать защищенное взаимодействие между двумя и более локальными сетями с пересекающейся IP-адресацией без изменения топологии этих сетей.

- Обеспечивает защиту мобильных пользователей IP-телефонии.

- Обеспечивает прохождении VPN-трафика в случае использования NAT или противодействия со стороны провайдера.

- Продукты комплекса сертифицированы по требованиям ФСБ России и ФСТЭК России.

Степень защиты шинопровода IP68, IP69, IP69K

Степени защиты шинопровода. Ответы на вопросы. (IP68, IP69, IP69K)

Время от времени, бывает ситуация, когда по проекту часть или вся линия шинопровода должна пройти по улице, в условиях агрессивных сред или где есть повышенные требования к огнезащите. В этом случае и пользователь, и проектная организация должны быть максимально внимательны к выбору типа шинопровода.

Техническим подразделением PitON проводятся детальные разъяснения своим контрагентам на тему защиты шинопровода от проникновения пыли, воды и грязи. Вопрос конечно интересный, а главное важный, поскольку для разных задач у PitON разработаны различные решения.

Шинопроводы PitON как раз из той области, где взаимодействие с разными типами влаги дело обычное и нужно понимать, куда оборудование можно погружать, а куда нельзя. При этом границы дозволенного должны быть чётко отчерчены.

При этом границы дозволенного должны быть чётко отчерчены.

Я бы рекомендовал руководствоваться двумя основными критериями:

1. СТЕПЕНЬ ЗАЩИТЫ (IP**)И вот тут на помощь с определениями приходит стандарт – ГОСТ 14254-2015. Немного ясности для более полного понимания. Данный стандарт подготовлен Техническим комитетом по стандартизации ТК 341 «Внешние воздействия». За основу взят стандарт IEC 60529:2013 «Degrees of protection by enclosures (IP code)», по большому счёту произведён аутентичный перевод данного стандарта. ГОСТ 14254-2015 принят Межгосударственным советом по стандартизации, метрологии и сертификации (протоколом от 10 декабря 2015 г. № 48-2015), и используется в Белоруссии, Киргизии, России и Таджикистане. Приказом Федерального агентства по техническому регулированию и метрологии от 10 июня 2016 г. № 604-ст межгосударственный стандарт ГОСТ 14254-2015 (IEC 60529:2013) введён в действие в качестве национального стандарта Российской Федерации с 1 марта 2017 года.

Итак, степень защищённости описывает изделия для обеспечения информационных технологий, электротехнические и приборостроения с напряжением не более 72,5 кВ. Другими словами: степень защищённости оборудования, для работы которого нужен электрический ток, в той или иной степени, можно объяснить, используя ГОСТ 14254-2015 (далее «ГОСТ»).

Степень защищённости оболочки шифруется в коде вида IP X1 X2 X3 X4, где

IP – это буквы кода (International Protection), они всегда постоянны.

X1 – это первая цифра характеристики, обозначающая степень защищённости оболочки от проникновения пыли. Используется шкала от 0 до 6, где 0 – совершенно не защищено, 6 пыленепроницаемо.

X2 – это вторая цифра характеристики, обозначающая степень защищённости оболочки от проникновения воды. Здесь используется шкала от 0 до 9, где 0 – совершенно не защищено, 9 – защищено от горячих струй воды под высоким давлением.

X3 и X4 – это вспомогательные буквы, описывающие дополнительные условия, которые не раскрыты в числовых характеристиках, при этом букв в шифре может и не быть. В данной статье мы не будем рассматривать буквенные обозначения, по причине специфичного и нечастого применения в рассматриваемой сфере.

В данной статье мы не будем рассматривать буквенные обозначения, по причине специфичного и нечастого применения в рассматриваемой сфере.

Например, базовая степень защищённости шинопровода PitON серии Е3 – IP55. Степень защиты IP55 значит, что внешняя оболочка (корпус шинопровода) защищает не полностью (первая цифра – 5), но при этом пыль, проникающая внутрь никак не сказывается на работе шинопровода, а вода (вторая цифра – 5), в виде брызг на корпус с любого направления, не должна оказывать вредного воздействия. В целом достаточно неплохой результат и обеспечивается полноценная работа Е3, без каких либо трудностей.

Так или иначе, все значения можно уточнить, пролистав ГОСТ, а мы двигаемся дальше и остановимся на степенях защиты IP68, IP69, IP69K. Почему мы заостряем именно на них внимание?

Во-первых, ГОСТ 14254-96, предшественник ГОСТ 14254-2015, не предполагал наличие степени защищённости по воде IPX9 («X» – условное обозначение первой цифры), максимальная степень была IPX8 – то есть, защищённость от длительного погружения под воду. IPX9 – это защищённость от воздействия горячих струй воды под высоким давлением. Другими словами, время шло, технологии менялись, а с ними и потребности, таким образом, появилась необходимость отразить новую степень защищенности – IPX9.

IPX9 – это защищённость от воздействия горячих струй воды под высоким давлением. Другими словами, время шло, технологии менялись, а с ними и потребности, таким образом, появилась необходимость отразить новую степень защищенности – IPX9.

Во-вторых, степень защищённости IP69K – это то же самое, что и IP69, только IP69K степень защищенности по европейскому стандарту IEC 60529:2013, он же ГОСТ 14254-2015 в российском исполнении, а IP69K степень защищённости по немецкому стандарту DIN 40050-9, вот и все отличия.

В сухом остатке, на электрооборудование с номинальным напряжением не более 72,5 кВ мы имеем две наивысшие степени защищённости IP68, IP69. Разберём их подробнее. Обе степени защищённости сигнализируют о том, что никакие частицы пыли не могут попасть в полость оборудования. Желающие узнать, каким образом проводятся испытания на защищенность оболочки, могут, опять же, подробнее изучить ГОСТ 14254-2015. А вот по защищенности от воздействия воды есть различия: IP68 – это защищённость от погружения оборудования в воду на длительное время, IP69 (он же IP69K) – это защищённость от воздействия горячих струй воды под высоким давлением.

На практике же, IP68 применима к оборудованию, которое погружают на глубину (например, зонды для исследования скважин), IP69 применима к оборудованию, которое применяется для интенсивной чистки горячими струями воды, например, в транспорте, химической или пищевой промышленности.

Ну и для ещё большой наглядности, приведём сравнение степеней защищённости шинопровода серии Е3 (IP67) и серии CR1 (IP68). Условия, в которых приходится использовать оборудование, требуют минимальную степень защищённости IP67 (защищённость от проникновения воды в полость при погружении на глубину до 1 метра и продолжительностью не более 30 минут). В тоже время шинопровод серии CR1, имеющий базовую степень защиты IP68 с максимальной глубиной погружения до 10 метров (внимание!!!, 10 метров это значит, что 3 этажа в жилом доме затоплены полностью) и без ограничения по времени – это запас на различные аварийные ситуации, который реально существует и гарантируется производителем. IP69 – это в данном случае неоправданная, даже избыточная степень защиты, которая лишь усложняет оборудование.

Производитель, заявляющий степень защищённости IP69, как и IP69K, должен сообщать характеристики потока воды, а именно: температуры воды, производительность в литрах в минуту, а так же время воздействия. В противном случае, это простой маркетинговый ход, не имеющих под собой никаких оснований, и в лучшем случае подразумевается степень IP68, а то и меньше.

2. ДОПУСТИМАЯ ТЕМПЕРАТУРА ОКРУЖАЮЩЕЙ СРЕДЫ.Для большинства существующих на рынке систем шинопровода технические характеристики регламентируют нормальную (безаварийную) работу только в диапазоне от -5 до +40 градусов Цельсия температуры окружающей среды. Для применения внутри зданий этого более чем достаточно, но недостаточно для применения вне зданий где температура может колебаться от — 40 до +50 С.

Некоторые производители предлагают решения по увеличению степени защиты шинопроводов внутреннего применения с IP54 до IP66 за счет дополнительного уплотнения всех мест соединения. Но даже после выполнения всех операций по увеличению степени защиты этот шинопровод возможно будет применить только для установки внутри здания.

Но даже после выполнения всех операций по увеличению степени защиты этот шинопровод возможно будет применить только для установки внутри здания.

1) Потому что изоляция токоведущих шин не рассчитана не только на такие температурные перепады, но и на состоянии влажности внешней окружающей среды.

2) Потому что есть опасность образования конденсата воды на изоляции и токоведущих шинах, особенный риск имеет продукт с шовной полиэстровой изоляцией.

Это уже достаточно серьезные причины, чтобы отказаться от применения «внутреннего» шинопровода для «наружных» решений. Так же в случае каких-то технических проблем — это будет не гарантийный случай.

Как выход я вижу только одно технически грамотное решение — применение СПЕЦИАЛЬНОГО наружного шинопровода серии CR1 (IP68).

ЧТО ЖЕ В НЕМ ТАКОГО ОСОБЕННОГО?1) При изготовлении наружного шинопровода, токоведущие шины и стыковочные узлы (при монтаже) заливаются специальным компаундом, который одновременно служит и защитным корпусом и изолятором шин. При этом внутри шинопровода абсолютно не остается свободного места для попадания воды и пыли (IP68).

При этом внутри шинопровода абсолютно не остается свободного места для попадания воды и пыли (IP68).

2) Принимая во внимание условия наружной работы в которых должна работать эта система, PitON гарантирует вам безаварийную работу при температурах окружающей среды от ̶ 60 до +60 градусов Цельсия.

GOST Watch HD XVR — Global Ocean Security Technologies: Устройства слежения за лодками

ГОСТ Часы HD XVRGOST2017-11-02T03: 20: 48 + 00: 00Характеристики:

- Встроенный процессор

- Поддержка видеовходов HDCVI / CVBS / HDTVI / AHD

- Макс.5/10 каналов входов IP-камеры, каждый канал до 5MP

- Макс. Входящая полоса пропускания 20/40 Мбит / с

- Большое расстояние передачи по коаксиальному кабелю

- Поддержка 1 жесткого диска SATA, до 6 ТБ

ГОСТ Часы HD XVR

GWHD-XVR-4TB

Эта система видеозаписи нового поколения «все в одном» будет работать с восемью 1080P HD или аналоговыми камерами по коаксиальным IP-камерам и / или IP-камерам с протоколом ONVIF и сохранит до 3 месяцев отснятого материала на жестком диске емкостью 4 терабайта. Новое оборудование поставляется в комплекте с кодировкой H.264 (High Profile) Advanced Video Coding, разработанной специально для захвата и хранения видео на борту современной яхты — система GOST Watch HD XVR поддерживает запись видео в самом высоком разрешении с любых аналоговых камер ГОСТ или сторонних производителей. или IP-камеры ONVIF. Доступ к видеозаписям можно получить локально на борту судна для просмотра и загрузки на компьютер или флэш-накопитель USB или удаленно через защищенное с помощью TSL / SSL приложение GOST Watch HD XVR или веб-сайт, не прерывая существующие функции межсетевого экрана NAT.

Новое оборудование поставляется в комплекте с кодировкой H.264 (High Profile) Advanced Video Coding, разработанной специально для захвата и хранения видео на борту современной яхты — система GOST Watch HD XVR поддерживает запись видео в самом высоком разрешении с любых аналоговых камер ГОСТ или сторонних производителей. или IP-камеры ONVIF. Доступ к видеозаписям можно получить локально на борту судна для просмотра и загрузки на компьютер или флэш-накопитель USB или удаленно через защищенное с помощью TSL / SSL приложение GOST Watch HD XVR или веб-сайт, не прерывая существующие функции межсетевого экрана NAT.

Видеофайлы ГОСТ хранятся в системе GOST Watch HD XVR с самым высоким разрешением — Основной поток: 1080N / 720P / 960H / D1 / HD1 / BCIF / CIF / QCIF (1 ~ 25 / 30fps) Дополнительный поток: D1 / CIF / QCIF (1 ~ 25 / 30fps) сжатие декодирования с двойным кодеком. Для максимум восьми камер частоту кадров можно немного уменьшить, чтобы обеспечить требуемую емкость или обеспечить доступность с низкой пропускной способностью, используя переменную скорость передачи данных (VBR). В случаях, когда в поле зрения камеры записывается небольшая активность, максимальный объем памяти может быть увеличен за счет использования H.264 H сжатие. При прямом подключении GOST Watch HD XVR будет собирать видео без использования полосы пропускания бортовых сотовых или спутниковых подключений к Интернету.

НОВЫЕ GOST Watch HD XVR с жестким диском 4 ТБ имеют 8 шлюзов A / D, встроенных в заднюю часть XVR! XVR поддерживает вход IPC с разрешением 5 МП HD (2560 x 1920) для записи и просмотра в реальном времени.

ГОСТ Смотреть HD XVR Apps

Новые приложения GOST WATCH HD XVR для iOS / Play store Телефоны и планшеты Android предлагают удобное видео в реальном времени с камер, просмотр сохраненных отснятых материалов и push-уведомления о заранее запрограммированных событиях движения.Он включает в себя недавно разработанный интерфейс для быстрого и простого доступа к сохраненным видеоматериалам. Если подключение к Интернету потеряно или прервано, пользователи также могут просматривать отснятый материал через выходы HDMI или VGA на лодочных телевизорах или многофункциональных дисплеях (MFD).

ОбзорSemi IP — шифрование ГОСТ, IP-XACT, автомобильная промышленность и 5G

ОбзорSemi IP — шифрование по ГОСТ, IP-XACT, автомобильная промышленность и 5G

3 февраля 2017 г.

Algronix выпускает новый IP-адрес шифрования; Интервью с политическим советником Национальной академии; Коммутация высокого напряжения; Рентгеновские снимки с скотча; Автомобильная промышленность и 5G IP

Джон Блайлер и Блейк Лонтрау, редакторы JB Systems

Algotronix объявила о выпуске своего нового IP-ядра, реализующего алгоритм шифрования Кузнечика.Алгоритм реализует стандарт Российской Федерации ГОСТ 3412-2015. Стандарт ГОСТ содержит шифры, похожие по форме, но отличные от AES. Это может быть IP-адрес для вас, особенно если ваш продукт будет использоваться в России, или если вам нужен резервный шифр в случае успешной атаки AES. IP-ядро Algotronix доступно на VHDL.

Джон Блайлер взял интервью у доктора Гуру Мадхавана, старшего советника по политике Национальной академии наук, инженерии и медицины.Доктор Мадхаван — биомедицинский инженер. Он представляет свои взгляды на разницу между наукой и инженерией, а также его эволюцию от инженера до политического советника. Интервью было записано на недавних лекциях ISEPP Pauling.

Готовитесь к DVCon в этом году? Вы можете начать с чтения некоторых статей, представленных в прошлом году. Verilab представляет доклады прошлогодней конференции с красивым оглавлением и синопсисом каждого из них.

Amiq consulting выпустила очередной проект UVM с открытым исходным кодом.Это помогает пользователям переводить свои модели файлов регистров UVM в формат IP-XACT, чтобы их можно было читать другими инструментами системы IP. Вы можете попробовать это, загрузив последнюю версию с GitHub.

Исследователи из Университета Пердью изучают новый многообещающий материал для высоковольтных переключателей — бета-оксид галлия. Материал может выдерживать более высокие напряжения из-за своей сверхширокой запрещенной зоны. Помимо демонстрации электрических свойств материала, исследователи Purdue разработали новую методологию получения тонких пленок бета-оксида галлия: извлечение скотчем (оттенки графена).

Скотчможет в конечном итоге дать этой почтенной клейкой ленте оправдание своих денег, когда дело доходит до разнообразия использования. Вот видео с подробным описанием генератора рентгеновских лучей на скотч, разработанного в Калифорнийском университете в Лос-Анджелесе. Явление было предсказано советскими исследователями в 1950-х годах.

Рынок автомобильных полупроводников будет превышать общий рост отрасли, поскольку полупроводниковый контент будет расширяться за счет дополнительных функций и функций. Возможность подключения является необходимой функцией для автономных автомобилей, и ее процентная доля в производстве новых автомобилей растет.В недавнем отчете Semico Research — Making Vehicles Smart: Auto CPU and IP TAM — анализируется 48 автомобильной электроники. Кроме того, этот отчет включает раздел о полупроводниковой IP в автомобилестроении, в том числе обсуждение архитектуры и представление лицензионного вознаграждения TAM, начала проектирования ASIC и единичных поставок для девяти различных типов IP.

Keysight (ранее Agilent) приобретет Ixia для развития программных тестов и технологий 5G. Ixia имеет широкий портфель IP, который, среди прочего, включает приложения для сетевой связи и безопасности.Кроме того, IP Ixia включает в себя обширные сетевые и беспроводные протоколы, которые расширят позиции Keysight в области проектирования и тестирования беспроводной связи 5G.

Эта запись была размещена в разделе Общие и помечена как 5G, Algronix, DVCon, шифрование ГОСТ, переключение высокого напряжения, IP, IP-XACT, Национальная академия, автомобильный скотч, полупроводники, рентгеновские лучи. Добавьте в закладки постоянную ссылку.

Просмотреть все сообщения Джона БлайлераУправление прокси-сервером Ghost — Браузер Ghost

Что такое Ghost Proxy Control?

Ghost Proxy Control (GPC) — это расширение, созданное специально для Ghost Browser, которое позволяет вам назначать другой прокси (IP-адрес) каждой вкладке, рабочей области или идентификатору в Ghost Browser.

Прокси-серверы создают впечатление, что вы находитесь в том же месте, что и прокси-сервер. Вам могут потребоваться другие прокси для тестирования веб-сайтов или входа в учетные записи, как если бы вы находились в другом штате в США, Великобритании или Германии, например. Вы можете использовать это расширение, чтобы легко назначить любой прокси-сервер вкладке, рабочей области или идентификатору в Ghost Browser.GPC принимает прокси http, https, IPv6 и SOCKS5, где хост явно имеет схему «socks5» перед IP-адресом. Например, «socks5: // 151.80.70.201 «.

Для прокси IPv6 мы рекомендуем приобрести прокси-сервер IPv6 HTTP (s), который имеет адрес IPv4 для запросов от браузера к прокси и адрес IPv6 для запросов от прокси к сайту.

Звучит отлично, как мне его использовать?

Ghost Proxy Control — это продукт премиум-класса, доступный для покупки в рамках нашего План Pro. ** Ghost Proxy Control не поставляется с прокси. Вы должны приобрести прокси у поставщика прокси и загрузить их в расширение в браузере.

Добавление нового прокси в элемент управления Ghost Proxy

Ghost Proxy Control — это расширение для управления прокси, которое позволяет вам назначать разные IP-адреса для каждой вкладки, рабочей области или в Ghost Browser. Расширение не поставляется с предварительно загруженными прокси, вы должны принести свои собственные прокси, чтобы использовать Ghost Proxy Control.

Для получения инструкций о том, как добавить прокси SOCKS5 в Ghost Proxy Control, прокрутите вниз.

Для получения инструкций по массовой загрузке большого количества прокси в Ghost Proxy Control прокрутите страницу вниз.

Добавление нового прокси к расширению управления прокси-сервером Ghost

- Щелкните значок расширения Ghost Proxy Control на панели расширений. Выглядит это так:

- В раскрывающемся окне расширения выберите Добавить / изменить прокси . Откроется страница настроек Ghost Proxy Control.

- Щелкните Добавить / изменить прокси

- Щелкните Добавить один прокси вверху страницы.

- Введите необходимую информацию о прокси и нажмите Добавить прокси.

Теперь, когда вы добавили прокси в элемент управления Ghost Proxy, прокрутите вниз, чтобы узнать, как назначить прокси для активной вкладки, рабочей области или идентификатора в Ghost Browser.

Массовое добавление прокси

Если у вас всего пара прокси, возможно, будет быстрее добавлять их по одному. Прокрутите вверх, чтобы узнать, как добавить их вручную.

Для массового добавления информации прокси в виде файла .csv

- Щелкните значок расширения Ghost Proxy Control в Ghost Browser.Выглядит это так:

- В окне управления прокси-сервером Ghost выберите «Добавить / изменить прокси». Откроется вкладка настроек Ghost Proxy Control.

- Щелкните Добавить массовые прокси.

- В появившихся инструкциях нажмите кнопку Export Proxy List , чтобы загрузить предварительно отформатированный файл .csv.

Примечание : Этот файл .csv будет включать все прокси, которые вы уже добавили. Если вы хотите сохранить эти прокси в своем списке, сохраните их в файле.Не добавляйте и не меняйте имена столбцов и не изменяйте что-либо еще в файле CSV, кроме заполнения информации о прокси-сервере.

- Введите информацию о прокси-сервере в файл .csv и сохраните файл. Не менять имя файла .

- Столбец Custom Name является обязательным, но если вы оставите это поле пустым, мы автоматически пронумеруем каждый прокси (1, 2, 3 и т. Д.).

- На вкладке настроек Ghost Proxy Control в Ghost Browser нажмите кнопку Import Proxy List .

- Выберите CSV-файл обновленного списка прокси и нажмите Открыть . Вы увидите, что информация о вашем прокси-сервере была загружена на страницу настроек прокси-сервера Ghost Control.

Назначение прокси-сервера активной вкладке, рабочей области или идентификатору

Вы можете назначить конкретный прокси-сервер активной вкладке, рабочей области или идентификатору. Во-первых, важно понять иерархию прокси, чтобы эффективно использовать расширение Ghost Proxy Control.

Общие сведения об иерархии прокси

Если вы установите прокси в « Отмена соединения для раздела ««, оно отменяет Функция «Автоматическое назначение прокси» .

Если вы назначаете прокси для вкладки, он переопределяет любой прокси, назначенный на уровне временного удостоверения или рабочей области. Аналогичным образом, если вы назначаете прокси на уровне временного удостоверения, он переопределяет любой прокси, назначенный на уровне рабочей области.

Назначение прокси

Чтобы назначить прокси для активной вкладки, временного удостоверения или рабочего пространства, следуйте приведенным ниже инструкциям. Если вы хотите назначить прокси на (постоянном) уровне идентификации, пожалуйста, щелкните здесь для получения инструкций.Щелкните значок расширения Ghost Proxy Control в браузере Ghost. Это выглядит так:Щелкните меню, чтобы назначить прокси-сервер для активной вкладки, удостоверения (временного или постоянного) или рабочей области, и выберите, какой прокси-сервер вы хотите использовать.

— Прямой (без прокси) : направляет трафик обратно через прямое соединение.

— Системный прокси : использует системный прокси (если есть), установленный вами в браузере (через PAC и / или стороннее расширение) или на уровне ОС.

Нажмите Перезарядить .

Тестирование назначений прокси

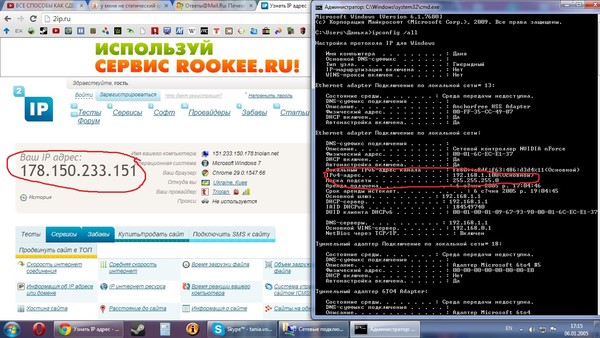

После назначения прокси-сервера для вкладки, удостоверения или рабочей области вы можете подтвердить, что IP-адрес был назначен правильно, двумя способами, как описано ниже. Эти методы можно использовать для подтверждения того, что правильный IP-адрес был назначен на уровне вкладки, удостоверения или рабочей области.

- Откройте новую вкладку на любой вкладке или в Identity. Как вы это сделаете, будет зависеть от ваших настроек. Если вы планируете использовать прокси в конкретном удостоверении в дальнейшем, проверьте этот прокси в удостоверении, в котором вы собираетесь его использовать.Это чисто для «обслуживания» учетной записи, чтобы ваши учетные записи и прокси были согласованными. Если вы не суперпараноик, это не имеет значения;)

- Щелкните значок управления прокси-сервером Ghost на панели расширений (см. Снимок экрана со значком GPC на рис. 1 ниже) и примените прокси-сервер к активной вкладке, удостоверению или рабочей области. Если вы тестируете его в постоянном удостоверении, щелкните значок Identity Manager на панели расширений (см. Снимок экрана со значком удостоверений на рис. 2 ниже) и назначьте прокси для желаемого удостоверения.Рис.1 — Значок GPC

Рис.2 — Значок идентификатора

- На этой вкладке / Identity зайдите в Google и выполните поиск «Какой у меня IP». Он сообщит вам ваш IP-адрес. Вы также можете щелкнуть правой кнопкой мыши веб-страницу, и, если прокси-сервер успешно применен, вы увидите IP-адрес в нижней части контекстного меню, которое появляется, как показано на снимке экрана ниже.

Автоматическое назначение прокси для временного удостоверения

Если эта функция включена, эта функция автоматически назначает прокси-сервер для каждой новой временной учетной записи, которую вы открываете.Прокси-серверы будут циклически повторяться, начиная с первого и переходя к последнему, а затем начиная с начала.

Для автоматического назначения прокси для каждого нового временного идентификатора

- Щелкните значок управления прокси-сервером Ghost в браузере Ghost. Выглядит это так:

- В разделе «Автоматическое назначение прокси» установите флажок « Назначить каждый » и выберите либо «вкладку», либо «Tmp. Identity» в раскрывающемся меню. Затем вы можете решить, как вы хотите перемещаться по списку прокси, случайным образом или по порядку от первого до последнего.

Переназначение прокси для всех открытых временных удостоверений

Вы можете переназначить прокси (по порядку, начиная с первого и переходя к последнему, а затем начиная заново) всем открытым временным удостоверениям.

- Щелкните значок расширения Ghost Proxy Control в Ghost Browser. Выглядит это так:

- Нажмите кнопку « Переназначить существующий » в разделе «Автоматическое назначение прокси».

- Щелкните Перезагрузить , чтобы перемещаться по списку прокси-серверов ко всем открытым временным удостоверениям.

Использование прокси SOCKS5 с Ghost Proxy Control

Хост должен явно иметь схему «socks5» перед IP-адресом.

Как видно на скриншотах ниже, при вводе прокси SOCKS5 в расширение Ghost Proxy Control вы должны настроить его так же, как обычные прокси, только сначала со схемой SOCKS5. Как показано ниже, в поле «Хост» введите «socks5: //151.80.70.201».

1. Введите порт, и если у него есть имя пользователя и пароль, введите их в поля.

2.Щелкните Добавьте .

После добавления вы можете протестировать свой прокси, нажав кнопку «Тест» справа от прокси, или назначив этот прокси-сервер на вкладку в Ghost Browser и используя такой сайт, как whatismyipaddress.com или whoer.net, чтобы проверить, что он работает правильно.Очистка прокси для активной вкладки, удостоверения или рабочей области

Вы можете очистить прокси для активной вкладки, удостоверения или рабочей области. Если вы очистите прокси для активного удостоверения или рабочей области, прокси будет удален для всех вкладок удостоверения или рабочей области соответственно.

Чтобы очистить прокси-сервер управления прокси-сервером Ghost для активной вкладки, удостоверения или рабочей области

- Щелкните значок расширения Ghost Proxy Control в Ghost Browser. Выглядит это так:

- Щелкните Clear Tab / Identity / Workspace соответственно.

- Нажмите Обновить .

Нужна помощь? Связаться с нами.

Балансировка нагрузки | ГОСТ

.В ГОСТГруппа узлов

Группа узлов состоит из одного или нескольких узлов, каждый узел может быть любого типа.В ГОСТе каждый уровень цепочки прокси — это группа узлов.

добавлена поддержка балансировки нагрузки в версии 2.5. Балансировка нагрузки может применяться на всех уровнях цепочки прокси.

Есть два типа балансировки нагрузки, здесь просто простой и сложный , эти два типа могут использоваться в комбинации.

Простой

Простой тип похож на балансировку нагрузки DNS, вы можете указать несколько адресов для прокси-узла:

gost -L =: 8080 -F = 'http: // localhost: 8080? Ip = 192.168.1.1,192.168.1.2: 8081,192.168.1.3: 8082 & strategy = round & max_fails = 1 & fail_timeout = 30s '-F = socks5: // localhost: 1080? Ip = 172.20.1.1: 1080,172.20.1.2: 1081,172.20.1.3: 1082

Параметры

ip — фактический адрес (а) прокси (список, разделенный запятыми), формат адреса может быть ip [: порт] или имя хоста [: порт]. Если порт не указан, используется порт в URL-адресе. по умолчанию.

стратегия — (2.6+) Укажите стратегию выбора узла, раунд для циклического перебора, случайный для случайного выбора, fifo для нисходящего выбора, по умолчанию раунд .

max_fails — (2.8.1+) Максимальное количество неудачных соединений для указанного узла, когда количество неудачных соединений с узлом превышает это установленное значение, узел будет помечен как Мертвый узел , Мертвый узел не будет выбрано для использования. значение по умолчанию 1.

fail_timeout — (2.8.1+) Укажите период ожидания мертвого узла. Если узел помечен как мертвый, он не будет выбран в течение этого установленного временного интервала. По истечении этого установленного временного интервала он снова будет участвовать в выборе узла.

Если установлен параметр

ip, адрес, указанный в URL-адресе, будет проигнорирован.Когда установлен параметр

peer(см. Ниже), параметры выше будут перезаписаны.

Стратегию выбора узла можно указать с помощью параметра strategy . Значение по умолчанию — , округленное до ( ПРИМЕЧАНИЕ: для параметра стратегии требуется версии 2.6+).

Когда одному уровню присваивается более одного узла, ГОСТ помещает узлы в одну группу узлов в указанном порядке.

Каждый раз, когда клиент отправляет запрос, цепочка прокси сначала определяет путь для выполнения выбора узла (случайный, циклический или FIFO) для каждой группы узлов.

После выбора узла командная строка эквивалентна:

gost -L =: 8080 -F = http: //192.168.1.3: 8082 -F = socks5: //172.20.1.2: 1081

Если адресов слишком много, можно использовать файл конфигурации:

gost -L =: 8080 -F = http: // localhost: 8080? Ip = iplist1.txt -F = socks5: // локальный: 1080? ip = iplist2.txt

Формат файла конфигурации представляет собой список адресов, разделенных новой строкой:

192.168.1.1

192.168.1.2:8081

192.168.1.3:8082

example.com:8083

Простой тип требует, чтобы тип и конфигурация всех узлов на каждом уровне были согласованными.

Комплекс

Сложный тип преодолевает ограничения простого типа и дает вам свободу указывать тип узла в каждой группе узлов в цепочке прокси.

gost -L =: 8080 -F = kcp: //192.168.1.1: 8388? Peer = peer1.txt -F = http2: //172.20.1.1: 443? Peer = peer2.txt

Клиент указывает дополнительный файл конфигурации узла через параметр peer . Формат файла конфигурации:

# стратегия выбора узла

стратегия случайная

max_fails 1

fail_timeout 30 с

# период для живой перезагрузки

перезагрузить 10 с

# коллег

одноранговый http: //: 18080

одноранговые носки: //: 11080

peer ss: // chacha20: [адрес электронной почты защищен]: 18338

Описание формата:

стратегия — То же, что и опция стратегии .

max_fails — То же, что и параметр max_fails .

fail_timeout — То же, что и опция fail_timeout .

reload — Этот файл конфигурации поддерживает перезагрузку в реальном времени. Этот параметр указывает, как часто файл проверяется на наличие изменений, а оперативная перезагрузка по умолчанию отключена.

peer — Укажите список одноранговых узлов.

Каждый раз, когда клиент отправляет запрос, цепочка прокси сначала определяет путь для выполнения выбора узла (случайного или циклического) для каждой группы узлов.

простой + сложный

При использовании в комбинации цепочка прокси помещает все узлы, указанные на каждом уровне (через параметры ip и peer ) в одну группу узлов и выполняет выбор узла (случайный или циклический) для каждой группы узлов. определить путь:

Полный пример конфигурации

gost.json :

{

«Отладка»: ложь,

«Повторных попыток»: 3,

"Маршруты": [

{

«Повторных попыток»: 3,

"ServeNodes": [

": 8888"

],

"ChainNodes": [

": 1080? Peer = peer.текст"

]

}

]

}

peer.json :

случайная стратегия

max_fails 1

fail_timeout 30 с

перезагрузить 10 с

# коллег

одноранговый узел ss + kcp: // aes-128-cfb: [защита электронной почты] [хост]: порт? ip = ips.txt

ips.txt :

host1 [: порт]

host2 [: порт]

host3 [: порт]

Перенаправление портов | ГОСТ

В ГОСТ с версии 2.1 добавлена поддержка переадресации портов.

Использование

Конфигурация узла службы переадресации портов и обычных прокси-узлов отличается:

схема: // [адрес_вязывания]: порт / [хост]: порт хоста [, [хост]: порт хоста]? Ip = [хост]: порт хоста] [, [хост]: порт хоста]]

схема — Прямой режим, локальный: tcp , udp ; пульт: rtcp , rudp ; туннель: tls , kcp и т. д.

[bind_address]: port — Локальный / удаленный адрес привязки.

[host]: hostport [, [host]: hostport] — (Необязательно, 2.6+) Целевые адреса, разделенные запятыми.

Параметры

ip — (Необязательно, 2.8+) Целевые адреса, разделенные запятыми.

стратегия — (2.6+) Укажите стратегию выбора узла, раунд для циклического перебора, случайный для случайного выбора, fifo для нисходящего выбора, по умолчанию раунд .

max_fails — (2.8.1+) Максимальное количество неудачных соединений для указанного узла, когда количество неудачных соединений с узлом превышает это установленное значение, узел будет помечен как Мертвый узел , Мертвый узел не будет выбрано для использования. значение по умолчанию 1.

fail_timeout — (2.8.1+) Укажите период ожидания мертвого узла. Если узел помечен как мертвый, он не будет выбран в течение этого установленного временного интервала. По истечении этого установленного временного интервала он снова будет участвовать в выборе узла.

Перенаправление локального TCP-порта

Сопоставьте локальный TCP-порт A с указанным TCP-портом назначения B. Все данные в порт A перенаправляются на порт B. Эта функция аналогична функции переадресации локального порта SSH.

gost -L = tcp: //: 2222 / 192.168.1.1: 22 [-F = ..]

Данные локального TCP-порта 2222 перенаправляются на 192.168.1.1:22 (через цепочку прокси, если она существует).

Когда конец цепочки (последний параметр -F) имеет тип forward + ssh , ГОСТ будет напрямую использовать функцию переадресации локального порта SSH:

гост -L = tcp: //: 2222/192.168.1.1: 22 -F вперед + ssh: //: 2222

Сервер может быть стандартной программой SSH, он также может быть режимом пересылки SSH по ГОСТу:

гост -L вперед + ssh: //: 2222

схема должна быть вперед + ssh .

Переадресация удаленного TCP-порта

Сопоставьте указанный целевой TCP-порт B с локальным TCP-портом A. Все данные на порт B перенаправляются на порт A. Эта функция аналогична функции переадресации удаленного порта SSH.

гост -L = rtcp: //: 2222/192.168.1.1: 22 [-F = ... -F = socks5: //172.24.10.1: 1080]

Данные 172.24.10.1:2222 перенаправляются на 192.168.1.1:22 (через цепочку прокси, если она существует).

Метод SOCKS5 BIND с включенным мультиплексированием

В методеSOCKS5 BIND добавлена поддержка мультиплексирования, начиная с версии 2.5, при переадресации удаленного порта можно использовать эту функцию для повышения эффективности транспорта.

gost -L rtcp: //: 8080 / 192.168.1.1: 80 -F socks5: //: 1080? Mbind = true

Клиент включает режим мультиплексирования SOCKS5 BIND с параметром mbind = true .

Режим переадресации порта SSH

Когда конец цепочки (последний параметр -F) имеет тип forward + ssh , ГОСТ будет напрямую использовать функцию переадресации удаленного порта SSH:

gost -L = rtcp: //: 2222 / 192.168.1.1: 22 -F вперед + ssh: //: 2222

Сервер может быть стандартной программой SSH, он также может быть режимом пересылки SSH по ГОСТу:

гост -L вперед + ssh: //: 2222

схема должна быть вперед + ssh .

Перенаправление локального UDP-порта

Сопоставьте локальный UDP-порт A с указанным целевым UDP-портом B.Все данные в порт A передаются в порт B.

gost -L = udp: //: 5353 / 192.168.1.1: 53? Ttl = 60s [-F = ... -F = socks5: //172.24.10.1: 1080]

Данные локального порта UDP 5353 перенаправляются на 192.168.1.1:53 (через цепочку прокси, если она существует).

Каждый отдельный клиент (имеющий другой порт источника) соответствует каналу пересылки, и каждый канал пересылки имеет тайм-аут. Когда истечет время ожидания и в это время не будет взаимодействия с данными, канал будет закрыт.

Значение тайм-аута может быть установлено параметром ttl . Значение по умолчанию — 60 секунд.

Переадресация удаленного порта UDP

Сопоставьте указанный порт назначения UDP B с локальным портом UDP A. Все данные на порт B перенаправляются на порт A.

gost -L = rudp: //: 5353 / 192.168.1.1: 53? Ttl = 60s [-F = ... -F = socks5: //172.24.10.1: 1080]

Данные 172.24.10.1:5353 перенаправляются на 192.168.1.1:53 (через цепочку прокси, если она существует).

Каждый отдельный клиент (имеющий другой порт источника) соответствует каналу пересылки, и каждый канал пересылки имеет тайм-аут.Когда истечет время ожидания и в это время не будет взаимодействия с данными, канал будет закрыт.

Значение тайм-аута может быть установлено параметром ttl . Значение по умолчанию — 60 секунд.

При пересылке данных UDP, если есть цепочка прокси, тип протокола последнего узла цепочки прокси (последний параметр -F) должен быть GOST SOCKS5, транспорт может быть любым.

Передний туннель

Переадресация локального TCP-порта может использоваться с типами транспорта в версии 2.5:

Сервер:

гост -L tls: //: 443 /: 1443 -L sni: //: 1443

Схема должна быть только транспортного типа.

Клиент:

gost -L: 8080 -F вперед + tls: // server_ip: 443

Схема — это формат вперед + транспорт . Тип протокола должен быть вперед .

Сценарии использования

Шифрование

гост -L tls: //: 443 /: 8080 -L http: //: 8080

Преобразуйте службу прокси HTTP на порту 8080 в службу прокси HTTPS на порту 443.

Сетевое ускорение

gost -L kcp: //: 8388 /: 8338 -L ss: // chacha20: [адрес электронной почты защищен]: 8338

Использовать прокси-службу shadowsocks на порту 8338 с транспортом KCP на порту 8388.

|

| ||||||||||

% PDF-1.4 % 647 0 объект > эндобдж xref 647 106 0000000016 00000 н. 0000003395 00000 н. 0000003542 00000 н. 0000004049 00000 н. 0000004716 00000 н. 0000005280 00000 н. 0000005908 00000 н. 0000006496 00000 н. 0000006533 00000 н. 0000006647 00000 н. 0000006759 00000 н. 0000006861 00000 н. 0000007393 00000 н. 0000007823 00000 н. 0000007915 00000 н. 0000009362 00000 п. 0000010614 00000 п. 0000011845 00000 п. 0000012154 00000 п. 0000012181 00000 п. 0000012323 00000 п. 0000013717 00000 п. 0000014202 00000 п. 0000015500 00000 п. 0000016745 00000 п. 0000018102 00000 п. 0000020425 00000 п. 0000021554 00000 п. 0000021671 00000 п. 0000021749 00000 п. 0000021827 00000 н. 0000022199 00000 п. 0000022222 00000 п. 0000022288 00000 п. 0000022405 00000 п. 0000022483 00000 п. 0000022561 00000 п. 0000022930 00000 п. 0000022953 00000 п. 0000023019 00000 п. 0000023522 00000 п. 0000023983 00000 п. 0000024100 00000 п. 0000024938 00000 п. 0000025016 00000 п. 0000060588 00000 п. 0000060627 00000 п. 0000060705 00000 п. 0000061079 00000 п. 0000061102 00000 п. 0000061168 00000 п. 0000061285 00000 п. 0000061363 00000 п. 0000061441 00000 п. 0000061810 00000 п. 0000061833 00000 п. 0000061899 00000 п. 0000062016 00000 н. 0000062094 00000 п. 0000062172 00000 п. 0000062540 00000 п. 0000062563 00000 п. 0000062629 00000 п. 0000062704 00000 п. 0000062779 00000 п. 0000062972 00000 н. 0000063093 00000 п. 0000063199 00000 п. 0000063302 00000 п. 0000063426 00000 п. 0000063552 00000 п. 0000063678 00000 п. 0000063802 00000 п. 0000068756 00000 п. 0000072199 00000 п. 0000072357 00000 п. 0000072638 00000 п. 0000073062 00000 п. 0000073146 00000 п. 0000073216 00000 п. 0000073650 00000 п. 0000074269 00000 п. 0000074461 00000 п. 0000074653 00000 п. 0000074847 00000 п. 0000075041 00000 п. 0000075234 00000 п. 0000075331 00000 п. 0000075524 00000 п. 0000075621 00000 п. 0000075697 00000 п. 0000075888 00000 п. 0000076079 00000 п. 0000076271 00000 п.

Равные объемы анилина и образца, либо образца и н-гептана перемешиваются при нагревании до полного смешения двух фаз, затем смесь охлаждается с определенной скоростью. Температура, при которой происходит разделение фаз, фиксируется как анилиновая точка либо смешанная анилиновая точка образца. Очищенный анилин при испытании с нормальным эталонным гептаном должен иметь а.т. 69.3±0.2°С. Расхождение между двумя последовательными измерениями не должно превышать 0.1 °С.

Равные объемы анилина и образца, либо образца и н-гептана перемешиваются при нагревании до полного смешения двух фаз, затем смесь охлаждается с определенной скоростью. Температура, при которой происходит разделение фаз, фиксируется как анилиновая точка либо смешанная анилиновая точка образца. Очищенный анилин при испытании с нормальным эталонным гептаном должен иметь а.т. 69.3±0.2°С. Расхождение между двумя последовательными измерениями не должно превышать 0.1 °С.

Питание 220-240 В, 50/60 Гц.

Питание 220-240 В, 50/60 Гц.  Поставщик SIMAS.Автоклавы для пастеризации и стерилизации консервовАвтоклавы ручные и автоматические. Каталог SIMAS (SELECTA)Автоклавы. Брошюра SIMAS (PBI INTERNATIONAL)Автоматические средоварки и станции для подготовки сред. Брошюра SIMAS (PBI INTERNATIONAL)Автоматический разбавитель Baby Gravimat. Брошюра SIMAS (INTERSCIENCE)Автоматический разбавитель Gravimat. Брошюра SIMAS (INTERSCIENCE)Автоматы для мойки и дезинфекции. Каталог Miele. Поставщик СИМАС.Аксессуары для взвешивания и аналитического оборудования. Брошюра SIMASАксессуары для газовой хроматографии. Брошюра SIMAS (TEKNOKROMA)Аксессуары к ProtoCOL2. Брошюра SYNBIOSIS. Поставщик СИМАС.Анализ ароматических углеводородов в нефтепродуктах методом ВЭЖХ+ГХ-МС. Каталог SIMAS (KONIK-TECH)Анализ жирных кислот в пищевых продуктах на газовом хроматографе и масс-спектрометре KONIK. Каталог SIMAS (KONIK-TECH)Анализ качества яиц на Анализаторе текстуры. Брошюра Stable Micro Systems. Поставщик СИМАС.Анализ ПАУ в минеральных маслах методом ГХВР+ВЭЖХ.

Поставщик SIMAS.Автоклавы для пастеризации и стерилизации консервовАвтоклавы ручные и автоматические. Каталог SIMAS (SELECTA)Автоклавы. Брошюра SIMAS (PBI INTERNATIONAL)Автоматические средоварки и станции для подготовки сред. Брошюра SIMAS (PBI INTERNATIONAL)Автоматический разбавитель Baby Gravimat. Брошюра SIMAS (INTERSCIENCE)Автоматический разбавитель Gravimat. Брошюра SIMAS (INTERSCIENCE)Автоматы для мойки и дезинфекции. Каталог Miele. Поставщик СИМАС.Аксессуары для взвешивания и аналитического оборудования. Брошюра SIMASАксессуары для газовой хроматографии. Брошюра SIMAS (TEKNOKROMA)Аксессуары к ProtoCOL2. Брошюра SYNBIOSIS. Поставщик СИМАС.Анализ ароматических углеводородов в нефтепродуктах методом ВЭЖХ+ГХ-МС. Каталог SIMAS (KONIK-TECH)Анализ жирных кислот в пищевых продуктах на газовом хроматографе и масс-спектрометре KONIK. Каталог SIMAS (KONIK-TECH)Анализ качества яиц на Анализаторе текстуры. Брошюра Stable Micro Systems. Поставщик СИМАС.Анализ ПАУ в минеральных маслах методом ГХВР+ВЭЖХ. Каталог SIMAS (KONIK-TECH)Анализаторы текстуры для пищевой промышленности. Брошюра Stable Micro Systems. Поставщик SIMAS.Анализаторы текстуры для фармацевтических препаратов. Брошюра Stable Micro Systems. Поставщик СИМАС.Аналитическая лаборатория. Каталог SIMAS (SELECTA)Аналитические приборы для анализа воды и продуктов питания. Каталог SELECTA. Поставщик SIMASАналитические приборы. Брошюра SIMAS (SELECTA)Аналитическое и общелабораторное оборудование. Каталог SELECTA 2011-2013.Аналитическое и общелабораторное оборудование. Каталог SELECTA 2015. Поставщик SIMAS.Аналитическое оборудование для пива. Каталог SIMAS (FUNKE — GERBER)Базовая модель индикатора крутящего момента ST-FT1Бактерицидные установки закрытого типа Germreduc. Брошюра SIMAS (PBI INTERNATIONAL)Бани для пастеризации консервов и аксессуары для автоклавовБезопасные бачки и бидоныБезопасные контейнеры, бидоныБиологические и микробиологические инструменты и аксессуары. Каталог SELECTA. Поставщик SIMASБокс Gemini с вертикальным ламинарным потоком воздуха.

Каталог SIMAS (KONIK-TECH)Анализаторы текстуры для пищевой промышленности. Брошюра Stable Micro Systems. Поставщик SIMAS.Анализаторы текстуры для фармацевтических препаратов. Брошюра Stable Micro Systems. Поставщик СИМАС.Аналитическая лаборатория. Каталог SIMAS (SELECTA)Аналитические приборы для анализа воды и продуктов питания. Каталог SELECTA. Поставщик SIMASАналитические приборы. Брошюра SIMAS (SELECTA)Аналитическое и общелабораторное оборудование. Каталог SELECTA 2011-2013.Аналитическое и общелабораторное оборудование. Каталог SELECTA 2015. Поставщик SIMAS.Аналитическое оборудование для пива. Каталог SIMAS (FUNKE — GERBER)Базовая модель индикатора крутящего момента ST-FT1Бактерицидные установки закрытого типа Germreduc. Брошюра SIMAS (PBI INTERNATIONAL)Бани для пастеризации консервов и аксессуары для автоклавовБезопасные бачки и бидоныБезопасные контейнеры, бидоныБиологические и микробиологические инструменты и аксессуары. Каталог SELECTA. Поставщик SIMASБокс Gemini с вертикальным ламинарным потоком воздуха. Брошюра Angelantoni. Поставщик СИМАСБоксы биологической безопасности, ламинарные боксы для оснащения отдельных рабочих мест, работа с порошками. Брошюра Angelantoni. Поставщик SIMASБольше чем фильтрация. Каталог WHATMAN Schleicher & Schuell. Поставщик SIMASБрошюра 1. Косметика и Туалетные принадлежности SilversonБрошюра 2. Косметика и Туалетные принадлежности SilversonБумага для контроля всхожести семян. Брошюра Munktell. Поставщик СИМАС.Бумага для отбора проб крови новорожденных для исследования. Брошюра Munktell. Поставщик SIMAS.Бумага для хроматографии и блоттинга от Munktell. Поставщик СИМАС.Бумага с покрытием для защиты поверхностей. Брошюра Munktell. Поставщик SIMAS.Бумажные и мембранные фильтры для пивоваренной промышленности и производства напитков. Брошюра Munktell. Поставщик СИМАС.Вакуумные и высокотемпературные шкафы. Брошюра SIMAS (SELECTA, ILMVAC)Вакуумные установки и аксессуары для твердофазной экстрации. Каталог TEKNOKROMA. Поставщик SIMASВесы и измеритель плотности.

Брошюра Angelantoni. Поставщик СИМАСБоксы биологической безопасности, ламинарные боксы для оснащения отдельных рабочих мест, работа с порошками. Брошюра Angelantoni. Поставщик SIMASБольше чем фильтрация. Каталог WHATMAN Schleicher & Schuell. Поставщик SIMASБрошюра 1. Косметика и Туалетные принадлежности SilversonБрошюра 2. Косметика и Туалетные принадлежности SilversonБумага для контроля всхожести семян. Брошюра Munktell. Поставщик СИМАС.Бумага для отбора проб крови новорожденных для исследования. Брошюра Munktell. Поставщик SIMAS.Бумага для хроматографии и блоттинга от Munktell. Поставщик СИМАС.Бумага с покрытием для защиты поверхностей. Брошюра Munktell. Поставщик SIMAS.Бумажные и мембранные фильтры для пивоваренной промышленности и производства напитков. Брошюра Munktell. Поставщик СИМАС.Вакуумные и высокотемпературные шкафы. Брошюра SIMAS (SELECTA, ILMVAC)Вакуумные установки и аксессуары для твердофазной экстрации. Каталог TEKNOKROMA. Поставщик SIMASВесы и измеритель плотности. Каталог SELECTA. Поставщик SIMASВесы лабораторные электронные PGW, весы аналитические электронные PW. Брошюра СИМАСВискозиметры ротационные FUNGILAB. Каталог SIMAS 2009.Вискозиметры. Чашка Форда. Брошюра SIMAS (SELECTA)Водяные,масляные и песчаные бани. Каталог SELECTA. Поставщик SIMASВоздухозаборник Pinocchio Super для сжатого воздуха и газов. Брошюра SIMAS (PBI INTERNATIONAL)Воздухозаборник SAS ISOLATOR для контроля чистоты воздуха в изоляторах и чистых помещениях. Брошюра SIMAS (PBI INTERNATIONAL)Встроенные смесители с большим усилием сдвига. Каталог SIMAS (SILVERSON)Высококачественные изделия для лабораторий — резина, пластик, силиконВысокоточные охлаждаемые кабинеты Hotcold. Брошюра SIMAS (SELECTA)Высокоэффективная пробоподготовка для хроматографии и масс-спектрометриии. Брошюра SIMAS (WHATMAN)Высокоэффективное смешивающее оборудование SILVERSON 2009.Высокоэффективные лабораторные смесители SILVERSON. Каталог 2009.Вытяжной шкаф Safehood. Брошюра BIOAIR. Поставщик SIMASВЭЖХ, ГХВР, МС.

Каталог SELECTA. Поставщик SIMASВесы лабораторные электронные PGW, весы аналитические электронные PW. Брошюра СИМАСВискозиметры ротационные FUNGILAB. Каталог SIMAS 2009.Вискозиметры. Чашка Форда. Брошюра SIMAS (SELECTA)Водяные,масляные и песчаные бани. Каталог SELECTA. Поставщик SIMASВоздухозаборник Pinocchio Super для сжатого воздуха и газов. Брошюра SIMAS (PBI INTERNATIONAL)Воздухозаборник SAS ISOLATOR для контроля чистоты воздуха в изоляторах и чистых помещениях. Брошюра SIMAS (PBI INTERNATIONAL)Встроенные смесители с большим усилием сдвига. Каталог SIMAS (SILVERSON)Высококачественные изделия для лабораторий — резина, пластик, силиконВысокоточные охлаждаемые кабинеты Hotcold. Брошюра SIMAS (SELECTA)Высокоэффективная пробоподготовка для хроматографии и масс-спектрометриии. Брошюра SIMAS (WHATMAN)Высокоэффективное смешивающее оборудование SILVERSON 2009.Высокоэффективные лабораторные смесители SILVERSON. Каталог 2009.Вытяжной шкаф Safehood. Брошюра BIOAIR. Поставщик SIMASВЭЖХ, ГХВР, МС. Каталог SIMAS (KONIK-TECH)Газовый хроматограф KONIK GC 4000 B. Каталог SIMAS (KONIK-TECH)Гелиос С — ламинарный бокс с горизонтальным воздушным потоком. Брошюра Angelantoni. Поставщик SIMASГенеральный каталог KARTELL (пластиковая посуда). Поставщик SIMASГОМОГЕНИЗАТОР «ПРОБЛЕНД»Госпитальные принадлежности. Каталог SIMAS (PBI INTERNATIONAL, KARTELL)Гравиметрический разбавитель ПРОДЕЛЮТЕДезодорант для автоклавов — капсулы ANABAC. Брошюра SIMAS (INTERSСIENCE).Дезодорант для автоклавов ANABAC. Брошюра SIMAS (INTERSСIENCE)Жидкостная хроматография. Колонки и аксессуары. Каталог TEKNOKROMA. Поставщик SIMASЖидкостной и газовый хроматографы KONIK K2. Каталог SIMAS (KONIK-TECH)Жидкостной хроматограф KONIK LC550 B. Каталог SIMAS (KONIK-TECH)Защитный микробилогический шкаф S@feflow. Брошюра BIOAIR. Поставщик SIMASЗащитный микробиологический шкаф S@feflow 1.2. Брошюра BIOAIR. Поставщик SIMASЗащитный микробиологический шкаф TopSafe. Брошюра BIOAIR. Поставщик SIMASИндикаторная и тестовая бумага. Каталог MACHEREY NAGEL.

Каталог SIMAS (KONIK-TECH)Газовый хроматограф KONIK GC 4000 B. Каталог SIMAS (KONIK-TECH)Гелиос С — ламинарный бокс с горизонтальным воздушным потоком. Брошюра Angelantoni. Поставщик SIMASГенеральный каталог KARTELL (пластиковая посуда). Поставщик SIMASГОМОГЕНИЗАТОР «ПРОБЛЕНД»Госпитальные принадлежности. Каталог SIMAS (PBI INTERNATIONAL, KARTELL)Гравиметрический разбавитель ПРОДЕЛЮТЕДезодорант для автоклавов — капсулы ANABAC. Брошюра SIMAS (INTERSСIENCE).Дезодорант для автоклавов ANABAC. Брошюра SIMAS (INTERSСIENCE)Жидкостная хроматография. Колонки и аксессуары. Каталог TEKNOKROMA. Поставщик SIMASЖидкостной и газовый хроматографы KONIK K2. Каталог SIMAS (KONIK-TECH)Жидкостной хроматограф KONIK LC550 B. Каталог SIMAS (KONIK-TECH)Защитный микробилогический шкаф S@feflow. Брошюра BIOAIR. Поставщик SIMASЗащитный микробиологический шкаф S@feflow 1.2. Брошюра BIOAIR. Поставщик SIMASЗащитный микробиологический шкаф TopSafe. Брошюра BIOAIR. Поставщик SIMASИндикаторная и тестовая бумага. Каталог MACHEREY NAGEL. Поставщик SIMASИндикаторы расхода, переходники и краны. Брошюра SIMAS (KARTELL)Индикаторы, биологические и химические. Брошюра SIMAS (MESA LABS)Инструмент автоматизированный ХромаЗонаИнструменты медицинские. Брошюра SIMAS (NUOVA APTACA)Исследование антикоррозионных свойств масел ГОСТ 19199. Брошюра SIMAS (SELECTA, WHATMAN)Исследование нефтепродуктов. Брошюра SIMAS (KOEHLER INSTRUMENT)Исследование нефтепродуктов. Каталог SIMAS (KOEHLER) Новинки 2008Исследование нефтепродуктов. Каталог SIMAS (KOEHLER,THE TINTOMETER, SELECTA)Канистры и контейнеры для огнеопасных жидкостей. Брошюра SIMAS (SELECTA)Капиллярные колонки для жидкостной хроматографии. Каталог SIMAS (Teknokroma)Каталог Orum International Новое поколение для микробиологического контроля воздуха Биологические пробоотборник воздухаКаталог — ALLA FRANCEКаталог — KARTELL — Лабораторные принадлежностиКаталог — Лабораторные приборы для лечебных учрежденийКаталог Heinz Herenz 2009. Медицинские и лабораторные принадлежности.Каталог NASCO — пакеты Whirl-PakКаталог WHATMAN — лидер в технологии разделения.

Поставщик SIMASИндикаторы расхода, переходники и краны. Брошюра SIMAS (KARTELL)Индикаторы, биологические и химические. Брошюра SIMAS (MESA LABS)Инструмент автоматизированный ХромаЗонаИнструменты медицинские. Брошюра SIMAS (NUOVA APTACA)Исследование антикоррозионных свойств масел ГОСТ 19199. Брошюра SIMAS (SELECTA, WHATMAN)Исследование нефтепродуктов. Брошюра SIMAS (KOEHLER INSTRUMENT)Исследование нефтепродуктов. Каталог SIMAS (KOEHLER) Новинки 2008Исследование нефтепродуктов. Каталог SIMAS (KOEHLER,THE TINTOMETER, SELECTA)Канистры и контейнеры для огнеопасных жидкостей. Брошюра SIMAS (SELECTA)Капиллярные колонки для жидкостной хроматографии. Каталог SIMAS (Teknokroma)Каталог Orum International Новое поколение для микробиологического контроля воздуха Биологические пробоотборник воздухаКаталог — ALLA FRANCEКаталог — KARTELL — Лабораторные принадлежностиКаталог — Лабораторные приборы для лечебных учрежденийКаталог Heinz Herenz 2009. Медицинские и лабораторные принадлежности.Каталог NASCO — пакеты Whirl-PakКаталог WHATMAN — лидер в технологии разделения. Поставщик SIMASКаталог Whatman 2009-2010 – Прикасаясь к жизни. Поставщик SIMAS.Каталог питательных сред LAB M. Поставщик SIMAS.Каталог УатманКнига № 1 — 1000 Мелочей для лабораторииКнига № 1 -Биологические пробоотборники воздухаКнига № 10 — Экстракция по СокслетуКнига № 11 — Высокоэффективные Смесители — Лабораторные, пилотные и промышленныеКнига № 12 — Мытье и дезинфекция лабораторной посудыКнига № 2 — Инновации для микробиологической лабораторииКнига № 2 — Насосы и пробоотборникиКнига № 3 — Определение температур вспышки и самовоспламенения. Нефтехимическая серияКнига № 3 — Современная химическая лабораторияКнига № 4 — Исследование молока и пиваКнига № 5 — Вакуумная фильтрация и фильтрация под давлениемКнига № 6 — Исследование свойств нефтяных масел — Нефтехимическая серияКнига № 6 — Микробиологическая диагностика воды, напитков и растворовКнига № 7 — Исследование пластичных свойств смазок. Нефтехимическая серияКнига № 7 — Современная микробиологическая лабораторияКнига № 8 — Исследование реологических свойств — Анализаторы текстурКнига № 8 — Исследование реологических свойств.

Поставщик SIMASКаталог Whatman 2009-2010 – Прикасаясь к жизни. Поставщик SIMAS.Каталог питательных сред LAB M. Поставщик SIMAS.Каталог УатманКнига № 1 — 1000 Мелочей для лабораторииКнига № 1 -Биологические пробоотборники воздухаКнига № 10 — Экстракция по СокслетуКнига № 11 — Высокоэффективные Смесители — Лабораторные, пилотные и промышленныеКнига № 12 — Мытье и дезинфекция лабораторной посудыКнига № 2 — Инновации для микробиологической лабораторииКнига № 2 — Насосы и пробоотборникиКнига № 3 — Определение температур вспышки и самовоспламенения. Нефтехимическая серияКнига № 3 — Современная химическая лабораторияКнига № 4 — Исследование молока и пиваКнига № 5 — Вакуумная фильтрация и фильтрация под давлениемКнига № 6 — Исследование свойств нефтяных масел — Нефтехимическая серияКнига № 6 — Микробиологическая диагностика воды, напитков и растворовКнига № 7 — Исследование пластичных свойств смазок. Нефтехимическая серияКнига № 7 — Современная микробиологическая лабораторияКнига № 8 — Исследование реологических свойств — Анализаторы текстурКнига № 8 — Исследование реологических свойств. Анализаторы текстуры. Серия «Лабораторная библиотека».Книга № 9- Анализ текстуры промышленной продукцииКнига №11 — Высокоэффективные смесители. Лабораторные, пилотные и промышленные. Серия «Лабораторная библиотека».Книга №12 — Мытьё и дезинфекция лабораторной посуды. Серия «Лабораторная библиотека».Книга №2 — Насосы и пробоотборники. Серия «Лабораторная библиотека».Книга №3 — Современная химическая лаборатория. Серия «Лабораторная библиотека».Книга №4 — Исследование молока и пива. Серия «Лабораторная библиотека».Книга №5 — Вакуумная фильтрация и фильтрация под давлением. Серия «Лабораторная библиотека».Книга №6 — Исследование свойств нефтяных масел. «Лабораторная библиотека. Нефтехимическая серия.»Книга №6 — Микробиологическая диагностика воды, напитков и растворов. Серия «Лабораторная библиотека».Коллекция фильтрующих насадок. Каталог WHATMAN (BATMAH). Поставщик SIMASКолонки для газовой хроматографии. Каталог Teknokroma. Поставщик SIMASКолориметры,фотометры и спектрофотометры. Каталог SELECTA.

Анализаторы текстуры. Серия «Лабораторная библиотека».Книга № 9- Анализ текстуры промышленной продукцииКнига №11 — Высокоэффективные смесители. Лабораторные, пилотные и промышленные. Серия «Лабораторная библиотека».Книга №12 — Мытьё и дезинфекция лабораторной посуды. Серия «Лабораторная библиотека».Книга №2 — Насосы и пробоотборники. Серия «Лабораторная библиотека».Книга №3 — Современная химическая лаборатория. Серия «Лабораторная библиотека».Книга №4 — Исследование молока и пива. Серия «Лабораторная библиотека».Книга №5 — Вакуумная фильтрация и фильтрация под давлением. Серия «Лабораторная библиотека».Книга №6 — Исследование свойств нефтяных масел. «Лабораторная библиотека. Нефтехимическая серия.»Книга №6 — Микробиологическая диагностика воды, напитков и растворов. Серия «Лабораторная библиотека».Коллекция фильтрующих насадок. Каталог WHATMAN (BATMAH). Поставщик SIMASКолонки для газовой хроматографии. Каталог Teknokroma. Поставщик SIMASКолориметры,фотометры и спектрофотометры. Каталог SELECTA. Поставщик SIMASКомпактный вытяжной шкаф Chemo-Bench3 для химических лабораторий. Брошюра SIMAS (PBI INTERNATIONAL)Кондуктометры и рН-метры. Каталог SELECTA. Поставщик SIMASКонтейнеры и емкости для сбора отходов. Брошюра SIMAS (NUOVA APTACA)Кюветы для спектрофотометрии. Каталог HELLMA 2009.BestCellers.Кюветы. Каталог SIMAS (HELLMA GmbH&Co.KG.)Лабораторная мебель и оборудование. Поставщик SIMAS.Лабораторная продукция для разработки и контроля современных высокоточных технологий и научных исследований от WHATMAN. Каталог СИМАС 2009.Лабораторное оборудование #1. Брошюра SIMAS (SELECTA)Лабораторное оборудование #2. Брошюра SIMAS (SELECTA)Лабораторное оборудование #3. Брошюра SIMAS (SELECTA)Лабораторное оборудование для анализа молока. Каталог FUNKE-GERBER.Лабораторные инструменты и аксессуары. Каталог SELECTA. Поставщик SIMASЛабораторные лопастные мешалки. Брошюра SIMAS (BUNSEN)Лабораторные приборы для лечебных учреждений №1. Брошюра SIMAS (SELECTA)Лабораторные приборы для лечебных учреждений №2.

Поставщик SIMASКомпактный вытяжной шкаф Chemo-Bench3 для химических лабораторий. Брошюра SIMAS (PBI INTERNATIONAL)Кондуктометры и рН-метры. Каталог SELECTA. Поставщик SIMASКонтейнеры и емкости для сбора отходов. Брошюра SIMAS (NUOVA APTACA)Кюветы для спектрофотометрии. Каталог HELLMA 2009.BestCellers.Кюветы. Каталог SIMAS (HELLMA GmbH&Co.KG.)Лабораторная мебель и оборудование. Поставщик SIMAS.Лабораторная продукция для разработки и контроля современных высокоточных технологий и научных исследований от WHATMAN. Каталог СИМАС 2009.Лабораторное оборудование #1. Брошюра SIMAS (SELECTA)Лабораторное оборудование #2. Брошюра SIMAS (SELECTA)Лабораторное оборудование #3. Брошюра SIMAS (SELECTA)Лабораторное оборудование для анализа молока. Каталог FUNKE-GERBER.Лабораторные инструменты и аксессуары. Каталог SELECTA. Поставщик SIMASЛабораторные лопастные мешалки. Брошюра SIMAS (BUNSEN)Лабораторные приборы для лечебных учреждений №1. Брошюра SIMAS (SELECTA)Лабораторные приборы для лечебных учреждений №2. Брошюра SIMAS (SELECTA)Лабораторный лопаточный смеситель Bag Mixer 400. Брошюра SIMAS (INTERSСIENCE)Лабораторный очиститель воды MicromaticЛаминарный бокс II класса защиты SPACE2 ergosafe. Брошюра SIMAS (PBI INTERNATIONAL)Ламинарный бокс MINIFLO. Брошюра SIMAS (PBI INTERNATIONAL)Ламинарный шкаф II класса защиты SPACE Luce. Брошюра SIMAS (PBI INTERNATIONAL)Лопаточный гомогенизатор MiniMix 100 CC. Брошюра SIMAS (INTERSСIENCE).Магнитные мешалки и качалки. Каталог SELECTA. Поставщик SIMASМасла смазочные и присадки. Метод определения степени чистоты ГОСТ 12275. Брошюра SIMAS (WHATMAN, SELECTA, ILMVAC)Масс — спектрометр KONIK MS Q12. Каталог SIMAS (KONIK-TECH)Медицинские сверхнизкотемпературные морозильные камеры. Брошюра Angelantoni. Поставщик СИМАСМембранная фильтрация для микробиологических лабораторий от Munktell. Поставщик SIMAS.Микробиологические мониторы — готовые системы для подготовки проб жидких образцов. Брошюра SIMAS (WHATMAN)Микробиологические товары компании PBI. Поставщик SIMASМикробиологический контроль воды и напитков.

Брошюра SIMAS (SELECTA)Лабораторный лопаточный смеситель Bag Mixer 400. Брошюра SIMAS (INTERSСIENCE)Лабораторный очиститель воды MicromaticЛаминарный бокс II класса защиты SPACE2 ergosafe. Брошюра SIMAS (PBI INTERNATIONAL)Ламинарный бокс MINIFLO. Брошюра SIMAS (PBI INTERNATIONAL)Ламинарный шкаф II класса защиты SPACE Luce. Брошюра SIMAS (PBI INTERNATIONAL)Лопаточный гомогенизатор MiniMix 100 CC. Брошюра SIMAS (INTERSСIENCE).Магнитные мешалки и качалки. Каталог SELECTA. Поставщик SIMASМасла смазочные и присадки. Метод определения степени чистоты ГОСТ 12275. Брошюра SIMAS (WHATMAN, SELECTA, ILMVAC)Масс — спектрометр KONIK MS Q12. Каталог SIMAS (KONIK-TECH)Медицинские сверхнизкотемпературные морозильные камеры. Брошюра Angelantoni. Поставщик СИМАСМембранная фильтрация для микробиологических лабораторий от Munktell. Поставщик SIMAS.Микробиологические мониторы — готовые системы для подготовки проб жидких образцов. Брошюра SIMAS (WHATMAN)Микробиологические товары компании PBI. Поставщик SIMASМикробиологический контроль воды и напитков. Каталог SIMAS (WHATMAN)Микробиология — 2004 — PBI InternationalМикробиология. Каталог Interscience 2011. Поставщик SIMASМикробиология. Каталог Interscience. Поставщик СИМАС.Микробиология. Каталог WHATMAN Schleicher & Schuell. Поставщик SIMASМикробиология: разбавление, гомогенизация, спиральный посев, автоматический подсчет колоний, автоклавирование. Каталог SIMAS (INTERSIENCE)Многофункциональные лабораторные миксеры. Каталог SILVERSON MACHINES.Муфельные печи. Каталог SELECTA. Поставщик SIMASНагревательные плитки и нагреватели для круглодонных колб. Каталог SELECTA. Поставщик SIMASНасосы вакуумные, перестальтические, центробежные. Каталог SELECTA. Поставщик SIMASНасосы, наполнители, пробоотборники. Каталог Burkle 2010-2011 рус.яз.Настольный тестер крутящего момента STНитроцеллюлозные мембраны Protran для новейших методов исследования белков. Брошюра SIMAS (WHATMAN)Новый каталог компании Burkle 2010 на русском языке. Насосы, пробоотборники, контейнеры, лабораторный пластик, фиттинги (трубки, соединения, зажимы).

Каталог SIMAS (WHATMAN)Микробиология — 2004 — PBI InternationalМикробиология. Каталог Interscience 2011. Поставщик SIMASМикробиология. Каталог Interscience. Поставщик СИМАС.Микробиология. Каталог WHATMAN Schleicher & Schuell. Поставщик SIMASМикробиология: разбавление, гомогенизация, спиральный посев, автоматический подсчет колоний, автоклавирование. Каталог SIMAS (INTERSIENCE)Многофункциональные лабораторные миксеры. Каталог SILVERSON MACHINES.Муфельные печи. Каталог SELECTA. Поставщик SIMASНагревательные плитки и нагреватели для круглодонных колб. Каталог SELECTA. Поставщик SIMASНасосы вакуумные, перестальтические, центробежные. Каталог SELECTA. Поставщик SIMASНасосы, наполнители, пробоотборники. Каталог Burkle 2010-2011 рус.яз.Настольный тестер крутящего момента STНитроцеллюлозные мембраны Protran для новейших методов исследования белков. Брошюра SIMAS (WHATMAN)Новый каталог компании Burkle 2010 на русском языке. Насосы, пробоотборники, контейнеры, лабораторный пластик, фиттинги (трубки, соединения, зажимы). Носители на основе целлюлозы для хроматографических колонок и ТСХ. Брошюра SIMAS (WHATMAN)Оборудование для анализа молока. Каталог FUNKE GERBER. Поставщик SIMASОборудование и расходные материалы для ПЦР и ИФА лабораторий. Брошюра SIMAS.Одноразовая стерильная головка Dispo-Head для воздухозаборников SAS. Брошюра SIMAS (PBI INTERNATIONAL)Одноразовые серологические пипетки. Каталог Kartell. Поставщик SIMASОзоление — муфельные печи, тигли, щипцы. Брошюра SIMAS (SELECTA)Определение воды в нефтепродуктах ГОСТ 2477. Брошюра SIMAS (SELECTA, WHATMAN)Определение вязкости нефтепродуктов. Брошюра SIMAS (KOEHLER INSTRUMENT)Определение вязкости. Брошюра SIMAS (FUNGILAB, SELECTA)Определение мыл нафтеновых кислот в топливах ГОСТ 21103. Брошюра SIMAS (WHATMAN, SELECTA, KARTELL)Определение осадка в сырой нефти методом мембранной фильтрации ASTM D4807-05. Брошюра SIMAS (WHATMAN, SELECTA, ILMVAC)Определение содержания механических примесей в нефтепродуктах. ГОСТ 10577. Брошюра SIMAS (WHATMAN, ILMVAC)Оптика: микроскопы, рефрактометры, микротом.

Носители на основе целлюлозы для хроматографических колонок и ТСХ. Брошюра SIMAS (WHATMAN)Оборудование для анализа молока. Каталог FUNKE GERBER. Поставщик SIMASОборудование и расходные материалы для ПЦР и ИФА лабораторий. Брошюра SIMAS.Одноразовая стерильная головка Dispo-Head для воздухозаборников SAS. Брошюра SIMAS (PBI INTERNATIONAL)Одноразовые серологические пипетки. Каталог Kartell. Поставщик SIMASОзоление — муфельные печи, тигли, щипцы. Брошюра SIMAS (SELECTA)Определение воды в нефтепродуктах ГОСТ 2477. Брошюра SIMAS (SELECTA, WHATMAN)Определение вязкости нефтепродуктов. Брошюра SIMAS (KOEHLER INSTRUMENT)Определение вязкости. Брошюра SIMAS (FUNGILAB, SELECTA)Определение мыл нафтеновых кислот в топливах ГОСТ 21103. Брошюра SIMAS (WHATMAN, SELECTA, KARTELL)Определение осадка в сырой нефти методом мембранной фильтрации ASTM D4807-05. Брошюра SIMAS (WHATMAN, SELECTA, ILMVAC)Определение содержания механических примесей в нефтепродуктах. ГОСТ 10577. Брошюра SIMAS (WHATMAN, ILMVAC)Оптика: микроскопы, рефрактометры, микротом. Каталог SELECTA. Поставщик SIMASОтбор проб: твердых, сыпучих, мазеобразных, жидких. Брошюра SIMAS (PBI INTERNATIONAL)Оценка силы закручивания Torqo-II+Пакеты SSB — Сверхбезопасная система транспортировки образцов. Брошюра SIMAS (NASCO)Пакеты Sto-Circul-Bag для гомогенизации. Брошюра SIMAS (PBI INTERNATIONAL)Пакеты ВИХРЬ — отбор, упаковка, транспортировка, гомогенизация и хранение образцов. Каталог SIMAS (NASCO, INTERSCIENCE, PBI INTERNATIONAL)Пакеты ВИХРЬ для промышленных предприятий. Брошюра SIMAS (NASCO)Переносная установка для дезинфекции помещений Formalintec. Брошюра SIMAS (PBI INTERNATIONAL)Переносной автоматический автоклав Auto-Koch. Брошюра SIMAS (PBI INTERNATIONAL)Печи,стерилизаторы, инкубаторы и сушильные шкафы. Каталог SELECTA. Поставщик SIMASПитательные среды LAB M. Полный перечень 2012. Поставщик СИМАС.Питательные среды для микробиологических исследований в клинической микробиологии и контроля пищевых продуктов от Lab M. Брошюра СИМАС.Пластиковая посуда для лабораторий.